官方使用指南

https://docs.xray.cool/#/tutorial/introduce基本介绍

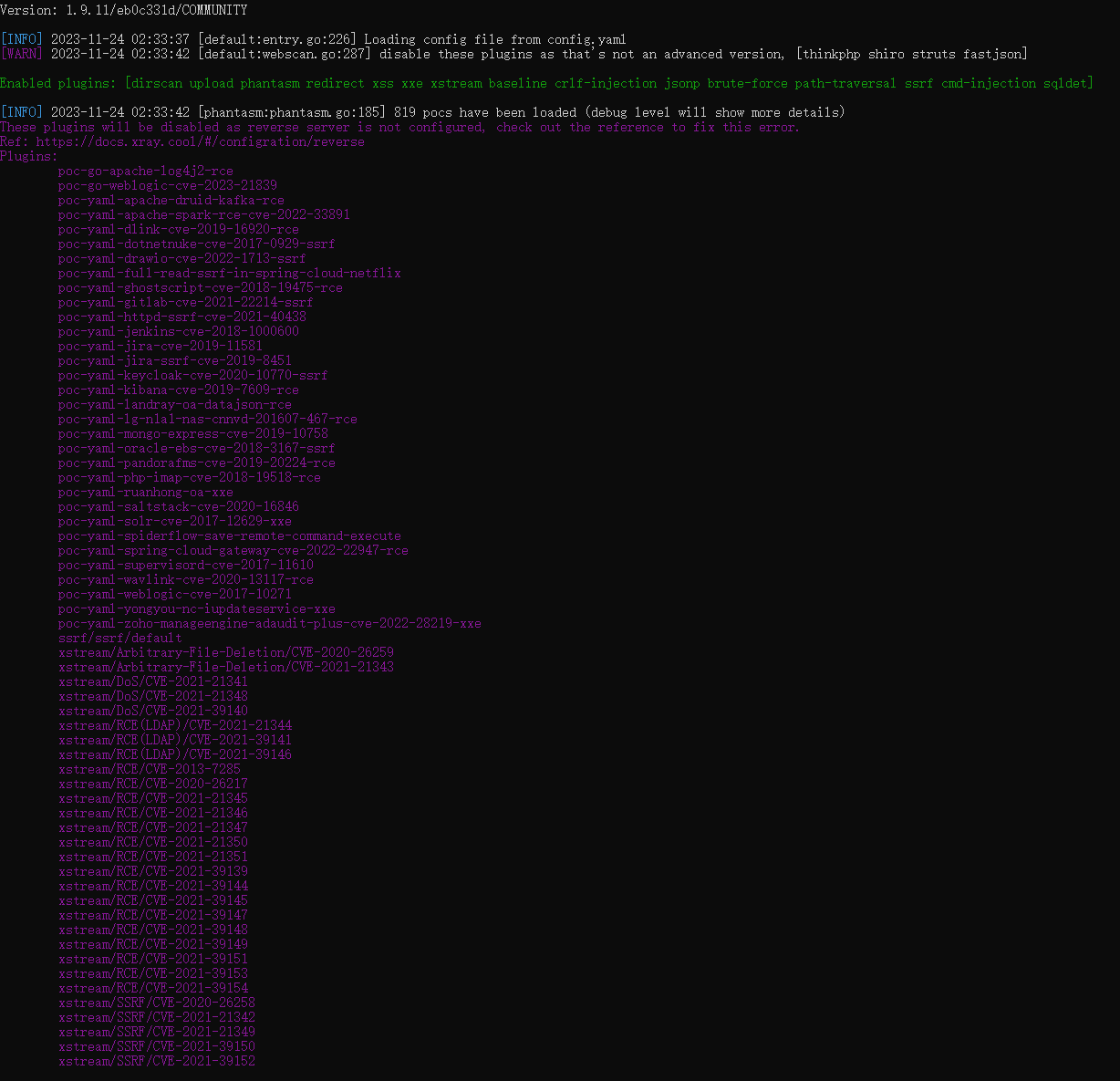

目前支持的漏洞检测类型包括:

XSS漏洞检测 (key: xss)

SQL 注入检测 (key: sqldet)

命令/代码注入检测 (key: cmd-injection)

目录枚举 (key: dirscan)

路径穿越检测 (key: path-traversal)

XML 实体注入检测 (key: xxe)

文件上传检测 (key: upload)

弱口令检测 (key: brute-force)

jsonp 检测 (key: jsonp)

ssrf 检测 (key: ssrf)

基线检查 (key: baseline)

任意跳转检测 (key: redirect)

CRLF 注入 (key: crlf-injection)

Struts2 系列漏洞检测 (高级版,key: struts)

Thinkphp系列漏洞检测 (高级版,key: thinkphp)

XStream 系列漏洞检测 (key: xstream)

POC 框架 (key: phantasm)基本使用

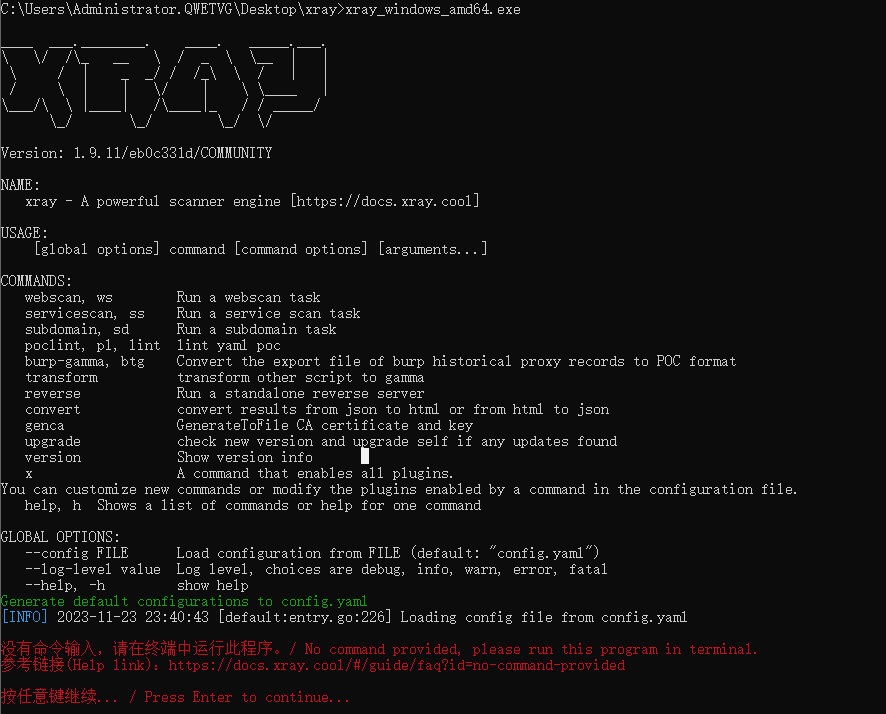

下载好后,在文件目录下运行程序,如果没有输入指令则会退出

ca证书配置

在浏览器使用 https 协议通信的情况下,必须要得到客户端的信任,才能建立与客户端的通信。

这里的突破口就是 ca 证书。只要自定义的 ca 证书得到了客户端的信任,xray 就能用该 ca 证书签发各种伪造的服务器证书,从而获取到通信内容。执行

xray_windows_amd64.exe genca

用来生成证书,在当前文件夹生成 ca.crt 和 ca.key 两个文件

本命令只需要第一次使用的时候运行即可,如果文件已经存在再次运行会报错,需要先删除本地的 ca.crt 和 ca.key 文件

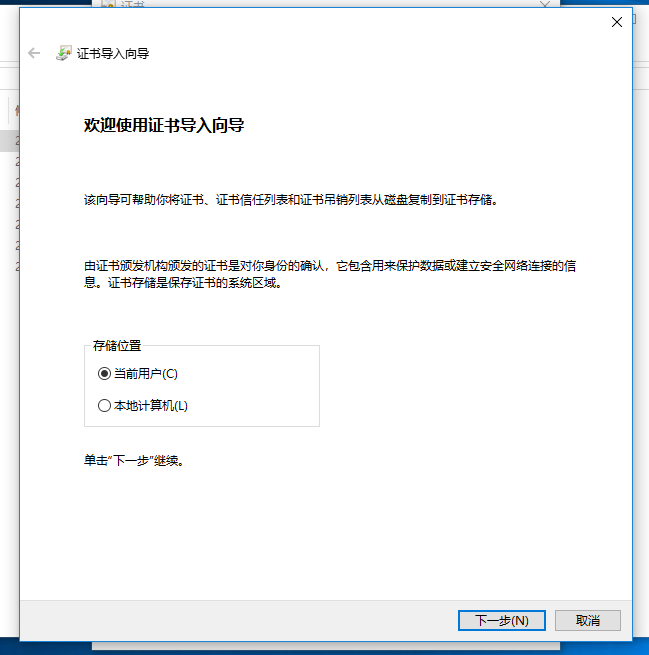

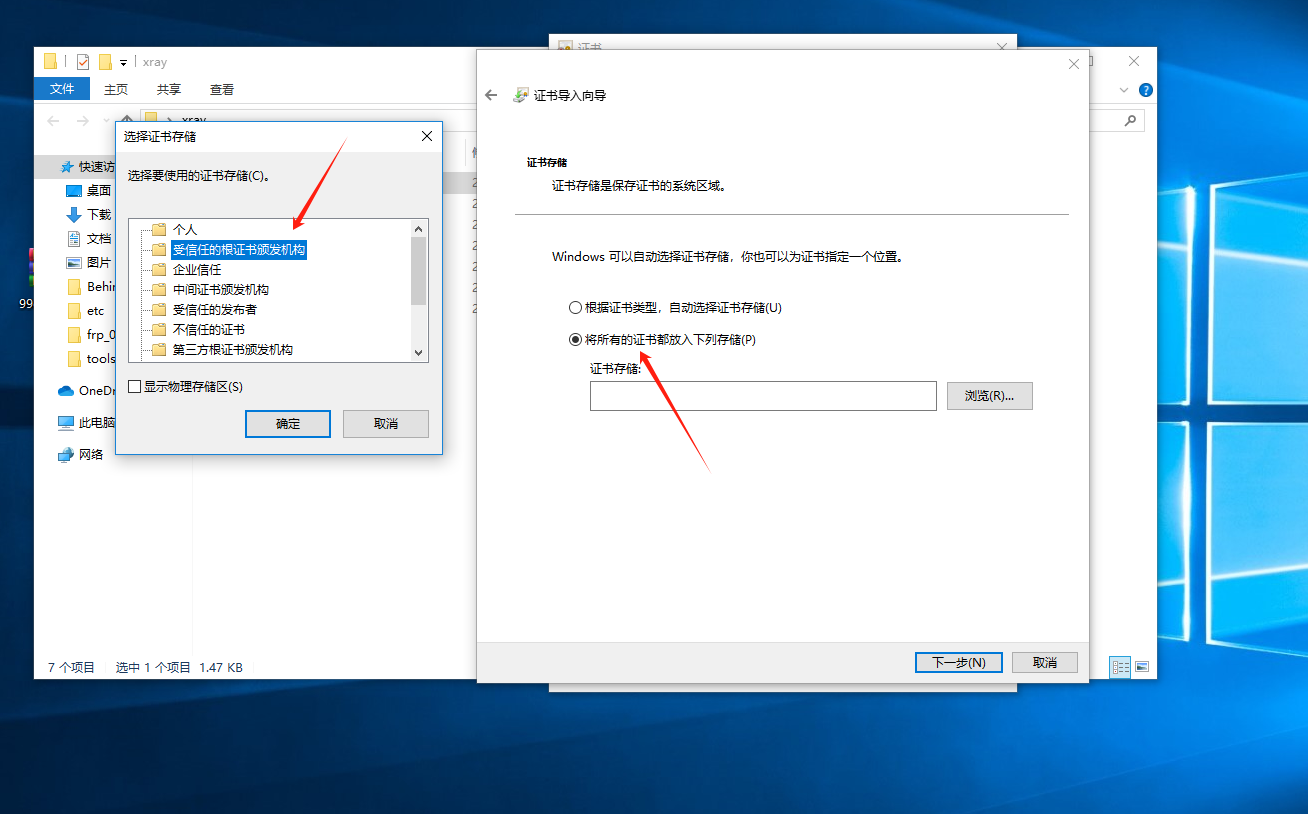

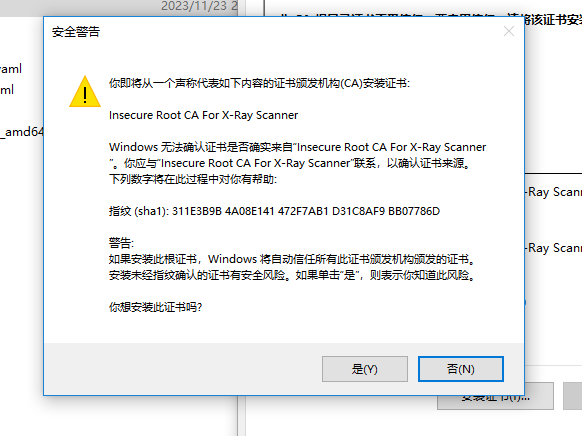

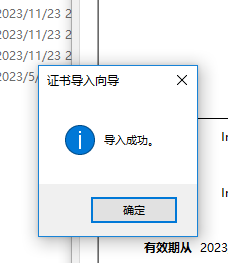

安装证书

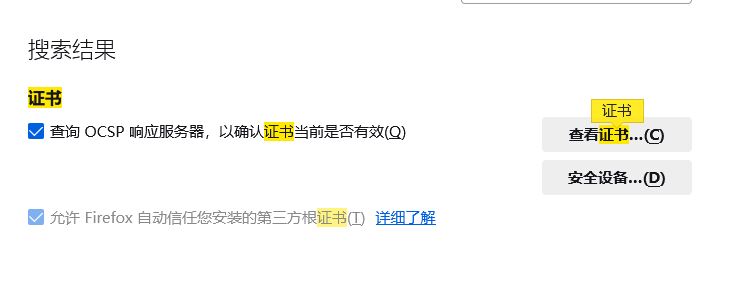

火狐安装证书,因为有自己的证书体系,所以安装在操作系统bu'sheng

设置中搜索证书

点击证书颁发机构

导入我们刚生成好的证书

在“下载证书”窗口中,需要选择您信任该证书的目的

选择所有显示的复选框,然后单击“确定”IE、Chrome、curl 则建议安装到操作系统上

最后出现这个即为导入成功

配置代理

在扫描之前,我们还需要做一些必要的设置

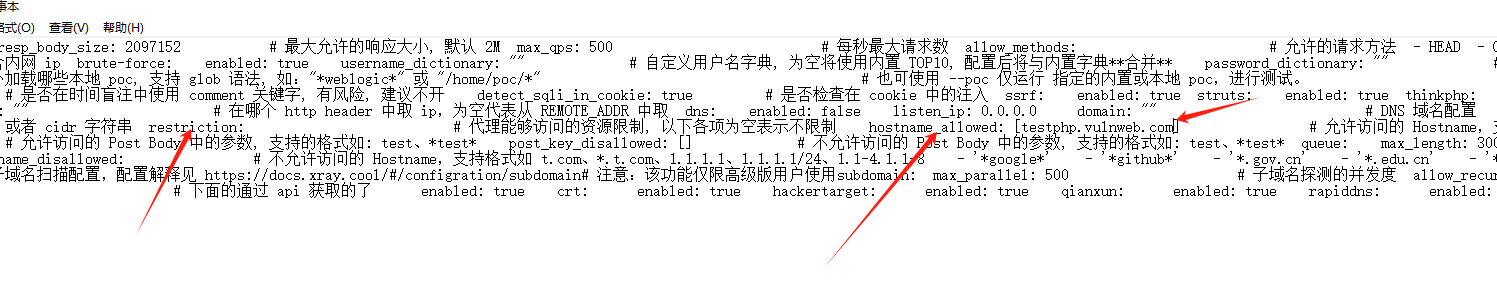

第一次启动 xray 之后,当前目录会生成 config.yml 文件,选择文件编辑器打开,并按照下方说明修改。

mitm 中 restriction 中 hostname_allowed 增加 testphp.vulnweb.com

restriction:

hostname_allowed: # 允许访问的 Hostname,支持格式如 t.com、*.t.com、1.1.1.1、1.1.1.1/24、1.1-4.1.1-8

- testphp.vulnweb.com

记事本打开很乱建议使用浏览器打开查看在哪里定点搜索

xray 配置文件中默认不允许扫描 gov 和 edu 等网站,如果想对这些网站进行授权测试,需要移除 hostname_disallowed 的相关配置才可以。严禁未授权的测试!否则后果自负

因为我们的测试目标站就是 http://testphp.vulnweb.com,增加这个过滤之后,xray 将只会扫描该站的流量,避免扫描到非授权目标站点。

其实这步不用配置,他只是怕扫到别的网站下一步配置谷歌代理

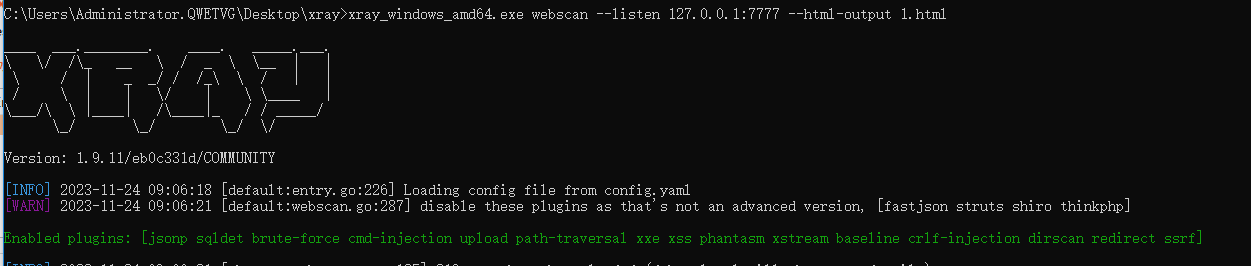

XRAY基础使用

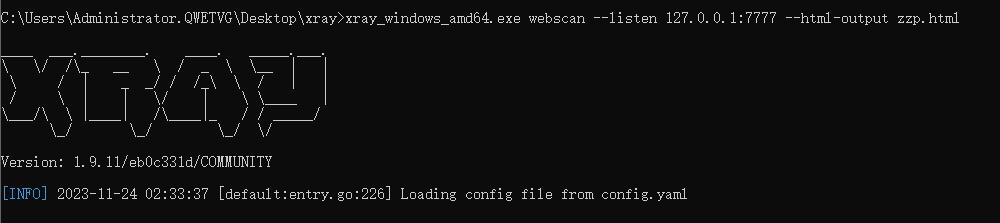

开启xray

第一步从命令行进入安装xray的目录下,输入以下命令启动xray

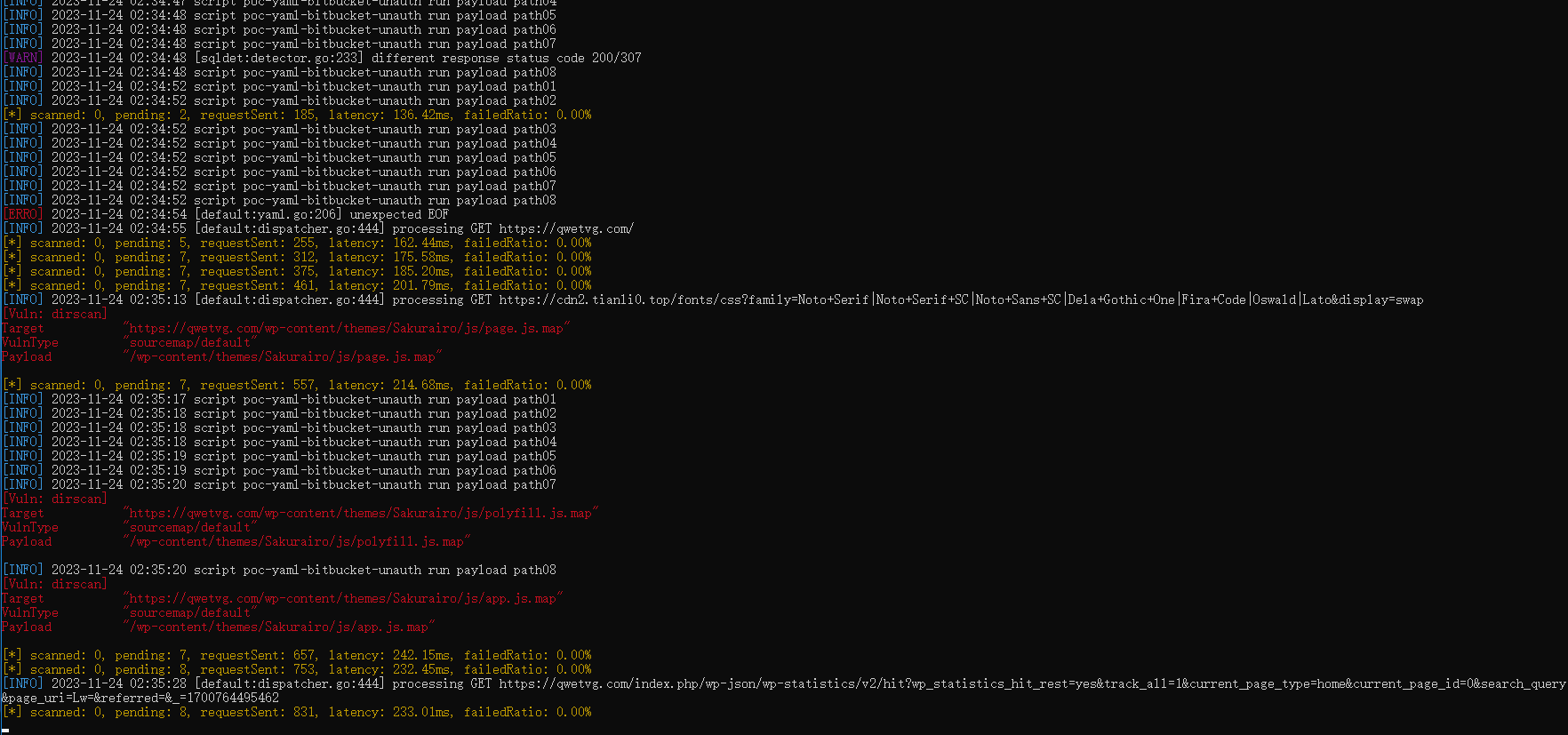

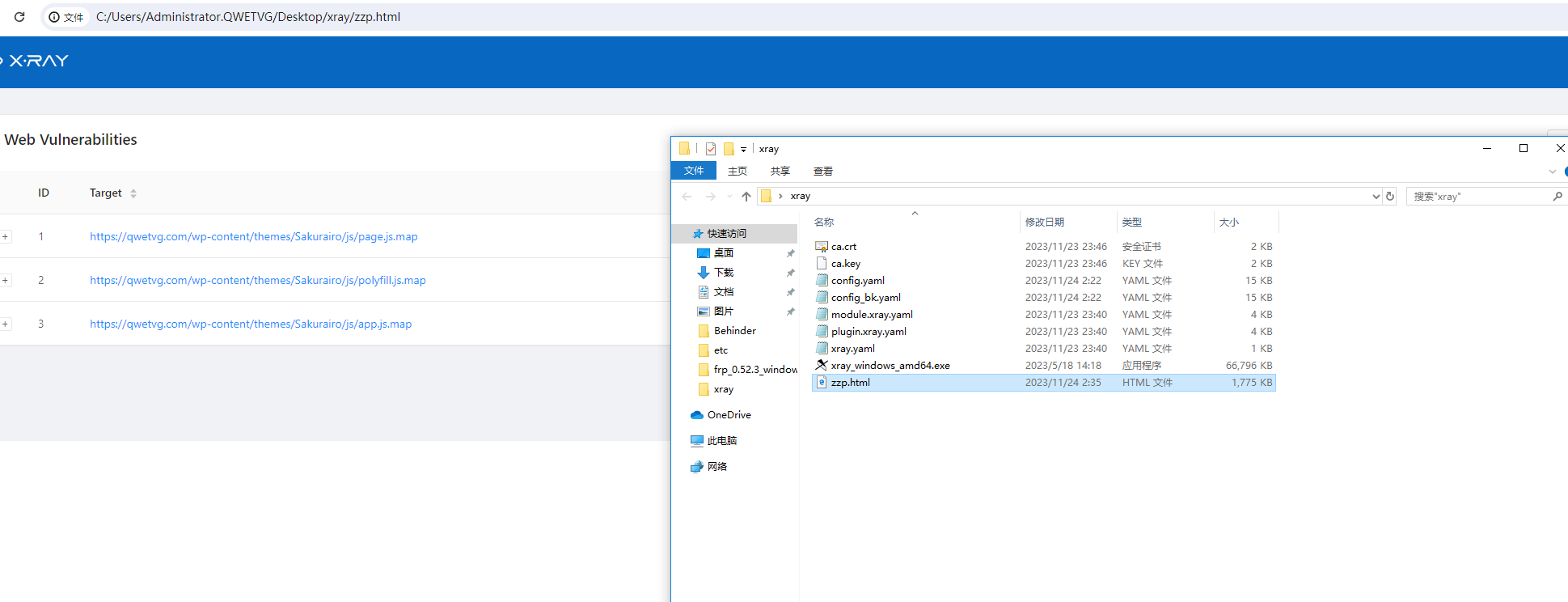

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output zzp.html

未选择指定模块,xray默认全部扫描,

–html以html:格式输出

ming.html:输出的网页

接下来就去访问网站,记得开启谷歌代理

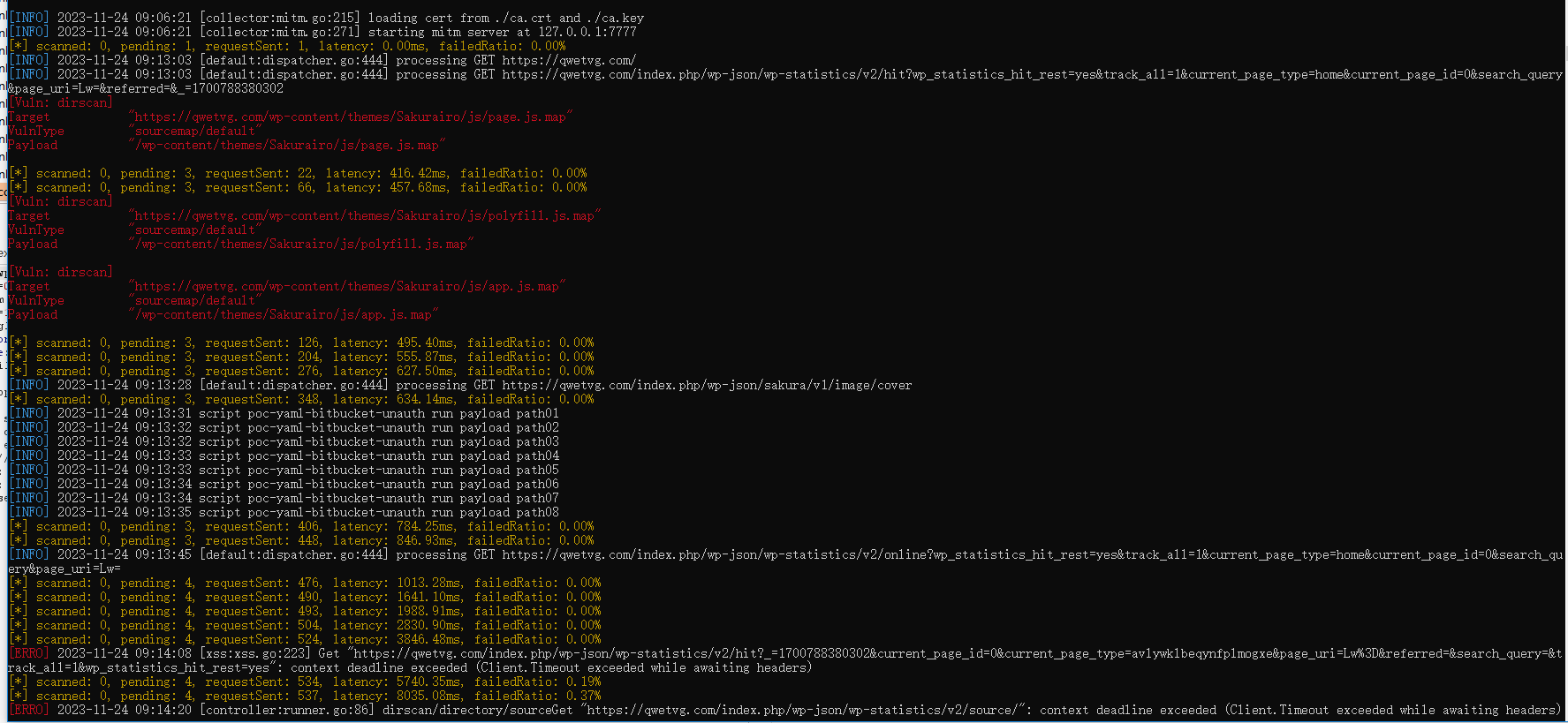

进入我自己的网站进行扫描

漏洞扫描结果会在exe文件同目录下

与BP联动被动扫描

方法一扫描不到

参考文章

https://mp.weixin.qq.com/s/SyhWwNcZqr1P4luFzgXLnQ下载bp插件

https://github.com/c0ny1/passive-scan-client/releases

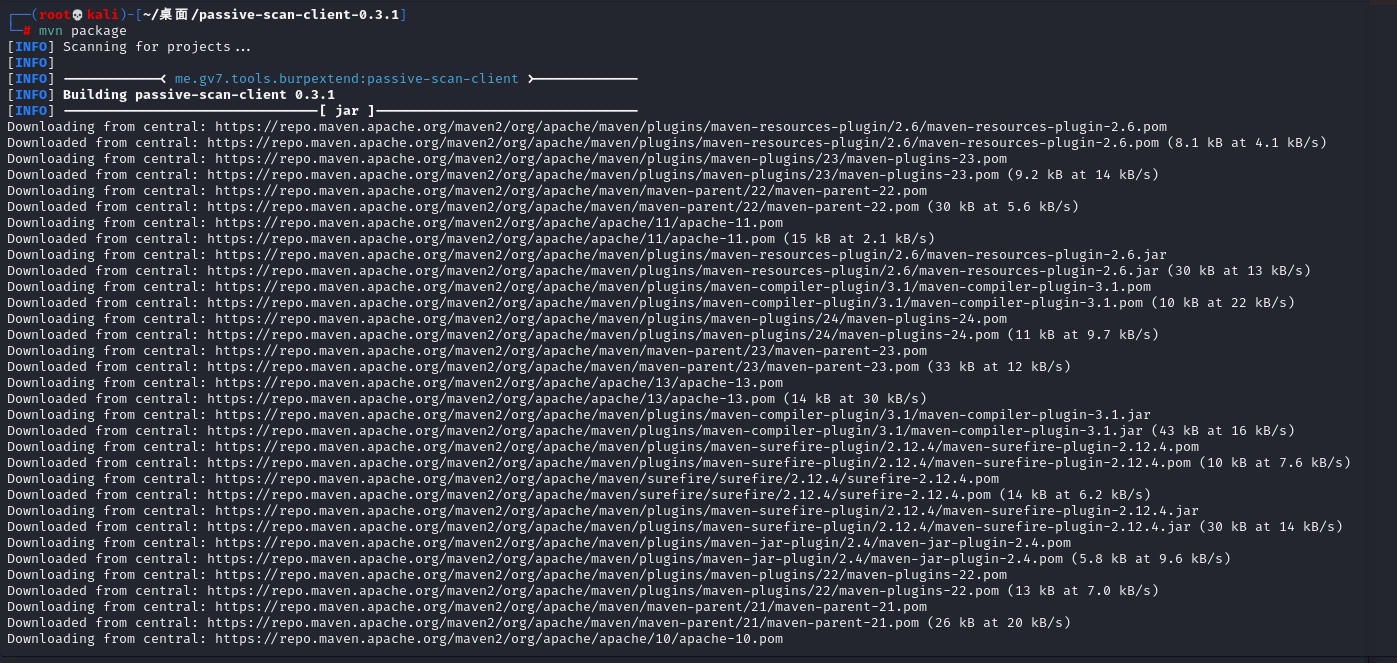

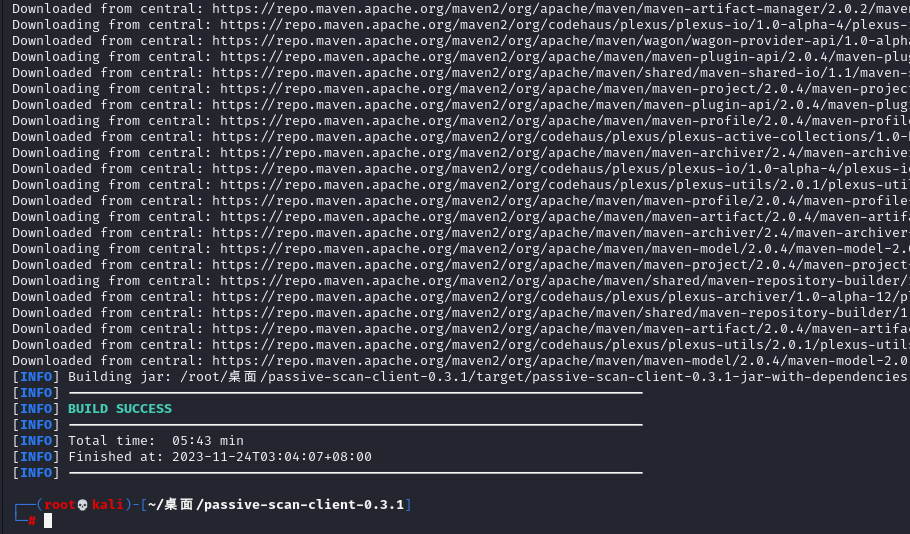

拖进kali进行编译

mvn package

编译成功

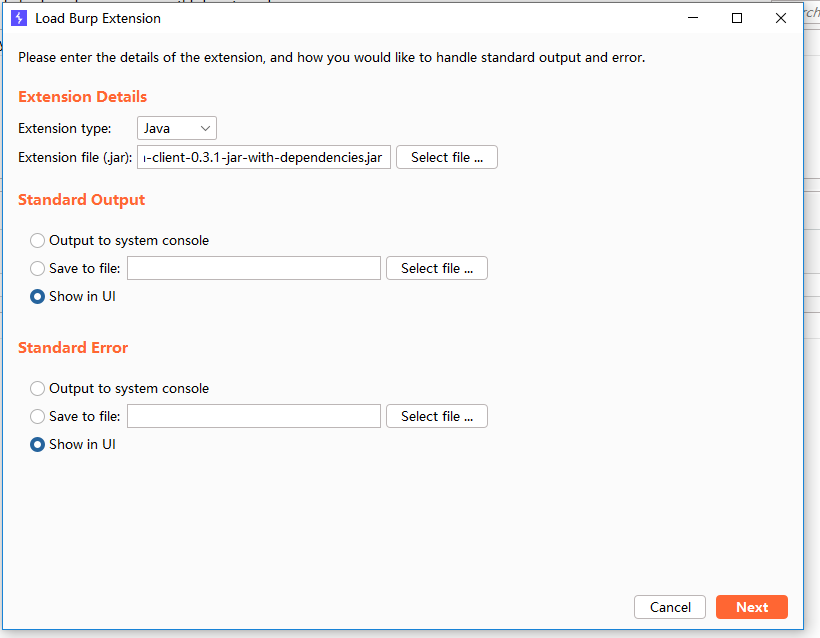

放回Windows,导入bp插件

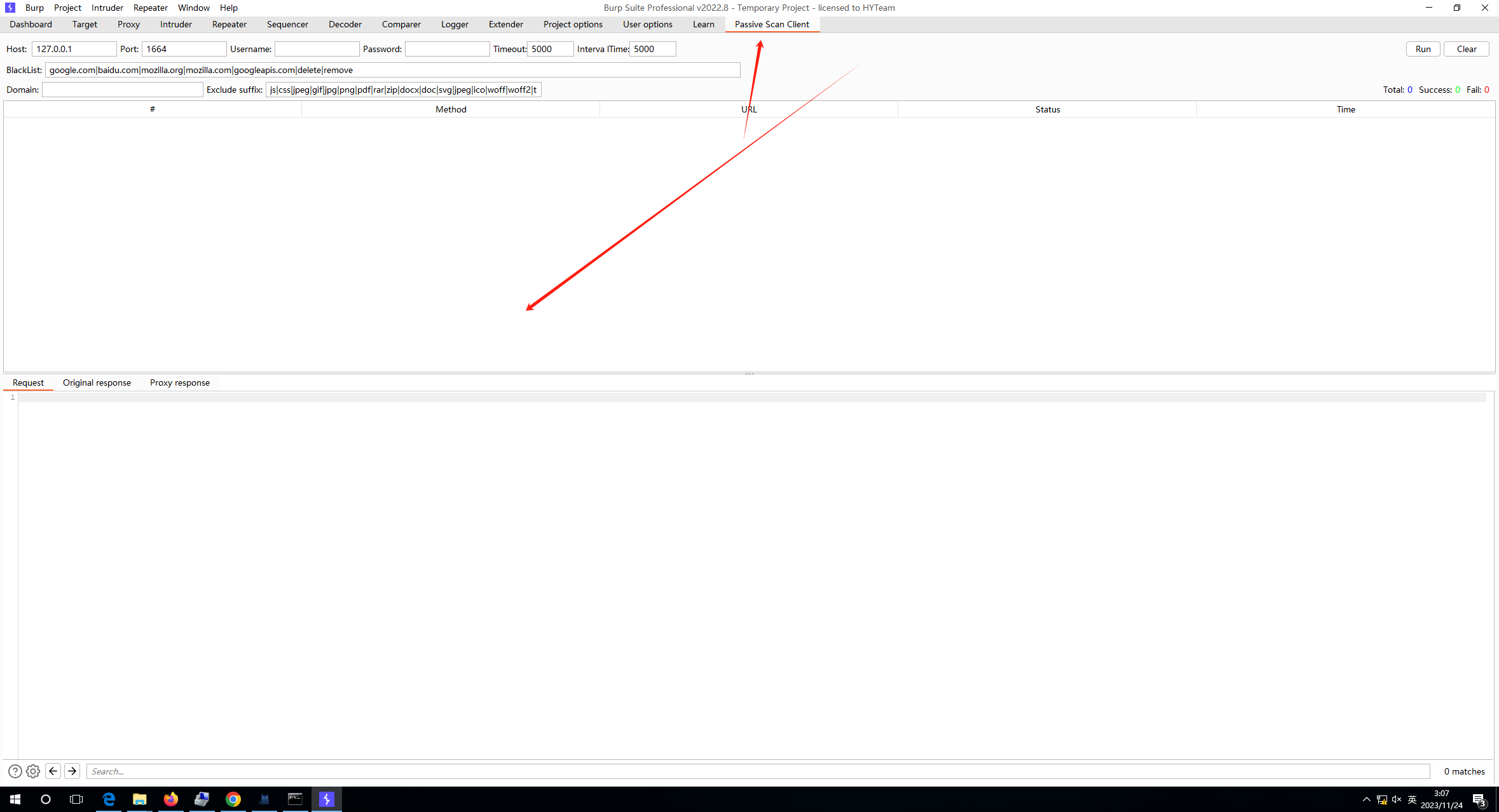

多出来这个界面即为成功

在实际测试过程中,除了被动扫描,也时常需要手工测试。这里使用 Burp 的原生功能与 xray 建立起一个多层代理,让流量从 Burp 转发到 xray 中。

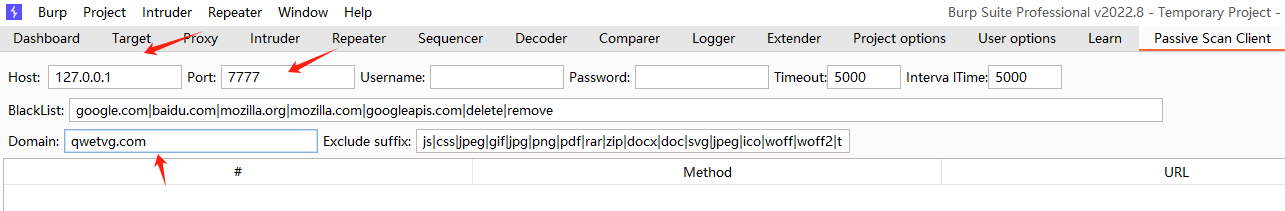

xray 建立起 webscan 的监听

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output 1.html

xray监听host、port与插件监听的一致,然后run即可,Domain参数可过滤要扫描的域名

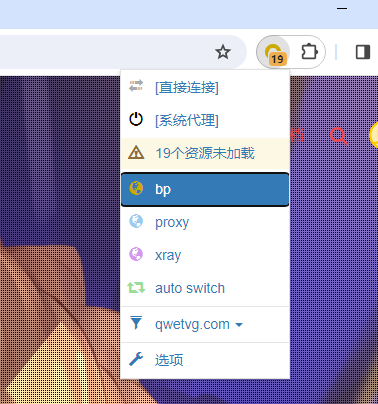

完成后我们使用浏览器正常测试网站(记得开代理给burp)

不需要使用的话就关掉xray(ctrl+c停止),关掉burp的端口转发方法二

首先 xray 建立起 webscan 的监听

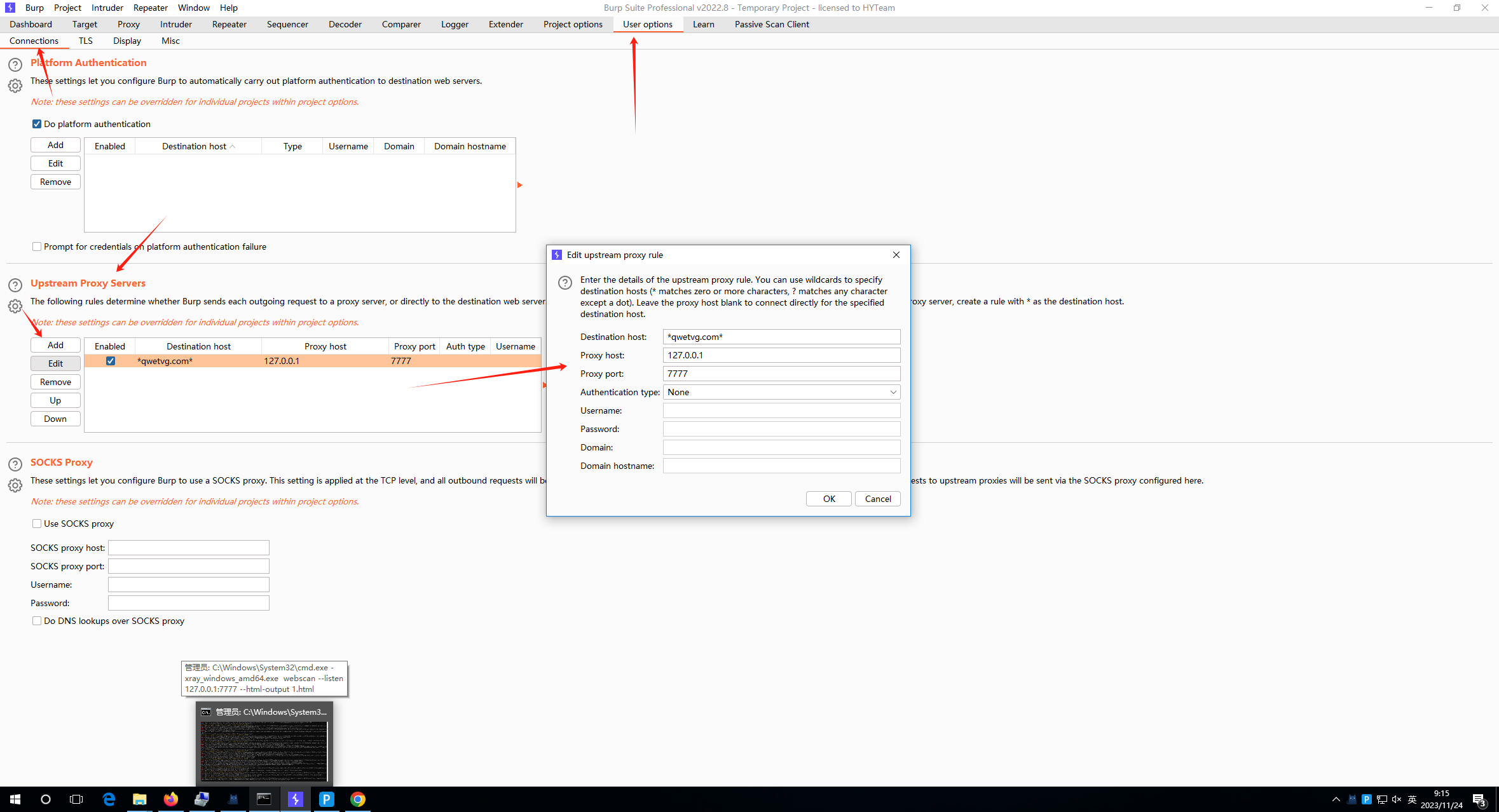

进入 Burp 后,打开 User options 标签页,然后找到 Upstream Proxy Servers 设置。

点击 Add 添加上游代理以及作用域,Destination host处可以使用*匹配多个任意字符串,?匹配单一任意字符串,而上游代理的地址则填写 xray 的监听地址。

接下来,在浏览器端使用 Burp 的代理地址

bp不用开启监听,可以从HTTP HISTORY中看出来流量已经经过了bp

也转发到了XRAY,联动成功

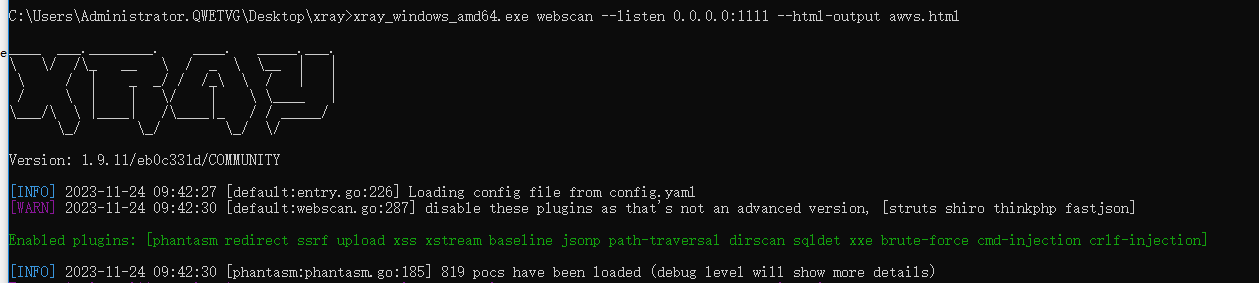

联动AWVS

首先启动 xray 的被动代理,下面的命令将启动一个监听在所有网卡 1111 端口的 HTTP 代理, 并将扫描结果保存在 awvs.html 内

xray_windows_amd64.exe webscan --listen 0.0.0.0:1111 --html-output awvs.html

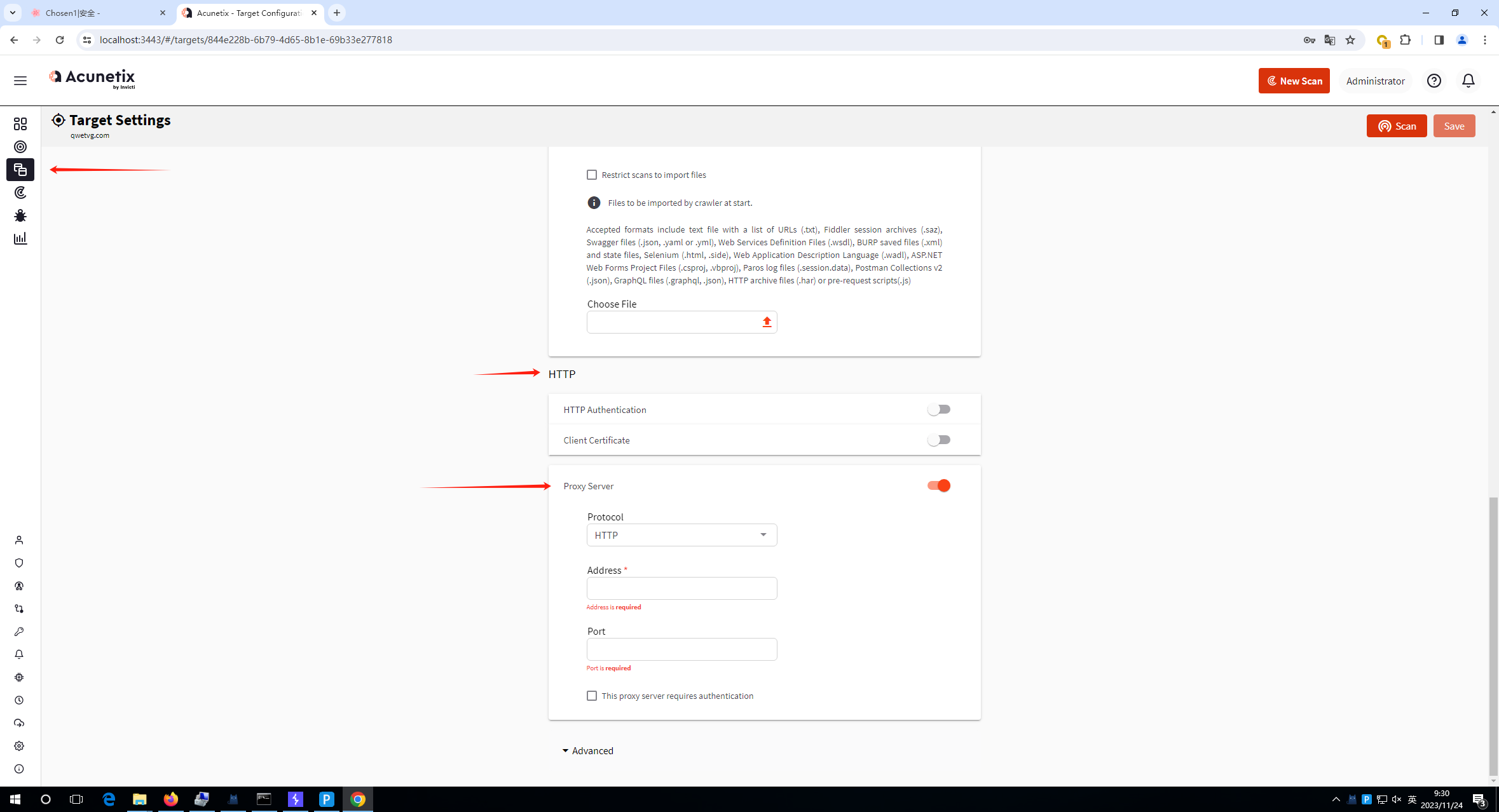

awvs,添加目标后

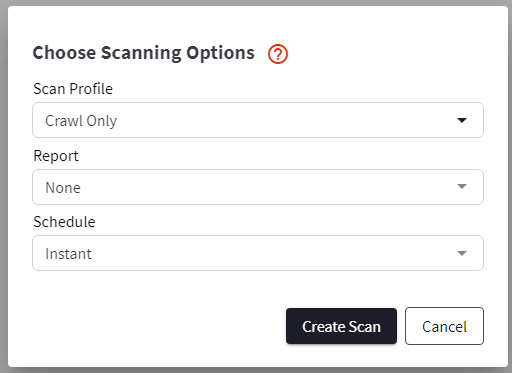

地址需要根据实际情况填写,需要填写为 awvs 所在机器(容器)内能够访问到 xray 代理的地址。如果 xray 在外网,则填写为外网主机的 IP 地址。端口填写为上面启动时设置的端口号。其他项可以按需调整或保持默认,然后点击 scan 按钮,按图示选择 Crawl Only 即仅使用爬虫,然后点击 Create Scan 就可以开始扫描了。

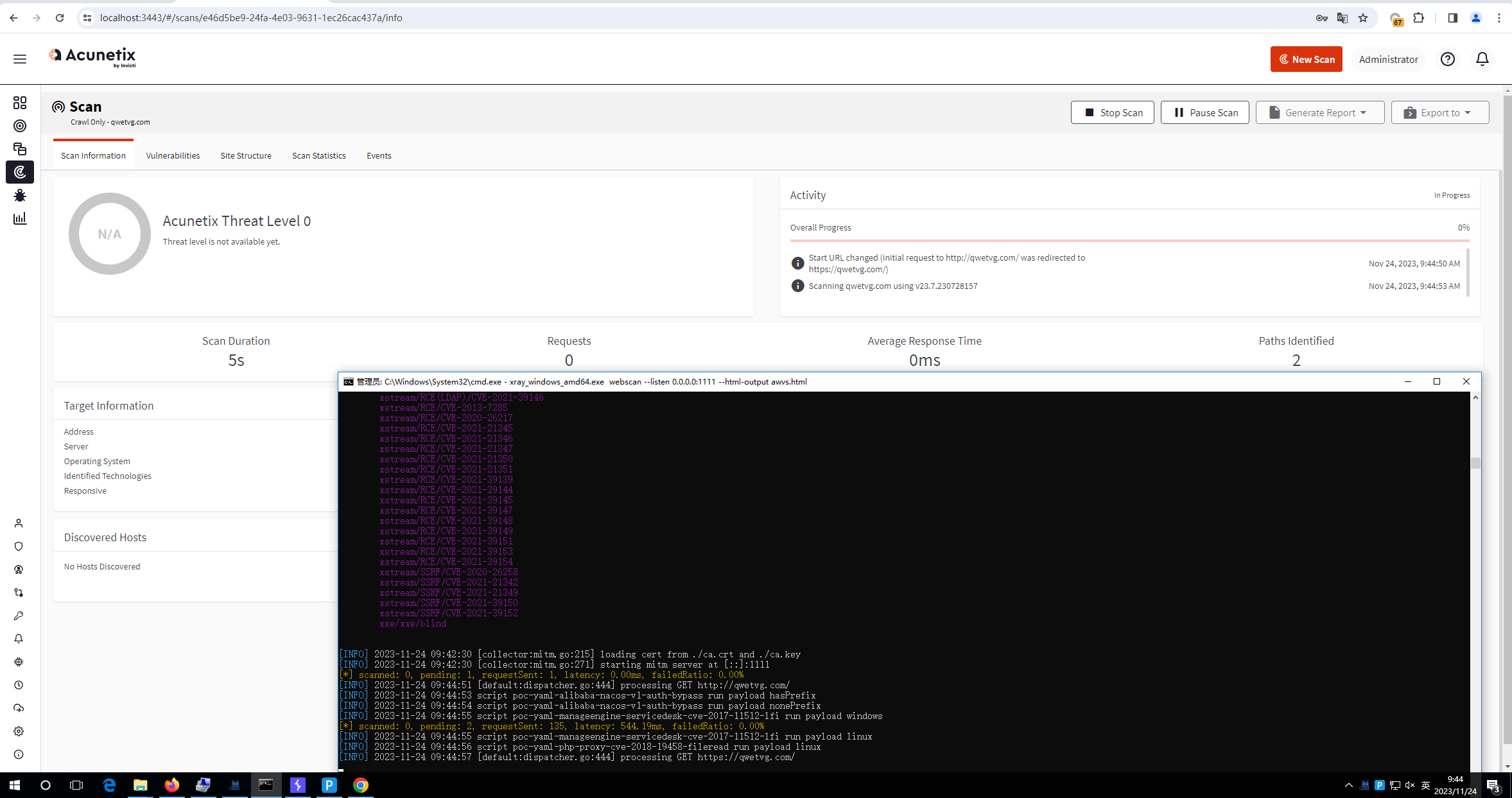

检查 xray 的界面有没有在扫描,如果有类似下图的结果说明工作正常,等待扫描完成即可

扫描完成后可以查看 avws.html 查看漏洞详情Views: 19

Comments NOTHING